Seguimos con la migración de sistemas de una ePO 4.5 a una 4.6 que iniciamos en una entrada previa.

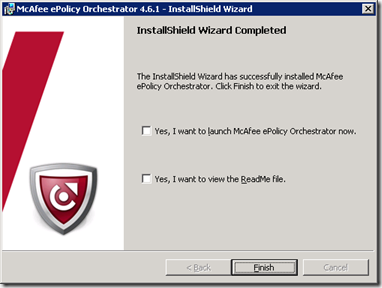

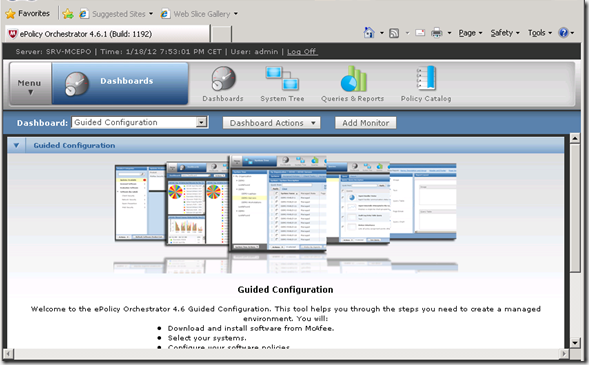

No voy a pasar a explicar cómo migrar repositorios, dashboards, server tasks, estructura del árbol de organización de los equipos ni cómo instalar las extensiones para los diferentes productos instalados como McAfee VirusScan, GroupShield for Exchange, VirusScan for MAC, etc. así que me limitaré a mostrar una pantalla de lo que se deja montado y preparado sin entrar en más detalles.

Preparando los servidores para permitir el traspaso de equipos

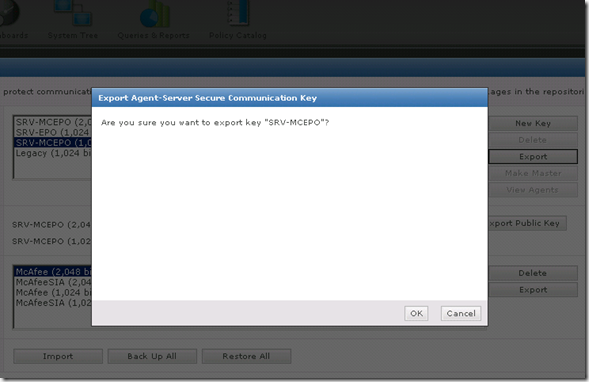

Para poder migrar equipos entre dos ePOs es necesario federarlas, esto es, intercambiar las claves de los servidores para que desde la ePO 4.5 se puedan mover a la 4.6, y viceversa (en caso de fallo o error)

Para poder federar los sistemas, deberemos seguir el siguiente procedimiento

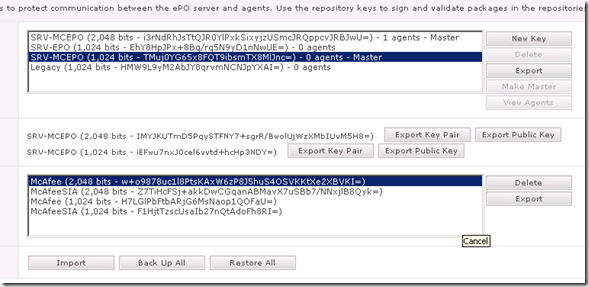

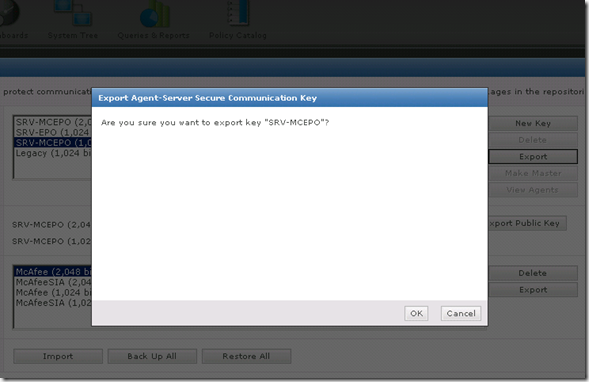

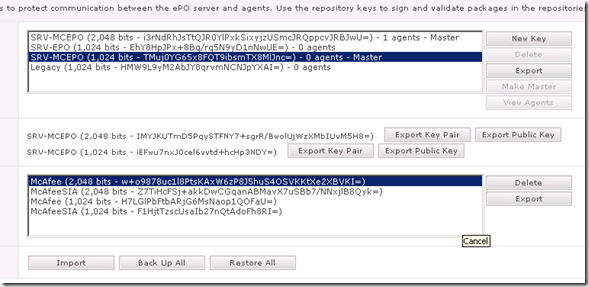

En la ePO 4.6 recien instalada, nos difigimos a Server settings –> Security keys –> Export key.

Debemos escoger la versión con cifrado de 1024 bits en la ePO 4.6 del apartado “Agent-server secure communication keys”.

También deberemos exportar, pero sólo en la ePO 4.5 hacia la 4.6, las claves de los repositorios remotos.

Una vez exportadas ambas claves de cada servidor, vamos al contrario y las importamos de modo que ambos servidores confíen el uno en el otro.

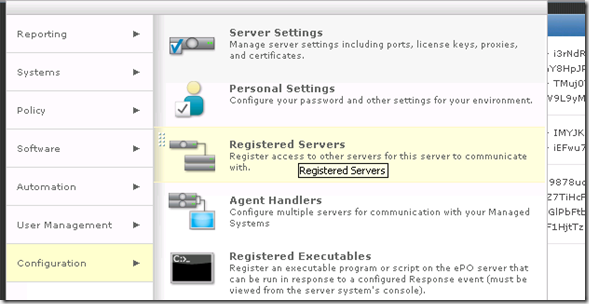

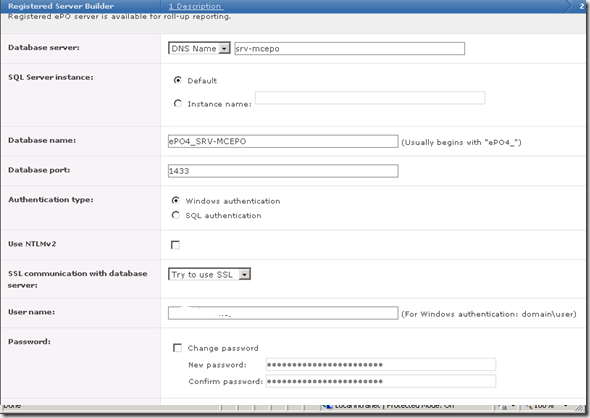

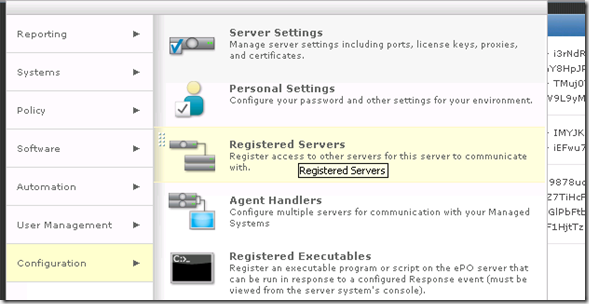

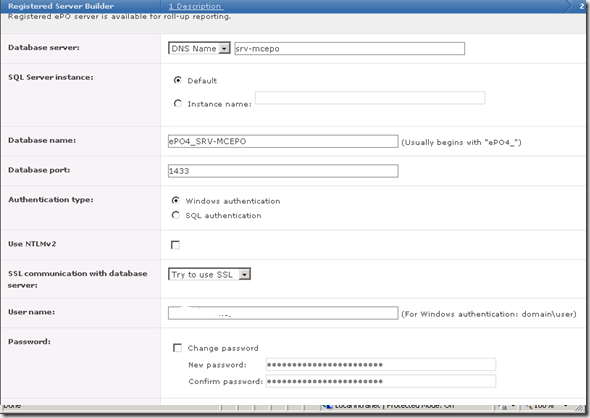

El siguiente paso es ir al servidor ePO 4.5 y registrar como servidor nuevo al 4.6. Para ello, vamos a Configuration –> Registered servers y creamos uno nuevo.

Le damos un nombre y completamos los datos de acceso al mismo

Una vez dado de alta, ya podremos migrar sistemas entre ambos servidores desde el System Tree

El siguiente paso a realizar es la preparación de los repositorios remotos, que deberán traspasarse desde el sistema viejo al nuevo.

Para replicar un repositorio distribuido hay que seguir los siguientes pasos:

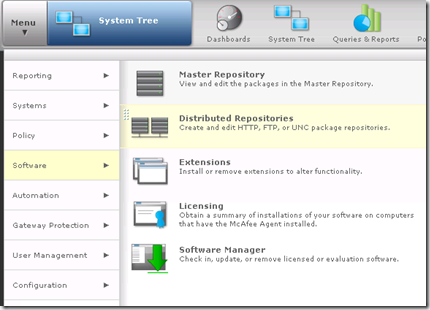

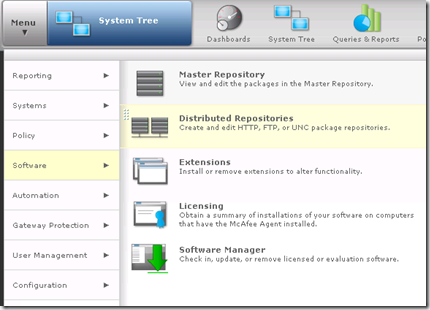

Acceder a la siguiente ruta en la consola de ePO 4.6: Menu –> Software —> Distributed Repositories

Seleccionamos la opción Replicate Now y elegimos el repositorio que queremos replicar. Es importante conocer que una vez replicado el repositorio para el nuevo servidor ePO 4.6, éste no estará nunca más disponible para el servidor ePO 4.5 por lo que es importante migrar los equipos lo mas rápidamente posible a la nueva ePO para que no generen tráfico contra el repositorio maestro que está en Madrid y de esta manera sobrecarguen la red. En el paso de Replication Type elegiremos la opción Incremental.

Esperamos a que finalice la réplica. Cuando esto suceda, ya estaremos listos para mover los equipos asociados al repositorio migrado hacia la nueva ePO.

Migración de los equipos

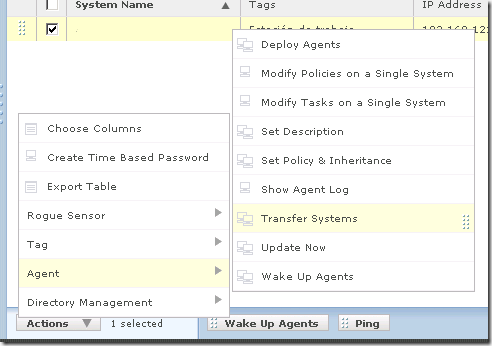

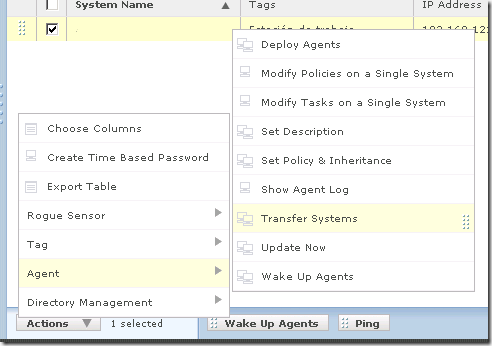

Para mover los equipos entre las diferentes ePO, seleccionaremos dentro del Árbol de Sistemas el grupo que corresponde a los equipos del repositorio migrado en el servidor ePO 4.y seleccionamos todos los equipos de ese grupo.

Apretamos sobre el botón Actions –> Agent –> Transfer Systems

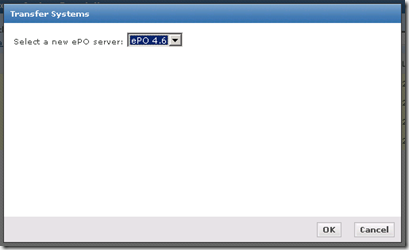

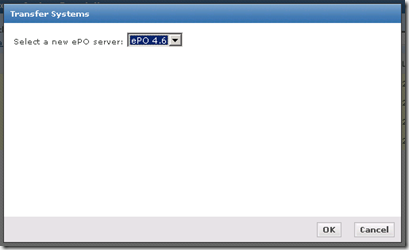

Seleccionamos el servidor al cual queremos migrar los equipos. En nuestro caso solo disponemos de uno que es el que tiene el nombre ePO 4.6 y apretamos OK

Es necesario saber que cuando se ha marcado la transferencia de un sistema, deben producirse dos comunicaciones entre el agente y el servidor antes de que el sistema se muestre en el Árbol de Sistemas del servidor destino. El período de tiempo necesario para completar ambas comunicaciones entre el agente y el servidor dependerá de su configuración. El intervalo de comunicación agente-servidor predeterminado es de una hora.

Paulatinamente irán apareciendo los equipos en el servidor ePO 4.6. Aquellos equipos que no estuvieran encendidos en el momento de la migración quedarán pendientes de migrarse pero no habrá que hacer tareas adicionales ya que la orden ya ha sido lanzada y en el momento que se enciendan e intenten conectar con el servidor ePO 4.5, éste los remitirá a la nueva ePO 4.6.

Y esto es todo, o no

Marc

![]()

![]() .

.