¿Qué hay de nuevo, Viejo?

Bueno, pues parece que hacía años que no entraba. Literalmente.

Pues estoy de nuevo por aquí. No sé si de modo regular o estilo Guadiana pero estoy.

Si hago un poco de retrospectiva sobre los motivos por los que dejé de escribir en este blog, encuentro varios. Quizás demasiados. No sabría pero irían por

- Aburrimiento: ya no sabía qué escribir. La rutina diaria y el tipo de proyetos que realizaba eran todos iguales, de manera que no teía sentido ir repitiendo entradas con versiones casi idénticas de lo mismo

- Falta de tiempo: si al motivo anterior, le sumabas que poco tiempo tenía para escribir, acababa pasando que no lo hacía

- Motivación: es a sumar a las otras dos, si no sabes qué poner ni tienes tiempo para hacerlo, pues tampoco te buscas ratos para escribir

Quizás todo lo anterior no explica Cuatro años de silencio (parece el título de un libro chungo) así que hemos de incluir de por medio un cambio de empresa. Pasé de una más bien pequeña a otra que, después de fusiones y adquisiciones, sumamos sólo 20.000 personas en todo el globo, desde EMEA hasta LATAM. No recuerdo que por la parte de Asia tengamos nada pero todo se andará.

La parte buena del cambio, que he podido volver a realizar los mismos proyectos que realizaba pero a una escala algo superior. A saber: SCCM (actual MECM), Exchange híbridos, generación de un bosque de AD, desde cero, con todos sus servicios asociados como FS (con DFS), correo, AV, backup y lo que se os pueda ocurrir.

De hecho, estoy en una semana de relax después de haber colaborado con un organismo público – ejecutando un rol de arquitecto – que ha consistido en mover a Exchange Online la nada despreciable cifra de 9.003 buzones de usuario y otros 785 de departamentales (los shared de toda la vida). El alcance inicial eran sólo 8.000 pero hemos acabado más cerca de los 10.000. Aunque lo de acabado es una manera de hablar puesto que en la fase en la que estábamos sólo era la introducción… quedan por migrar otros 13.000 más o menos (aunque he llegado a oir la cifra de 23.000)

Y es que a parte de la migración en si, el cliente estaba «absorbiendo» otros organismos para consolidar en una única plataforma Exchange on-premise no sólo los buzones que ya tenía sino que también unificaba entornos. Es más, durante la fase de analisis que realicé el pasado julio del 2020, cada semana aumentaban los buzones en 500 o más, llegando a contabilizar antes del inicio del piloto de migración sobre los 26.000 buzones on-prem.

En paralelo a ese proyecto, pues he realizado otros del mismo estilo

- Migrar un Exchange 2007 a Exchange Online para una volumetría de 2.600 usuarios

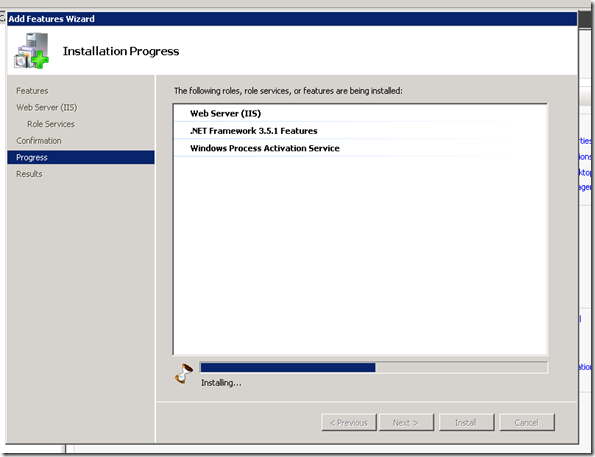

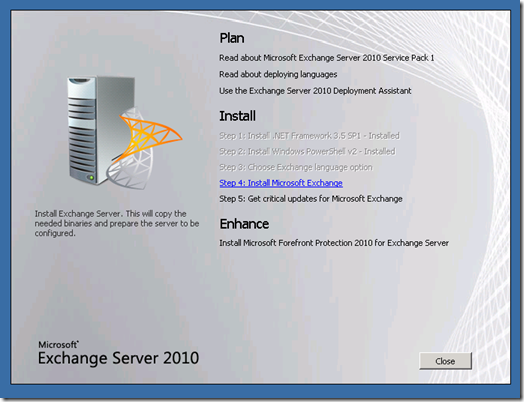

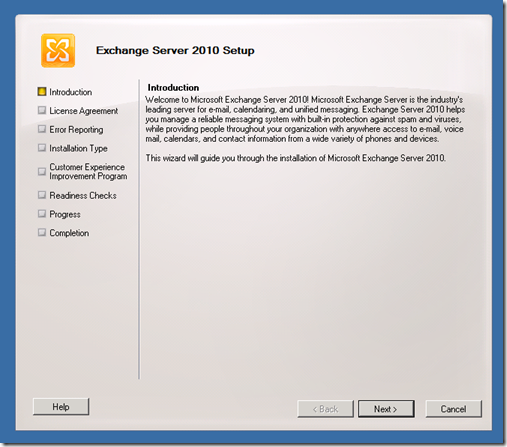

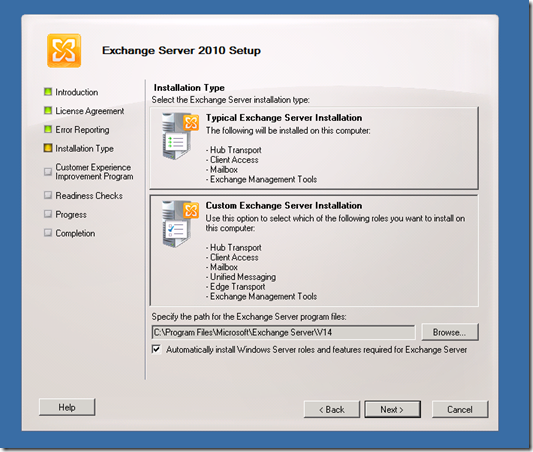

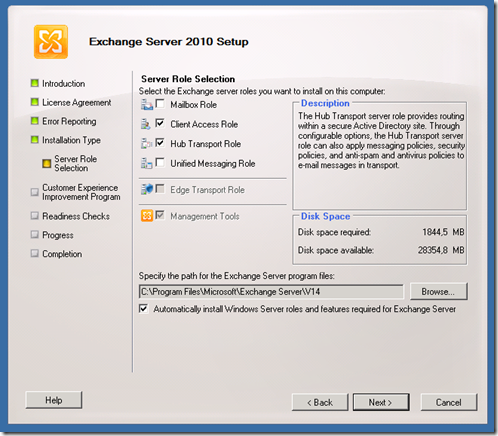

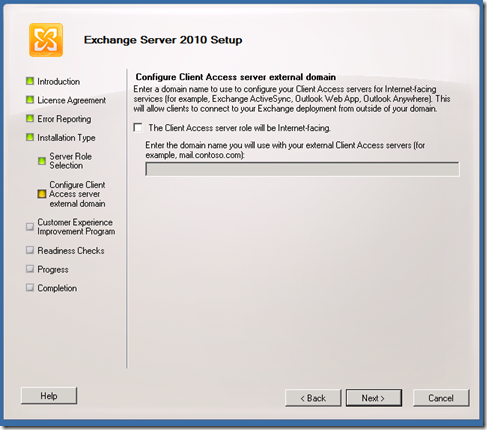

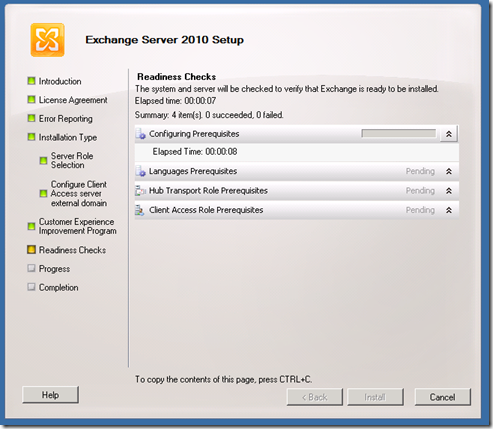

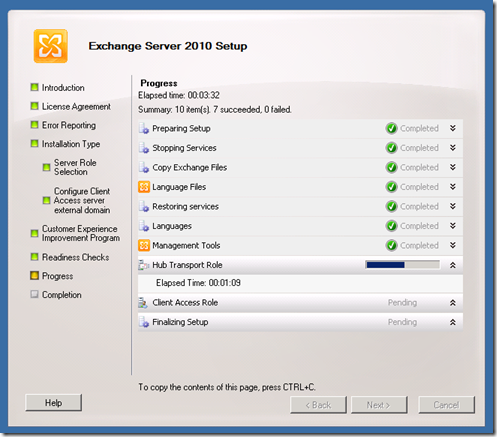

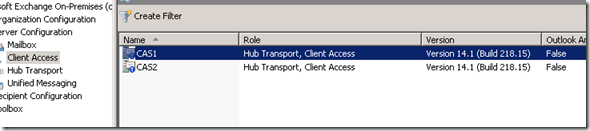

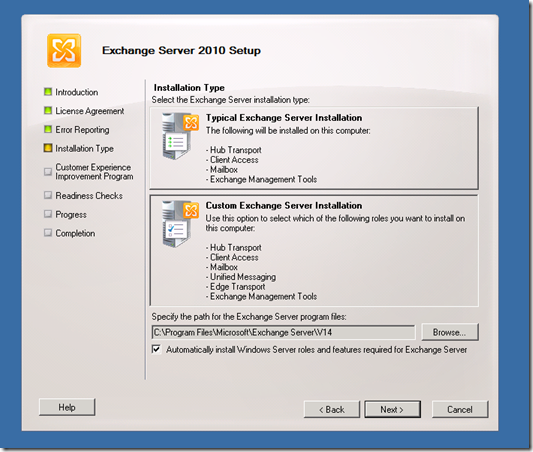

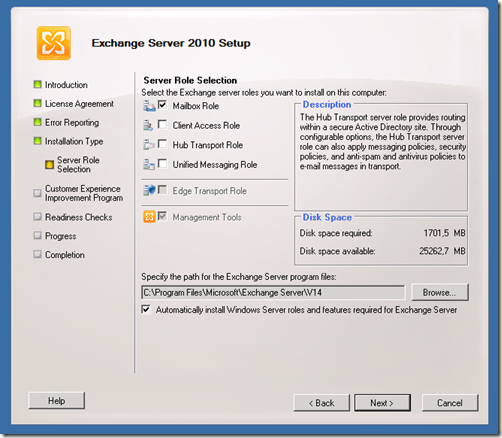

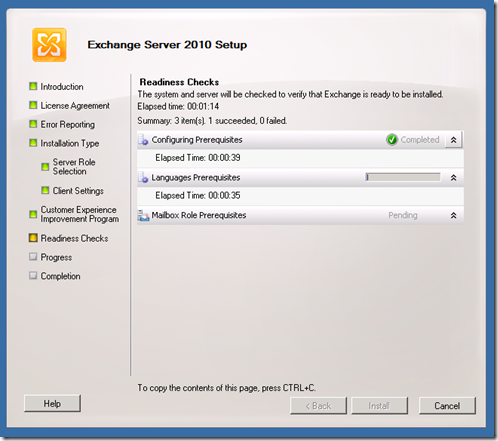

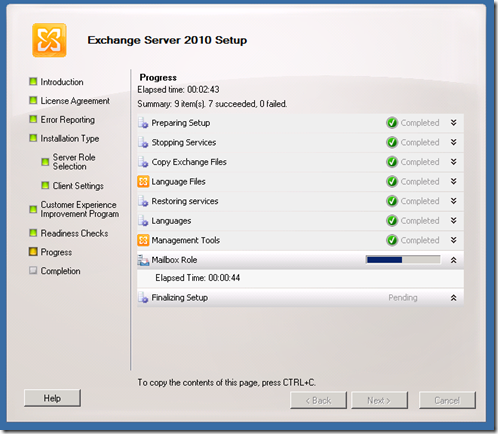

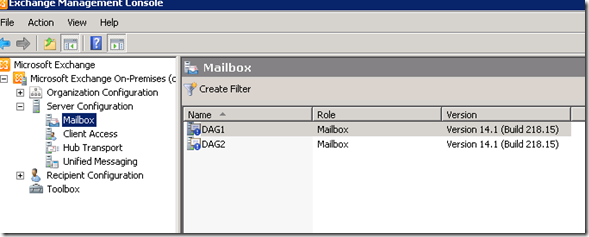

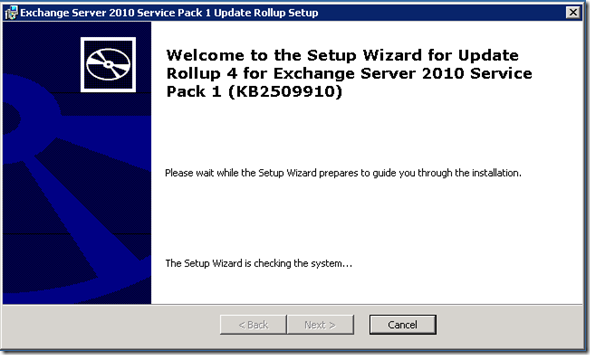

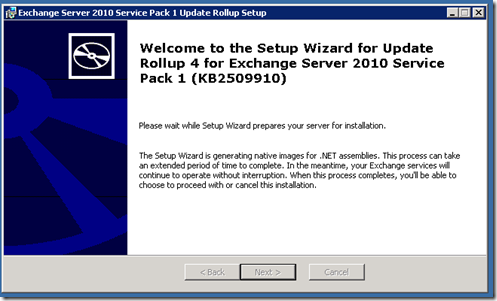

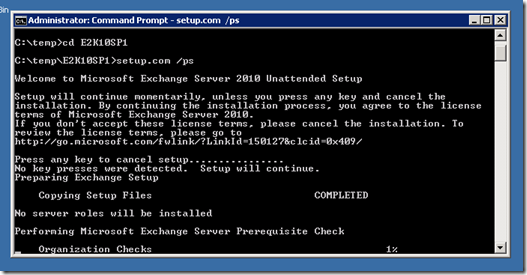

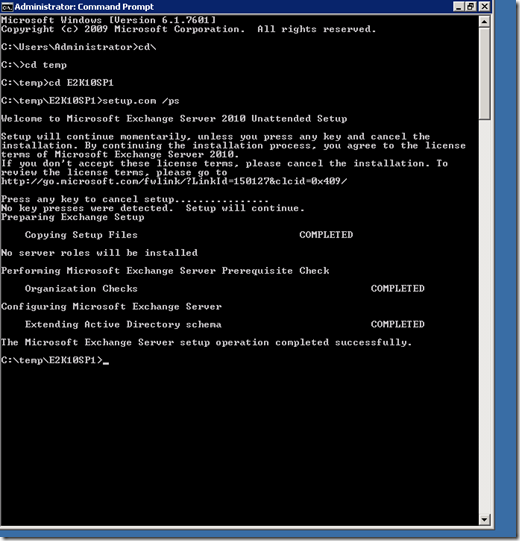

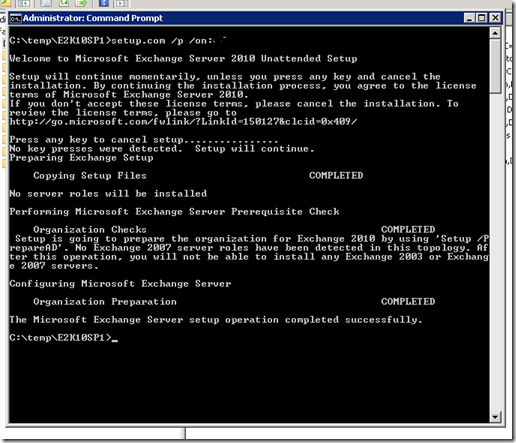

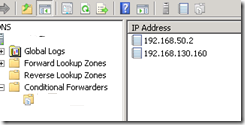

- Migrar un Exchange 2007 (stand-alone) a otro Exchange 2016 en clúster (previo salto por otro Exchange 2010) para 1.500 usuarios

- Instalación de un entorno híbrido Exchange 2016 (en clúster) dentro de un entorno Exchange 2010 con una volumetría de 10.000 usuarios

Y otros que no tienen nada que ver

- Instalación de SCCM 1906 en paralelo a otro SCCM 2012 R2 con la migración de sus objetos (aplicaciones, OSD, clientes, etc.) y generación de nuevas maquetas para Windows 10 LTSC 2019

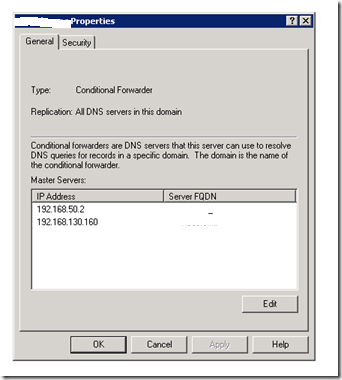

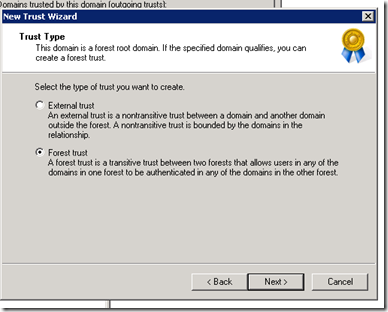

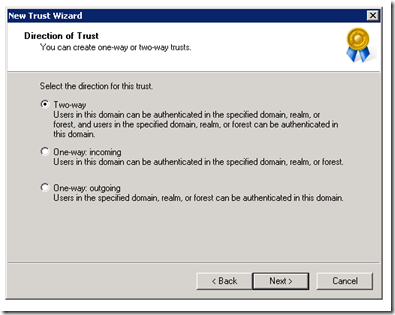

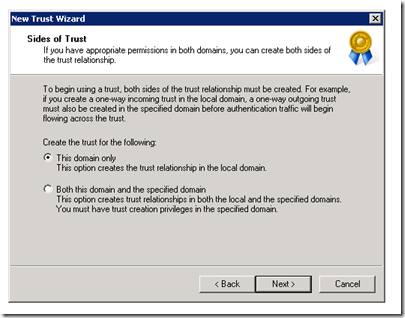

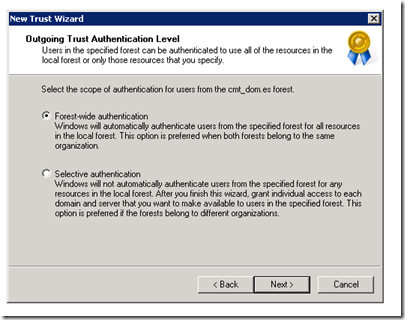

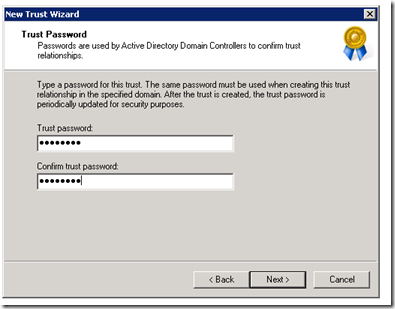

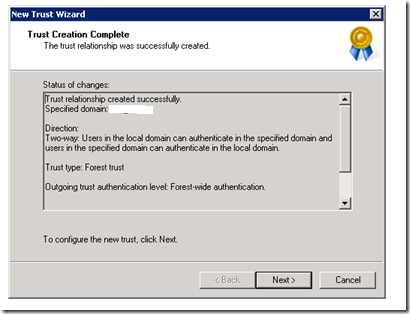

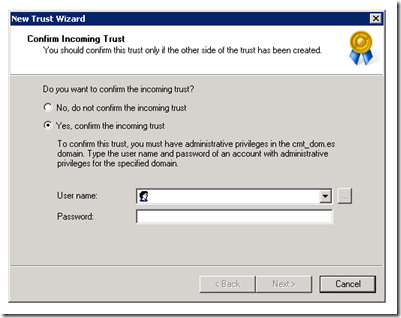

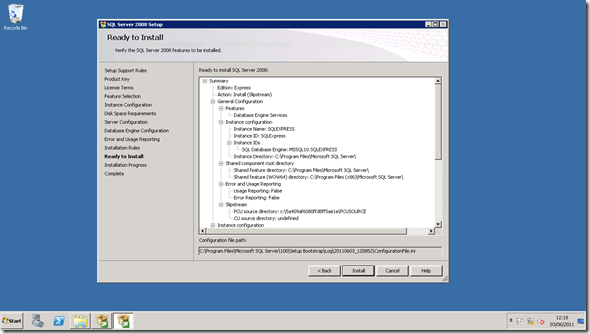

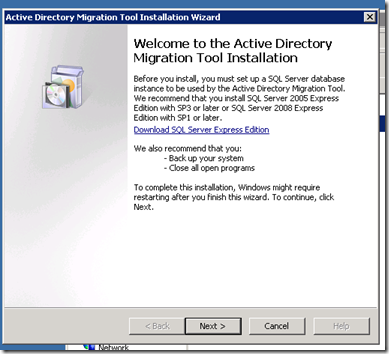

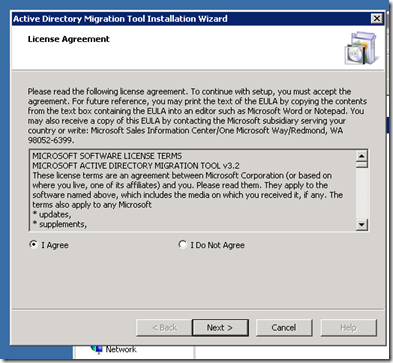

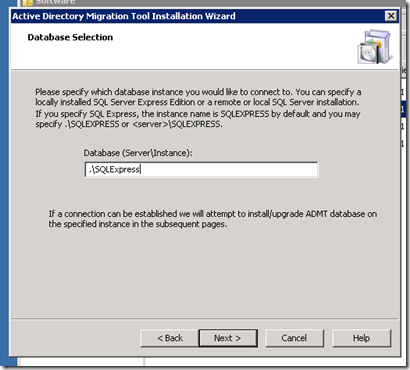

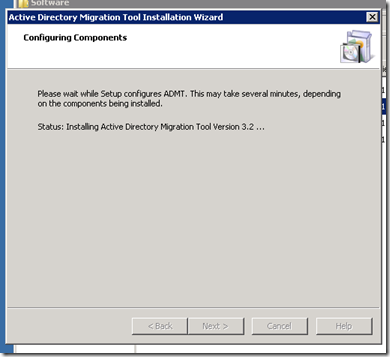

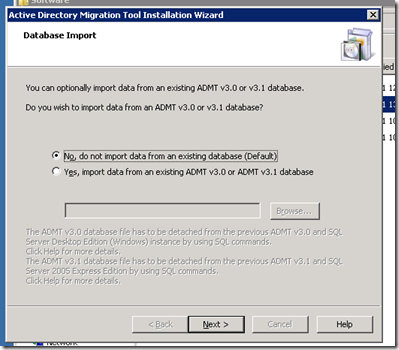

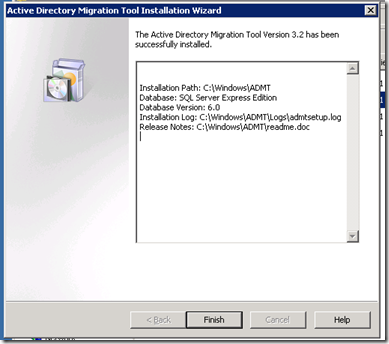

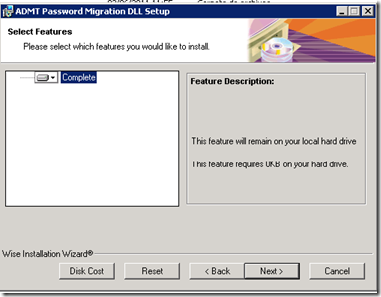

- El ya mencionado new forest from scratch para un ayuntamiento

También he aprovechado para sacarme nuevas certificaciones (como menciono en la entrada anterior), actualizar alguna otra y mirar de modernizarme en otras tecnologías como será la Microsoft 365 Certified: Modern Desktop Administrator Associate

En fin, veremos.

Un saludo,

Marc