[Reverse proxy] Sustituir Microsoft TMG por Wep Application Proxy (WAP)

Hola a todos,

En un proyecto de migración de Exchange 2010 a 2013 + Office 365 en el que llevo unas tres semanas, se nos presentó la disyuntiva de seguir publicando los nuevos servicios de Exchange 2013 a través de un TMG existente en la arquitectura o si de mover esos servicios a un Web Application Proxy que se montó para federar el entorno.

En un primer momento, se optó por seguir com TMG pero después de bastantes problemas para hacer funcionar Outlook Anywhere, se decidió dar un salto y migrarlo todo hacia WAP.

He de decir que la documentación en Technet que explique cómo publicar los servicios de Exchang en WAP se reduce a un mísero artículo por lo que el cambio se ha hecho un poco a ciegas.

El artículo en cuestión es:

Using Application Proxy to Provide Access to SharePoint Server and Exchange Server https://technet.microsoft.com/en-us/library/dn528827.aspx

Y como veréis, es escueto.

Qué necesitamos:

- Un certificado SAN o wildcard para publicar los servicios

- Un servidor en DMZ con el rol de Remote Acces y Wep Application Proxy. Este equipo puede estar o no en dominio. Como se usa para la federación con Office 365, estará fuera.

- Tener claras las URLs de los servicios de Exchange

- Una zona “split DNS” para hacer coincidir los nombres públicos con los internos de Exchange

- Autenticación Pass-through (se puede usa Claims pero no es el objeto de esta entrada)

No explicaré como publicar una web en un servidor WAP puesto que no tiene secreto pero sí indicaré los nombres de los servicios. El dominio a usar será “dominio.com” (original donde los haya) y las URLs, tanto internas como externas serán las mismas.

- OWA: https://webmail.dominio.com/owa/

- ECP: https://webmail.dominio.com/ecp/

- EWS: https://webmail.dominio.com/ews/

- OAB: https://webmail.dominio.com/OAB/

- EAS: https://webmail.dominio.com/Microsoft-Server-ActiveSync/

- Autodiscover: https://autodiscover.dominio.com/autodiscover

- Outlook Anywhere: https://webmail.dominio.com/rpc

Notad que al final de cada URL hay una barra inclinada /. Es obligatoria.

Y ya está. Así de sencillo.

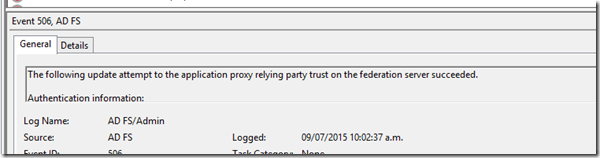

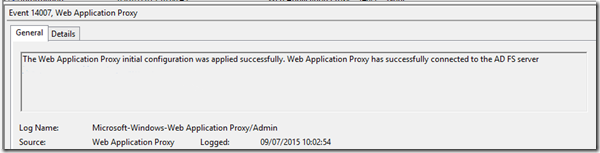

Podemos ver que, por ejemplo, el OWA funciona

Así que hasta otra

Marc