Migración de bosques AD: configuración de los CAS en Exchange 2010 SP1

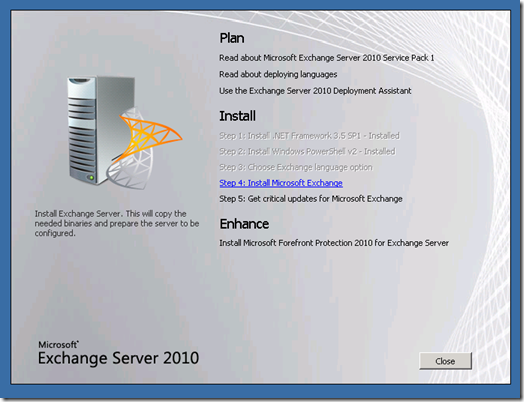

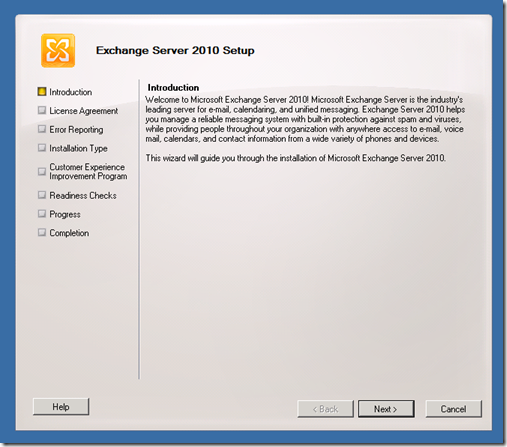

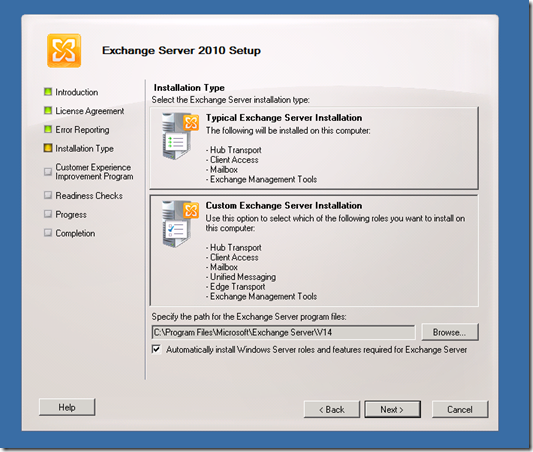

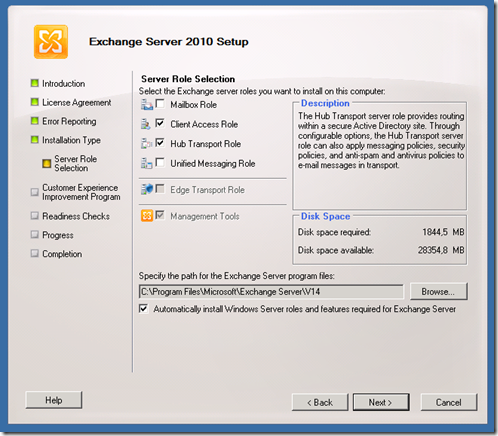

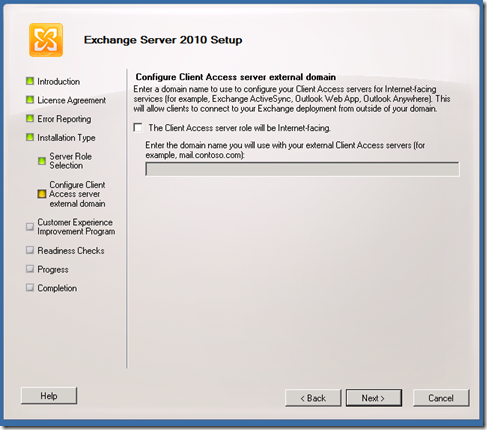

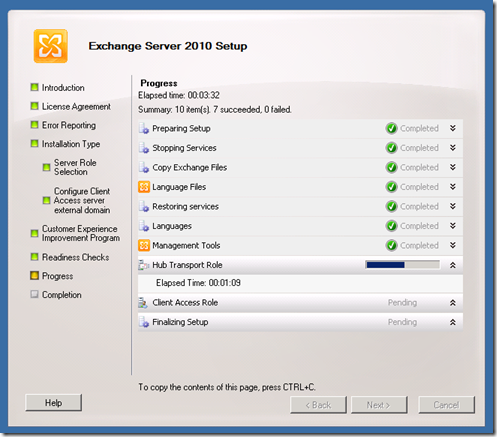

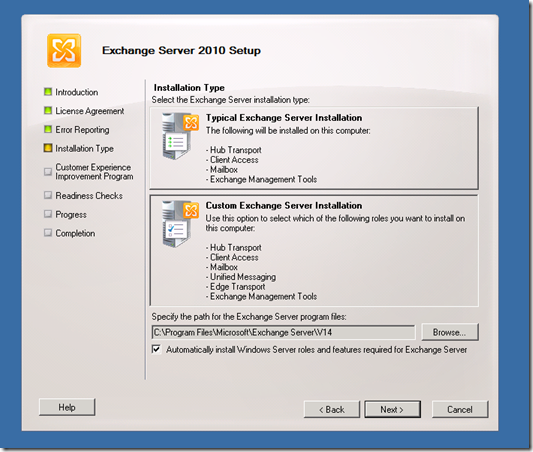

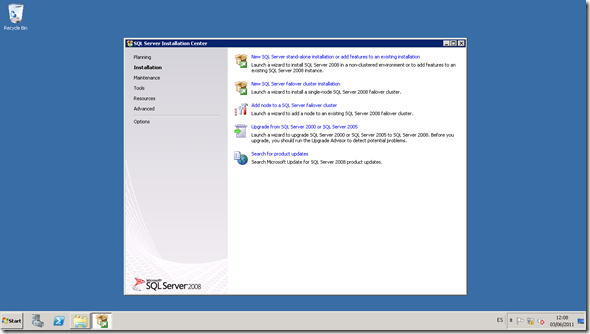

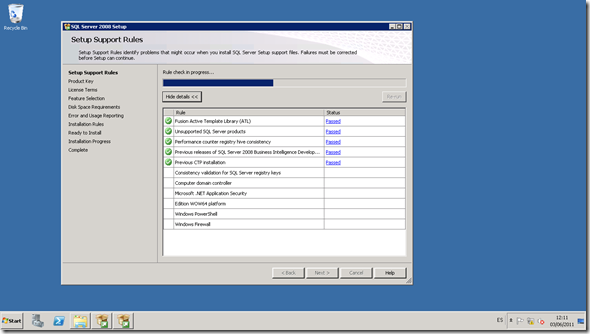

Después de proceder a la instalación de los binarios de Exchange es el turno de realizar su configuración.

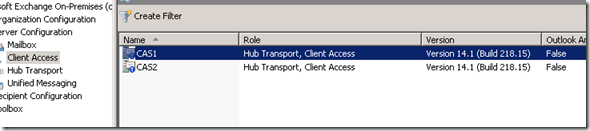

Empezaremos por los roles de CAS y HT donde deberemos dejar las mismas configuraciones que hayamos encontrado en el entorno viejo del cual migraremos los buzones. El primer rol que se configura es el de CAS.

1.1.Configuración de la organización

Los primeros pasos de configuración corresponden al nivel de organización Exchange. En este caso, se dejan los valores por defecto resultantes de la instalación del producto.

1.2 Configuración del servidor

1.2.1 Instalación de certificados

Para poder habilitar los servicios de OWA, ActiveSync y OutlookAnywhere, es necesario proceder a la importación de los certificados digitales emitidos por una autoridad de certificación como VeriSign o Thawte

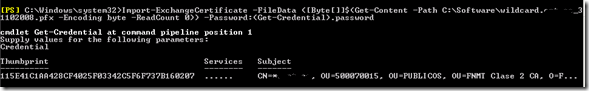

Esta importación en Exchange se debe hacer desde la EMS con el comando Import-ExchangeCertificate, aunque también es posible hacerlo desde la EMC

Después de importar el certificado, debemos habilitarlo para los servicios requeridos.

El cmtlet a usar es Enable-ExchangeCertificate. Se habilitará para los servicios IIS y SMTP, tal como está en el entorno actual.

1.2.2 Activación de Outlook Anywhere

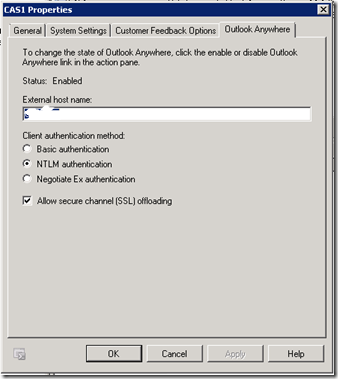

Una vez instalados y activados los certificados, se procede a habilitar el servicio de Outlook Anywhere. El nombre sobre el que publicaremos este servicio es https://outlookanywhere.midominio.com

Desde la propia EMS, ejecutamos el cmdlet Enable-OutlookAnywhere, en ambos servidores CAS, y cuya sintaxis completa es la siguiente

Enable-OutlookAnywhere -Server ‘CAS1’ –ExternalHostname ‘https://outlookanywhere.midominio.com’ -DefaultAuthenticationMethod ‘NTLM’ -SSLOffloading $true

El resultado de ese cmdlet es el que se ve en la captura de pantalla.

1.2.3 Configuración del Autodiscover y servicios internos

Estableceremos la dirección de Autodiscover en “outlookanywhere.midominio.com” en que cada servidor CAS para que la autoconfiguración de los clientes Outlook funcione correctamente con el cmdlet Set-ClientAccessServer y Get-ClientAccessServer

Get-ClientAccessServer | Set-ClientAccessServer -AutoDiscoverServiceInternalUri https://outlookanywhere.midominio.com/Autodiscover/Autodiscover.xml

1.2.4 Configuración del EWS para Outlook Anywhere

Estableceremos la dirección de EWS en “outlookanywhere.midomino.com” en que cada servidor CAS para que el acceso de los clientes por Outlook Anwyhere sea el adecuado, tanto internamente como externamente. Usaremos Set-WebServicesVirtualDirectory y Get-WebServicesVirtualDirectory

Get-WebServicesVirtualDirectory | Set-WebServicesVirtualDirectory -externalurl https://outlookanywhere.midominio.com/EWS/Exchange.asmx

1.3 Configuración del Availability Service

Para poder mantener las agendas y calendarios sincronizados entre distintas organizaciones Exchange con comunicación “Inter-forest” hemos de dar permisos cruzados a ambos sistemas para que puedan consultar el servicio de “Availability”. Esto se realiza con el siguiente cmdlet de PowerShell sobre los servidores con el rol de CAS.

Get-ClientAccessServer | Add-ADPermission -Accessrights Extendedright -Extendedright «ms-Exch-EPI-Token-Serialization» -User «mi_dominio\Exchange servers»

Add-AvailabilityAddressSpace -Forestname mi_dominio -AccessMethod PerUserFB -UseServiceAccount:$true

Add-AvailabilityAddressSpace –Forestname midominio.com -AccessMethod PerUserFB -UseServiceAccount:$true

Y en los CAS del dominio origen

Get-ClientAccessServer | Add-ADPermission -Accessrights Extendedright -Extendedright «ms-Exch-EPI-Token-Serialization» -User «midominio\Exchange servers»

Add-AvailabilityAddressSpace -Forestname midominio -AccessMethod PerUserFB -UseServiceAccount:$true

Add-AvailabilityAddressSpace –Forestname midominio.com -AccessMethod PerUserFB -UseServiceAccount:$true

1.4 Configuración del clúster NLB

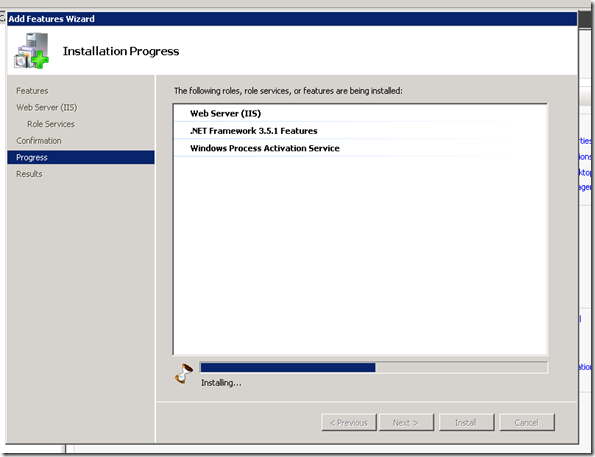

Para poder configurar la Alta Disponibilidad en el Servicio de CAS, se decide montar y configurar el Servicio NLB de Windows Server 2008 R2 SP1 incluido en el sistema.

Primero de todo, instalamos en cada servidor de CAS el servicio desde Server Manager, Add Features. Una vez instalado, procedemos a su configuración.

El nombre para el clúster NLB que servirá al CAS array será cas.midominio.com mientras que la IP será la 192.168.130.5

1.5 Creación de un CAS Array

Antes de proceder a la creación del CAS Array, hemos de crear una entrada Host (A) en el DNS del dominio que relacione el nombre del CAS Array con la IP de balanceo del NLB tanto a nombre interno en MIDOMINIO.local como en la parte pública que sirve los servicios de Internet “MIDOMINIO.COM” para el acceso externo con el uso de certificados.

New-ClientAccessArray -FQDN «cas.midominio.com» -Site «Backend»

Después de crear el CAS Array, hemos de asociarlo a los MBX

El cmdlet a usar es

Get-MailboxDatabase | Set-MailboxDatabase –RPCClientAccessServer “cas.midominio.com”

Podemos revisar que está correctamente asociado con

Get-MailboxDatabase | fl

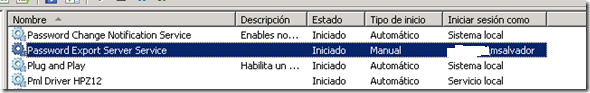

1.6 Habilitar la opción MRSProxy para realizar la migración

Para poder realizar el proceso de migración, es necesario habilitar el servicio “MRSProxy” en los servidores CAS del dominio “remoto” tal como se describe en http://technet.microsoft.com/en-us/library/ee732395.aspx

Siguiente paso, configurar el rol de Hub Transport donde se creará un conector de correo “Cross-forest” para recibir/enviar correos entre ambos sistemas de ambos bosques

Marc