Migración de bosques: publicación de OWA y ActiveSync usando TMG

La publicación de recursos de Exchange usando un servidor como Forefront Threat Management Gateway es bastante sencilla aunque requiere de varias tareas previas en la preparación del entorno.

Todo lo que se explica a continuación está basado en el manual “Publishing Exchange Server 2010 with Forefront Unified Access Gateway 2010 and Forefront Threat Management Gateway 2010” que encontraréis aquí. ´

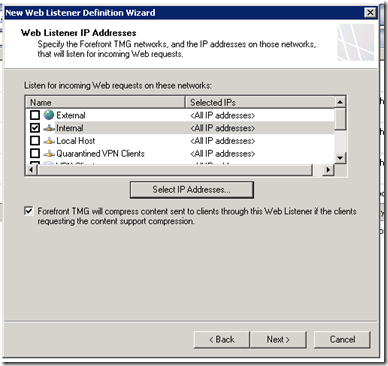

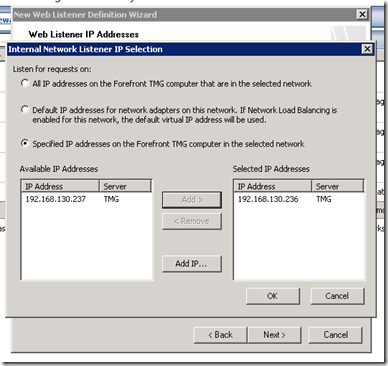

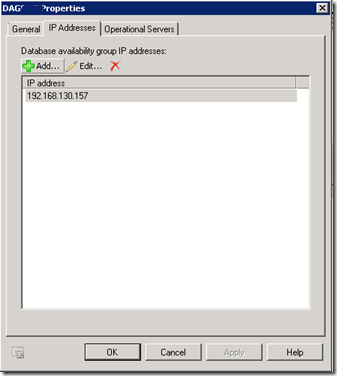

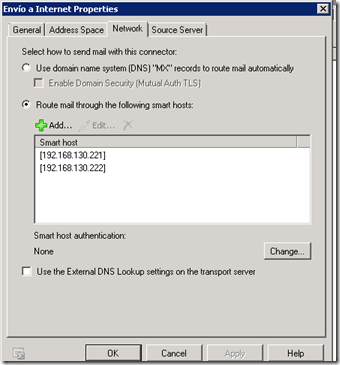

La única particularidad es que en nuestro entorno sólo existirá una tarjeta de red (NIC) que tendrá 2 IPs

- – 192.168.130.236 para OWA y ActiveSync

- – 192.168.139.237 para Outlook Anwhere.

1.Preparación de los componentes para publicar recursos en TMG

Suponemos que Forefront TMG ya está instalado y configurado en nuestro nuevo entorno. Una vez realizada la configuración del producto, vamos a generar los recursos necesarios para publicar OWA y Microsoft ActiveSync. De Outlook Anywhere ya hablaremos otro día dado que queremos usar delegación Kerberos para su publicación.

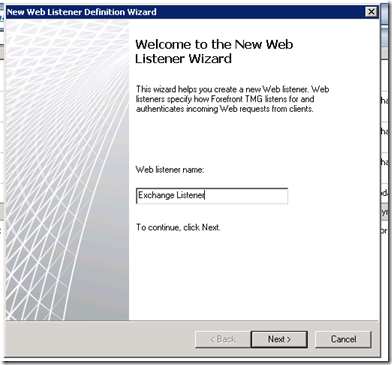

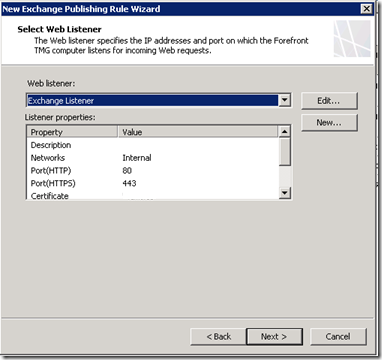

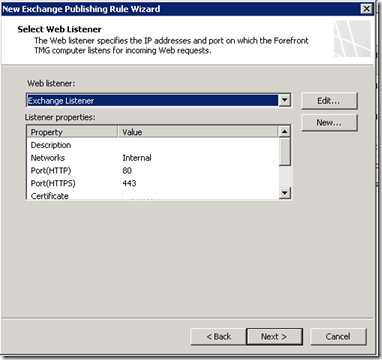

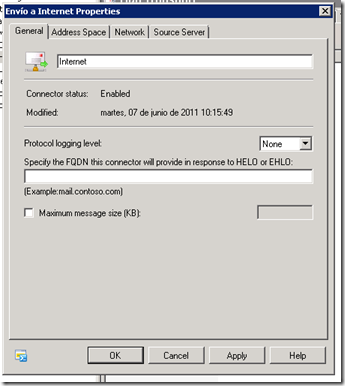

Para los dos primeros generaremos un único listener. Este listener se llamará “Exchange Listener”.

1.1.Exchange Listener

Para crear el listener abrimos la consola, Firewall Policy y en el menú de la derecha, en “Toolbox” y con el botón derecho, “New Web Listener”

Le damos el nombre de Exchange Listener y continuamos

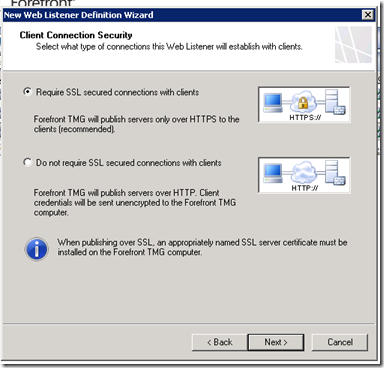

Escogemos la opción de conexión SSL entre los equipos

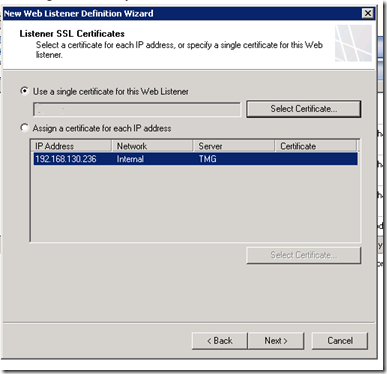

Escogemos la red “Internal” y procedemos a su configuración, donde elegiremos la IP acabada en .236 de las 2 que disponemos.

Seleccionamos el certificado de nuestra empresa (midominio.es) que hemos instalado previamente, y continuamos con el asistente.

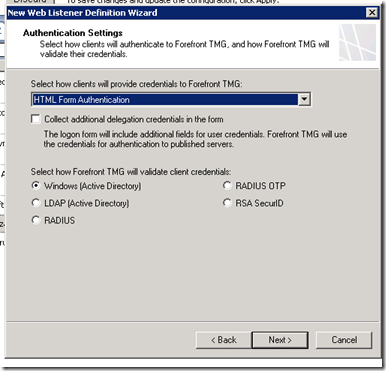

El tipo de autenticación será por formularios y contra el Directorio Activo.

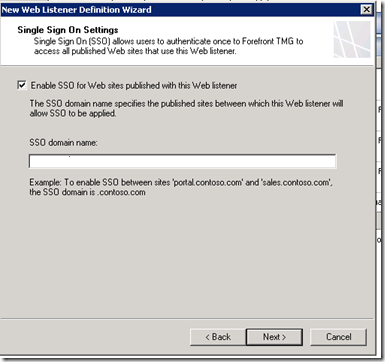

Habilitamos el SSO para “midominio.local” y continuamos.

Y finalizamos el asistente.

1.2 Server Farm

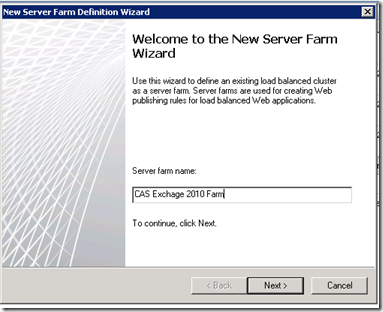

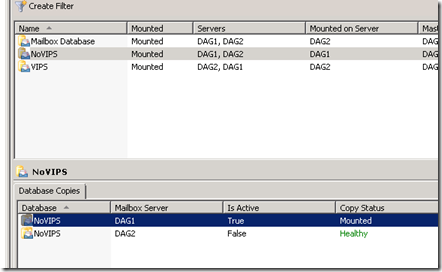

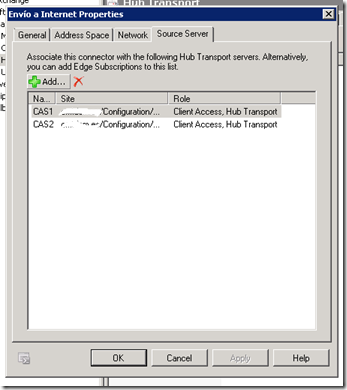

Lo siguiente a realizar es la creación de una granja de servidores, que en este caso será la formada por los CAS del nuevo entorno.

Para crear la Server Farm abrimos la consola, Firewall Policy y en el menú de la derecha, en “Toolbox” y con el botón derecho, “New Server Farm”

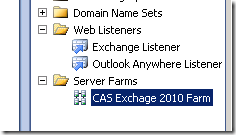

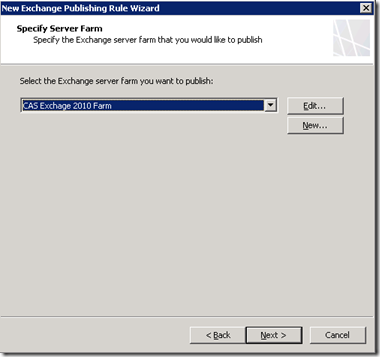

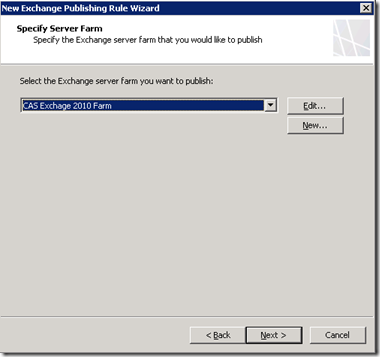

Le damos el nombre de CAS Exchage 2010 Farm y continuamos.

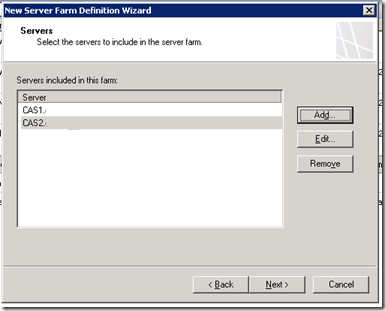

Añadimos los dos servidores CAS buscándolos en el AD

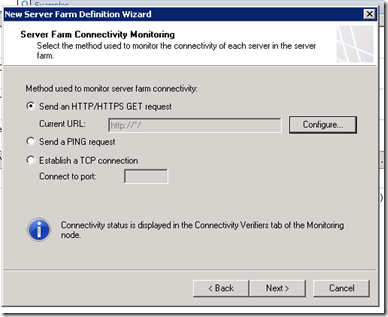

Modificamos la ruta de comprobación de disponibilidad de los servidores a https://*/rpc

Y finalizamos el asistente.

Con todos los componentes necesarios creados

Vamos a generar las distintas reglas de publicación para cada aplicación.

2. Reglas de publicación para OWA y ActiveSync

2.1 Regla de publicación de OWA

Con los elementos necesarios creados, vamos a proceder a generar las reglas de publicación para OWA

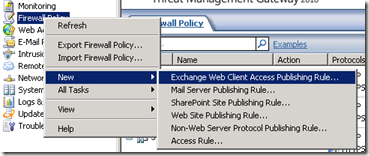

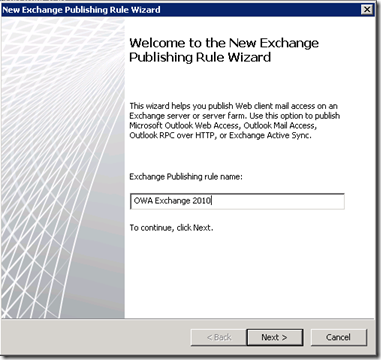

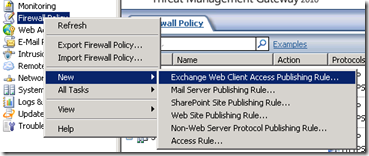

Vamos a la parte izquierda de la consola, en Firewall Policy, botón derecho “New” –> “Exchange Web Client Access Publishing Rule…” y lanzamos el Asistente.

Damos un nombre a la regla

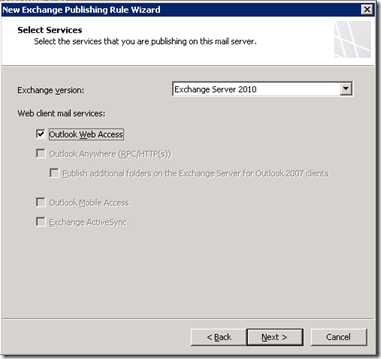

Seleccionamos del desplegable “Exchange 2010” y “Outlook Web Access” y continuamos con el Asistente

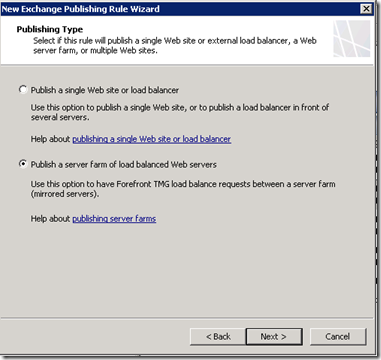

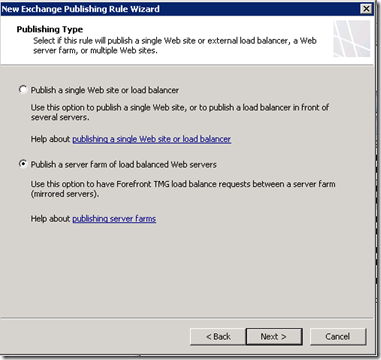

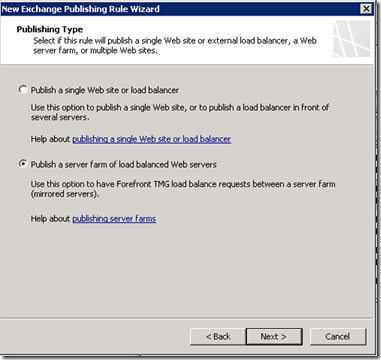

Escogemos la opción de Servidores web balanceados

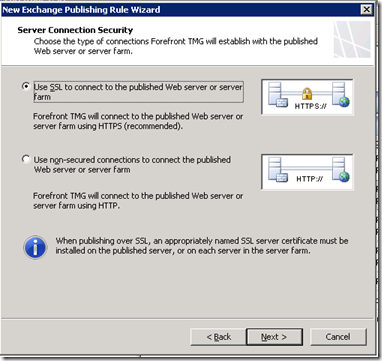

Y conexión SSL entre el cliente y los servidores

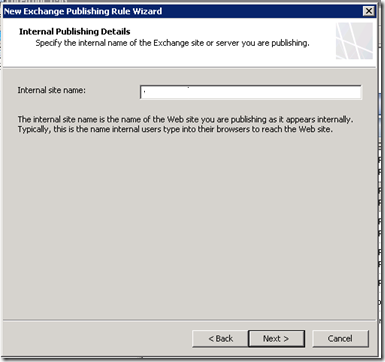

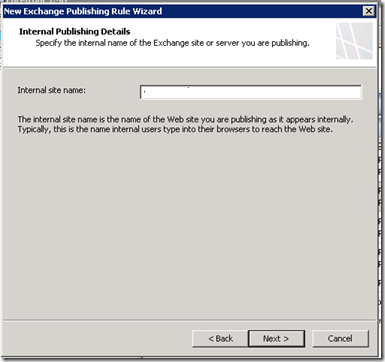

Proporcionamos un nombre interno para el clúster de CAS que en este caso es “cas.midominio.es”

Seleccionamos la Server Farm creada anteriormente y proseguimos.

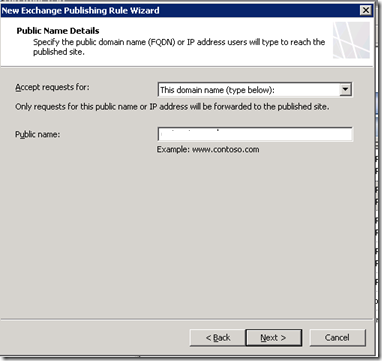

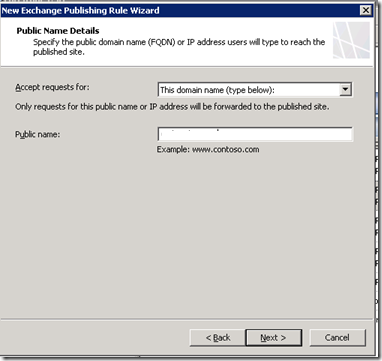

Proporcionamos el nombre con el que vamos a publicar externamente el OWA, webmail.midominio.es, y proseguimos con el Asistente.

Seleccionamos el listener generado

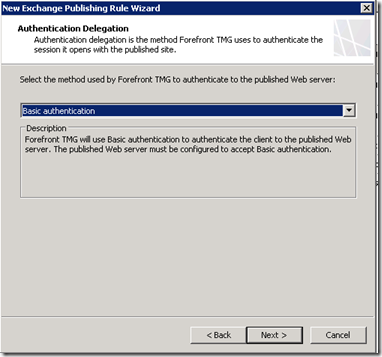

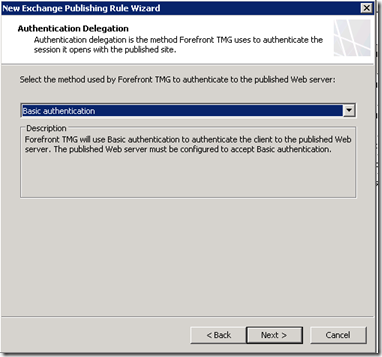

Autenticación básica

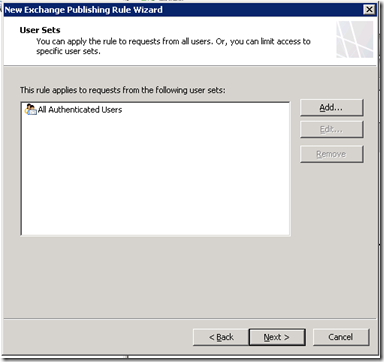

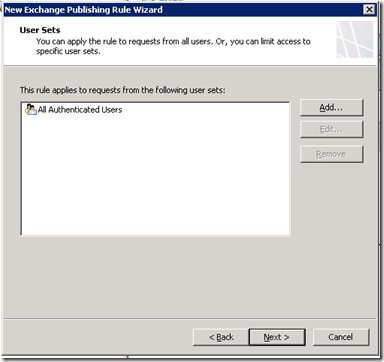

Para todos los usuarios autenticados en el dominio

Y finalizamos el Asistente.

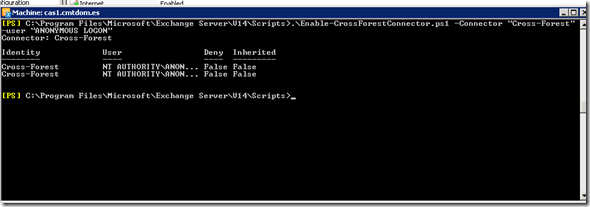

2.1.1 Reconfiguración de la seguridad de los CAS

Después de generar la regla de publicación para OWA desde TMG, hemos de realizar una modificación de la seguridad en los CAS para OWA para que todo funcione correctamente.

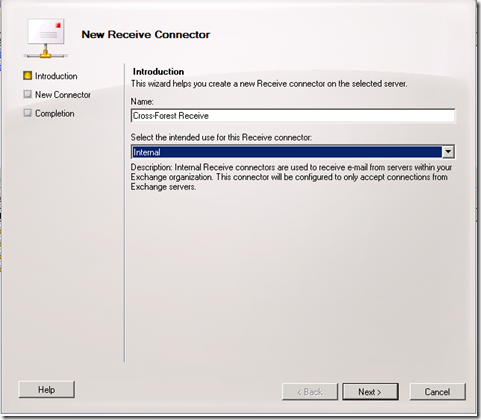

2.2 Regla de publicación de ActiveSync

Con los elementos necesarios creados, vamos a proceder a generar las reglas de publicación para Microsoft Active Sync

Vamos a la parte izquierda de la consola, en Firewall Policy, botón derecho “New” –> “Exchange Web Client Access Publishing Rule…” y lanzamos el Asistente.

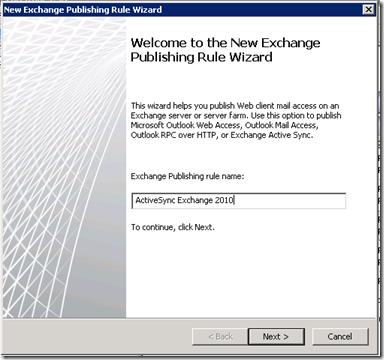

Damos un nombre a la regla

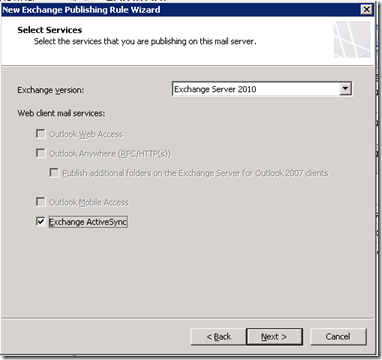

Seleccionamos del desplegable “Exchange 2010” y “Exchange ActiveSync” y continuamos con el Asistente

Escogemos la opción de Servidores web balanceados

Y conexión SSL entre el cliente y los servidores

Proporcionamos un nombre interno para el clúster de CAS que vuelve a ser es “cas.midominio.es”

Seleccionamos la Server Farm proseguimos.

Proporcionamos el nombre con el que vamos a publicar externamente ActiveSync que será el mismo usado para OWA, webmail.midominio.es, y proseguimos con el Asistente.

Seleccionamos el listener generado

Autenticación básica

Para todos los usuarios autenticados en el dominio

Y finalizamos el Asistente.

Como se puede apreciar, no hay secreto en la publicación de OWA y ActiveSync usando TMG. DOnde sí hay más lío es usando NTLM y delegación Kerberos (KCD) para publicar Outlook Anywhere del modo más seguro posible…

Marc