Lo prometido la semana pasada, una explicación de cómo se deberían migrar los recursos de usuario de un bosque a otro una vez tenemos la infraestructura mínima montada debería ir por aquí:

Listado de tareas

- Preparación del buzón del usuario

- Migración del usuario

- Migración del buzón

- Migración del equipo

- Activación del usuario en Lync y actualización del cliente OCS 2007 R2 a Lync 2010

Preparación del buzón del usuario

Todos los comandos de PowerShell que se muestran a continuación se han ejecutado desde el servidor con el rol de CAS

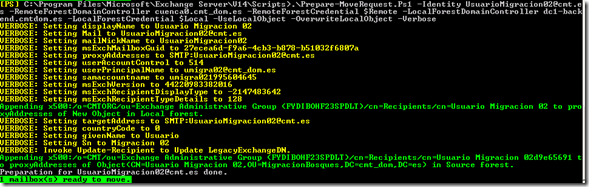

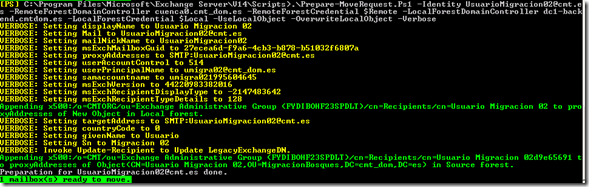

La preparación para la migración de un usuario se requiere de la ejecución del cmdlet “Prepare-MoveRequest.ps1” que está en la ruta “C:\Program Files\Exchange Server\V14\Scripts” en cualquiera de los servidores Exchange que componen la plataforma.

Para ejecutarlo, hemos de abrir la Exchange Management Console (EMC) e ir a la ruta indicada.

Como pasos previos, debemos definir en dos variables los usuarios/passwords que el script necesita para la migración. Para ello, en la EMC ejecutamos

$Remote = Get-Credential

Donde almacenaremos las credenciales de un usuario con permisos de Domain Admin del dominio origen (mi_dominio.es)

$Local = Get-Credential

Donde almacenaremos las credenciales de un usuario con permisos de Domain Admin del dominio destino (midominio.es)

Una vez almacenados los datos de conexión entre dominios, procedemos a ejecutar el script Prepare-MoveRequest.Ps1 siguiendo exactamente la sintaxis que se muestra a continuación:

.\Prepare-MoveRequest.Ps1 -Identity <UsuarioAMigrar>@midominio.es –RemoteForestDomainController dcviejo.mi_dominio.es -RemoteForestCredential $Remote -LocalForestDomainController dc1.midominio.es -LocalForestCredential $Local -UseLocalObject -Verbose

El resultado tiene que ser parecido al siguiente

Y nos indica que todo ha funcionado correctamente.

Migración del usuario

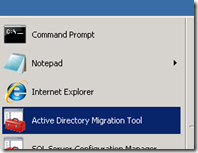

La migración del usuario entre bosques de ejecutará con la herramienta ADMT instalada en el servidor “migrador” del dominio destino: migrador.midominio.es

Para evitar problemas en esta fase y sobretodo en la de migración del equipo, usaremos un Domain Admin del dominio origen para hacer login en el sistema y realizar todos los pasos.

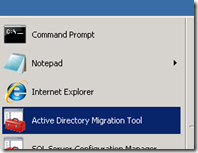

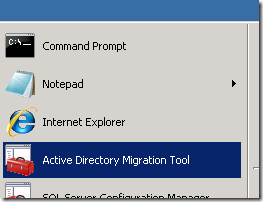

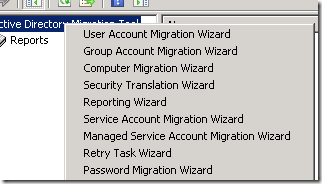

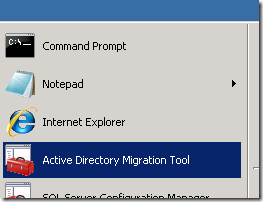

Abrimos la herramienta ADMT

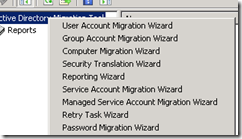

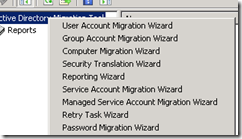

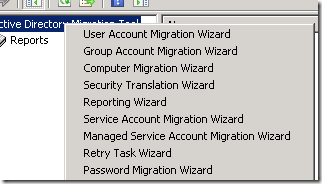

Una vez abierta la herramienta, botón derecho sobre el texto Active Directory Migration Tool y, en este punto, escoger “User Account Migration Wizard”

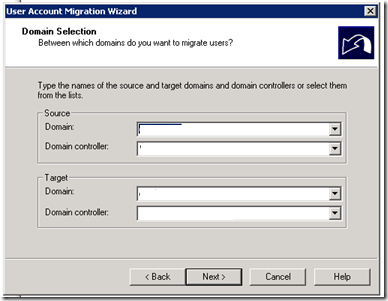

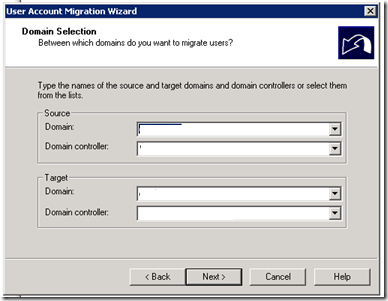

Arrancar el Asistente pasando la pantalla de bienvenida y completamos los valores de los dominios de origen y destino así como de los DCs a los que nos conectaremos.

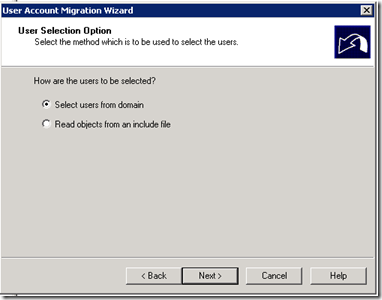

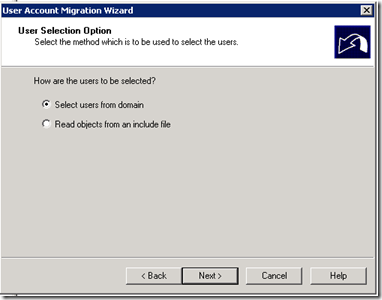

Avanzamos hasta la pantalla de selección de usuario a migrar.

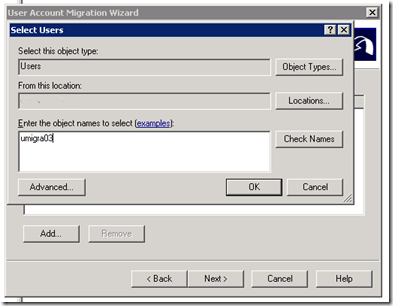

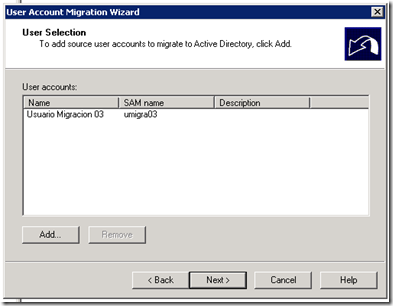

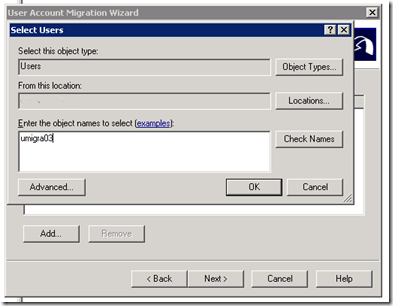

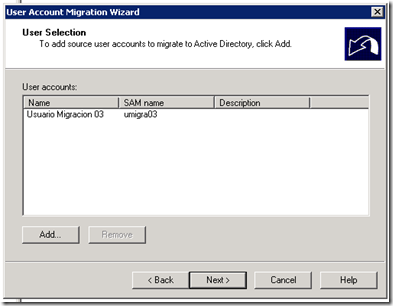

Escogemos el usuario a migrar después de buscarlo en el AD origen.

Y continuamos con el asistente.

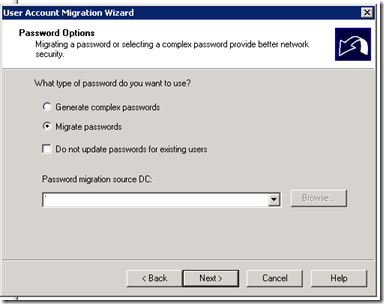

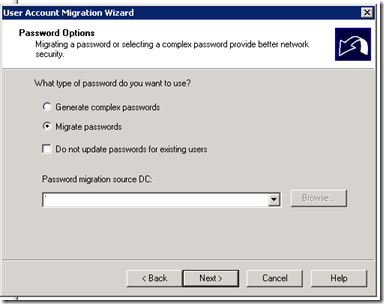

Procedemos con el asistente donde marcaremos que queremos migrar la contraseña actual del usuario (Migrate passwords).

En el caso de que el DC origen no esté seleccionado, debemos escoger el DC que tiene el servicio de Password Export Tool (PES) instalado como servidor del cual haremos la extracción del password, tal como se ve en la siguiente captura de pantalla.

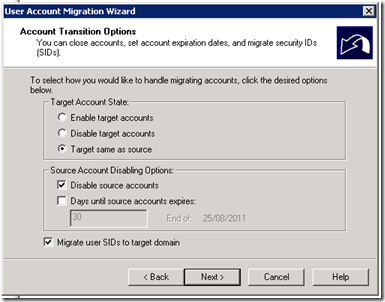

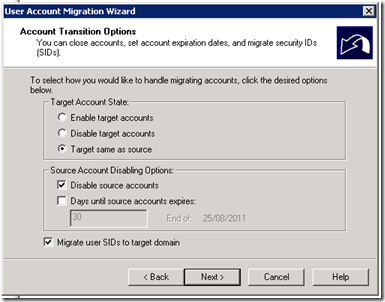

El siguiente paso es el más importante de todos, por lo que hemos de cerciorarnos no dejar sin marcar las opciones que se muestran en la siguiente captura.

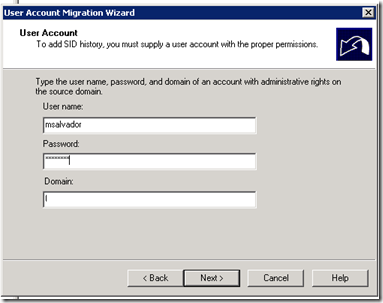

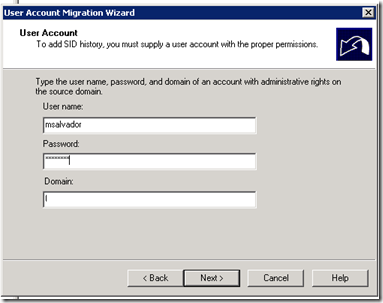

Proporcionar los datos de un usuario Domain Admin para completar el proceso de migrar el SID del usuario.

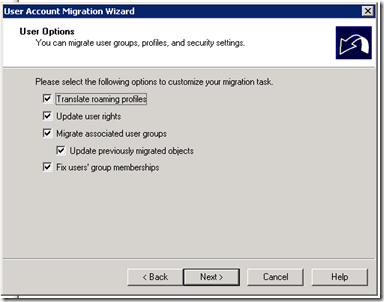

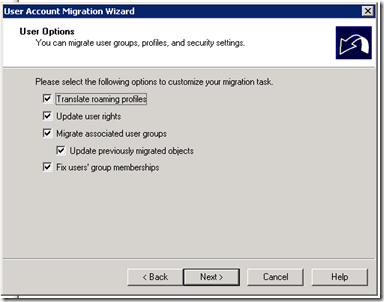

Marcar todas las opciones que se muestren en la siguiente pantalla del asistente.

Seguir con el asistente dejando las opciones por defecto hasta la pantalla

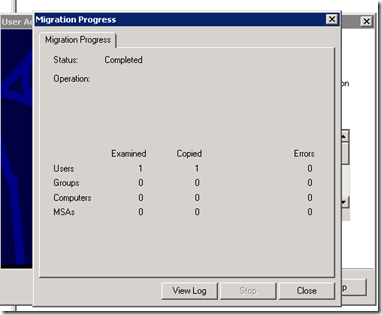

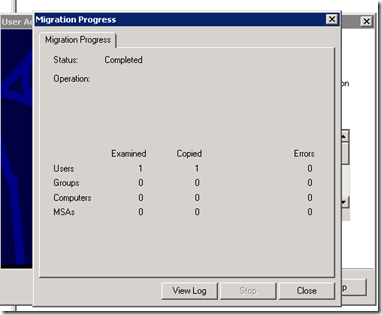

Finalizar con el asistente y proceder con la migración del usuario

IMPORTANTE: Después de migrar el usuario, hay que desmarcar la opción de que cambiar el password en el siguiente inicio de sesión y marcar el password no caduca.

Migración del buzón

Como paso previo, debemos definir en una variable, el usuario/password que el script necesita para la migración. Para ello, en la EMC ejecutamos

$Remote = Get-Credential

Después de preparar al usuario y migrar los atributos no pertenecientes a Exchange con la herramienta ADMT, debemos ejecutar un “New-MoveRequest” para mover el buzón entre los dos entornos de correo.

La sintaxis exacta a seguir es la siguiente:

New-MoveRequest -Identity <UsuarioAMigrar> -RemoteLegacy -TargetDatabase «<DBDestinoAMigrar>» -RemoteGLobalCatalog ‘dc1.mi_dominio.es’ -RemoteCredential $Remote -TargetDeliveryDomain midominio.es

Para ver el proceso de migración del mismo, ejecutaremos el cmdlet

Get-MoveRequestStatistics -id “nombreDelUsuario”

Después de migrar el buzón, procederemos a migrar el equipo entre los dos dominios.

Migración del equipo

Abrimos la herramienta ADMT en el servidor “migrador.midominio.es”

Una vez abierta la herramienta, botón derecho sobre el texto Active Directory Migration Tool y, en este punto, escoger “Computer Migration Wizard”

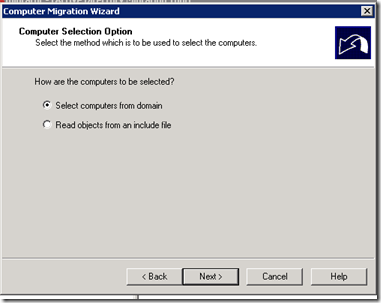

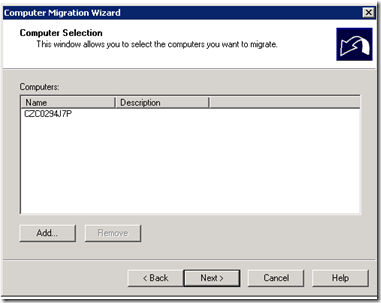

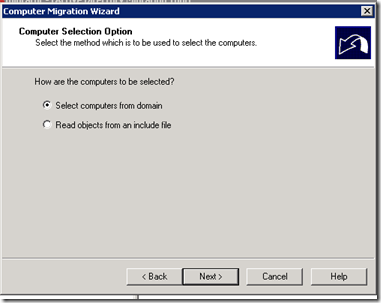

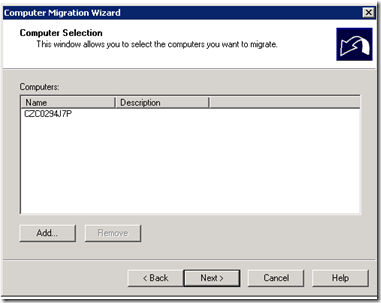

Arrancar el Asistente pasando la pantalla de bienvenida y avanzamos hasta la pantalla de selección del equipo a migrar.

Escogemos el equipo a migrar después de buscarlo en el AD origen.

Y continuamos con el asistente.

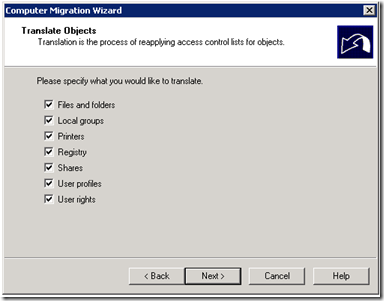

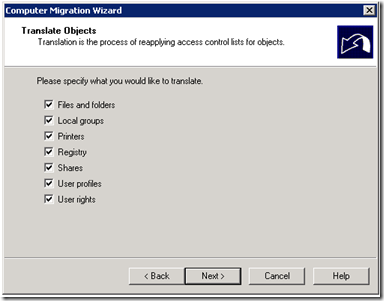

Marcamos todas las opciones de conversión de seguridad para el equipo

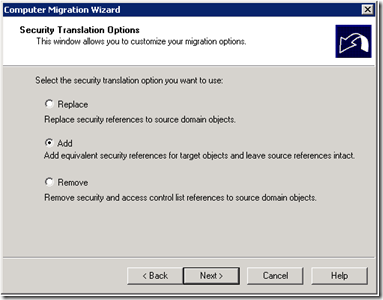

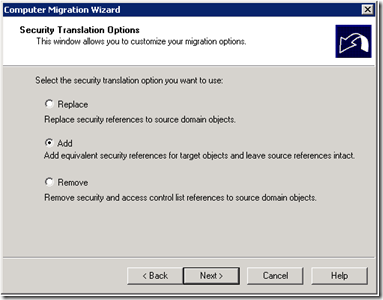

A nivel de seguridad local, escogemos la opción “Add” para que se añadan los valores del nuevo dominio al equipo que vamos a migrar

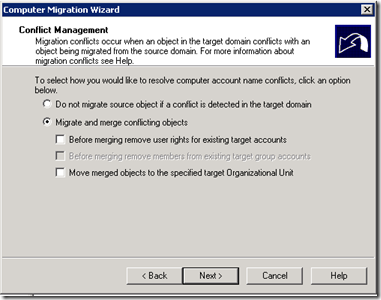

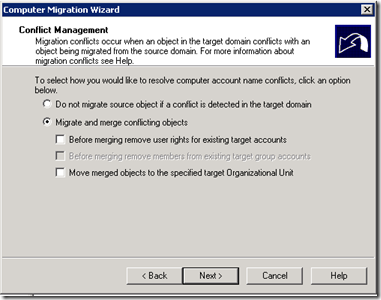

Seguir con el asistente aceptando los valores por defecto hasta la pantalla de resolución de conflictos siguiente

Finalizar el asistente el cual nos lanzará la pantalla de migración del equipo y que sólo deberemos seguir y esperar a que finalice.

Activación del usuario en Lync

Después de migrar el usuario, el buzón y el qeuipo, procederemos a dar de alta en el servidor Lync del nuevo entorno al usuario migrado.

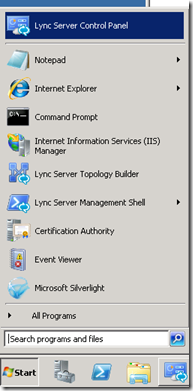

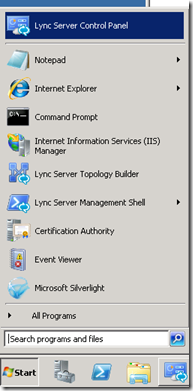

Abrir la consola de gestión de Lync, introduciendo el login/password cuando lo solicite

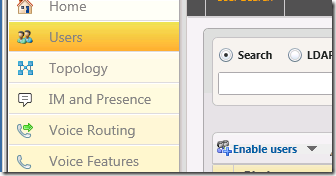

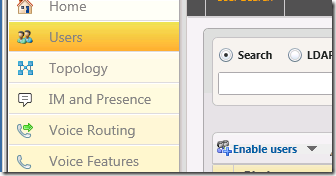

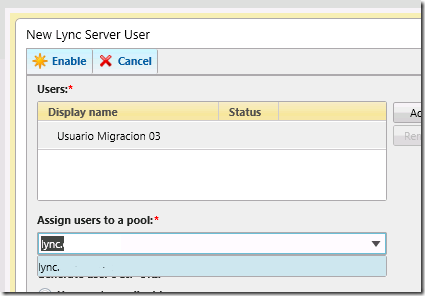

Ir a “Users” y “Enable users”

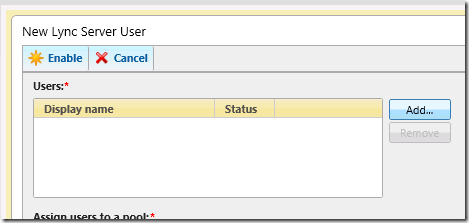

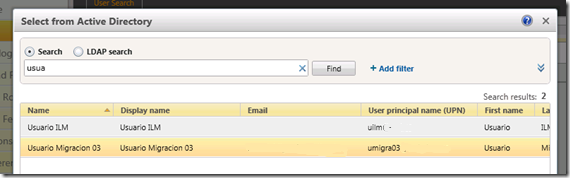

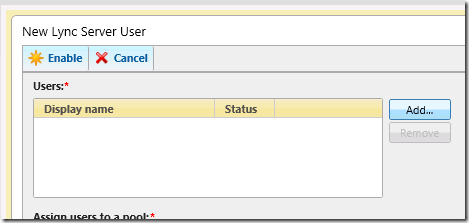

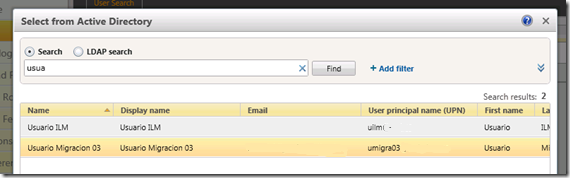

Buscamos al usuario acabado de migrar pulsando en “Add”

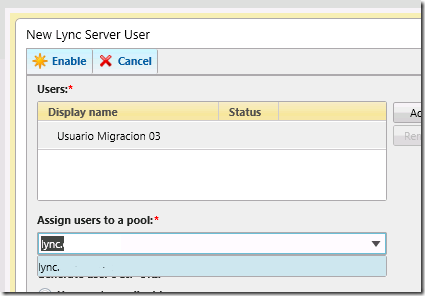

Lo seleccionamos y le asignamos un “Pool” dejando el resto de valores por defecto

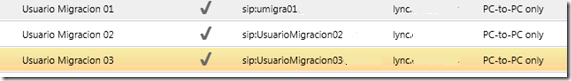

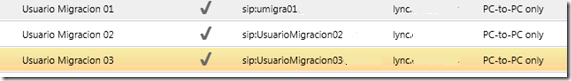

Pulsamos sobre “Enable” y se nos deberá mostrar en la lista de usuarios con Lync habilitado

Una vez dado de alta el nuevo usuario en el nuevo entorno de Lync, se procederá a actualizar el cliente en el equipo del usuario.

Finalmente, y una vez finalizadas todas las fases, deberemos realizar una validación de todo el proceso de migración siguiendo estos sencillos pasos.

- Hacer login con el usuario migrado en el nuevo dominio y comprobar que lo hace correctamete y sin errores.

- Comprobar que el nuevo login script realiza el mapeo de unidades de red correctamente.

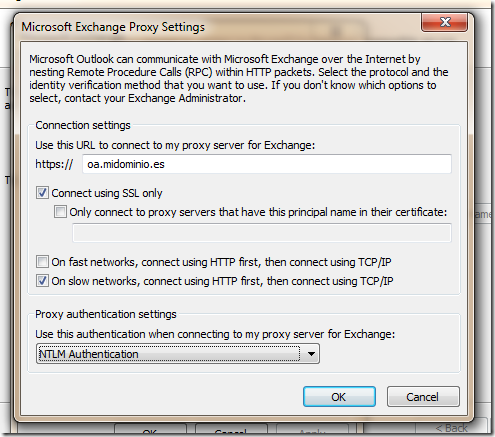

- Validación acceso la cuenta de Exchange migrada desde el cliente Outlook

- Validación acceso a la nueva OAB del nuevo entorno desde el cliente Outlook

- Validación acceso a la nueva plataforma Lync con el cliente actualizado.

Este proceso se debe realizar para todos los usuarios a migrar. Cuando esta fase esté acabada, se podrá iniciar la fase de migración de los servidores de un bosque a otro.

Pero eso será otro día.

Marc