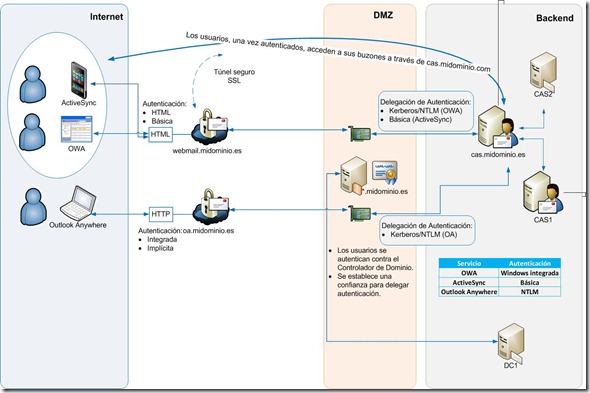

Si ayer publicábamos OWA y ActiveSync a través de TMG de la manera “estandard”, hoy toca complicarnos un poco la vida y subir un nivel.

La configuración de este entorno se ha realizado siguiendo el manual “Publishing Outlook Anywhere Using NTLM Authentication With Forefront TMG or Forefront UAG” descargable desde aquí.

Al igual que en el anterior artículo, necesitamos de unas configuraciones previas para publicar Outlook Anywere (OA en adelante)

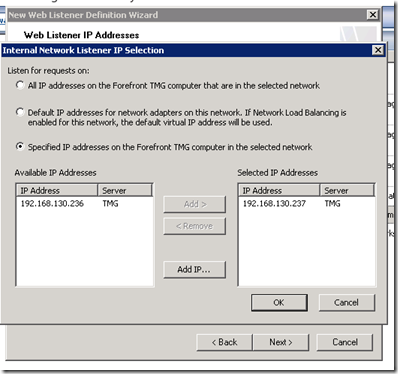

Nuestro entorno, recuerdo, tiene una NIC con dos IPs

- – 192.168.130.236 para OWA y ActiveSync

- – 192.168.139.237 para Outlook Anwhere.

1.Preparación de los componentes para publicar OA en TMG

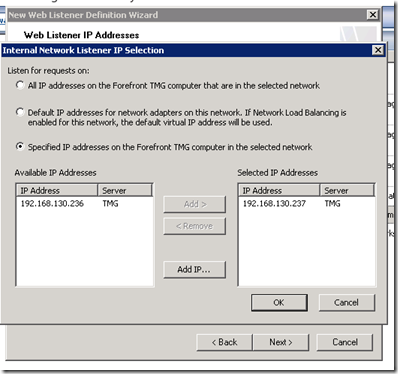

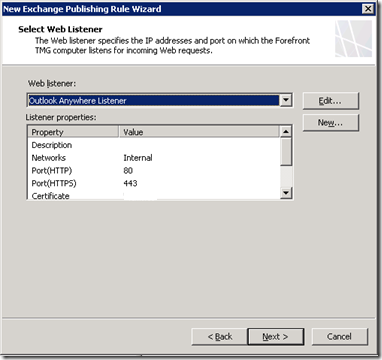

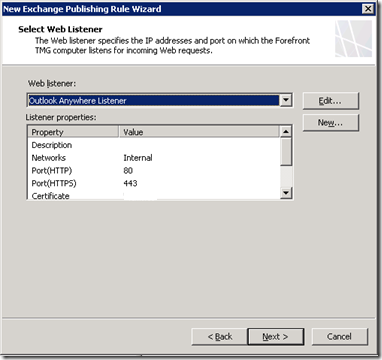

Vamos a proceder a crear un nuevo listerner para OA distinto al ya creado para OWA y ActiveSync. Los pasos son análogos a los de OWA pero lo llamaremos “Outlook Anywhere Listener” y usaremos la IP acabada en .237

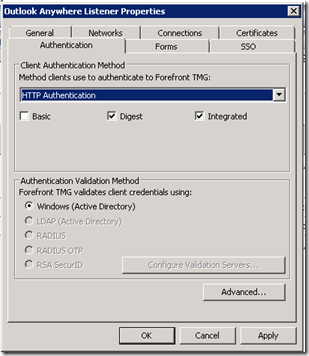

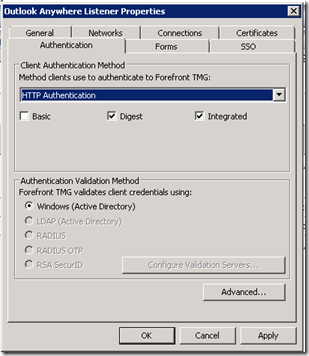

Por otro lado, la autenticación no será “Básica” sino “SSL”.

No crearemos ninguna Server Farm nueva ya que usaremos la creada para OWA y ActiveSync

2. Regla de publicación de Outlook Anywhere

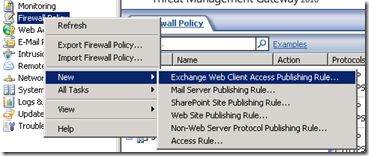

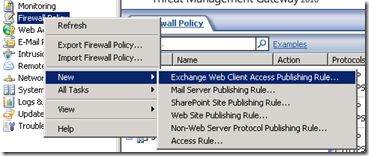

Con los elementos necesarios creados, vamos a proceder a generar las reglas de publicación para Outlook Anywhere

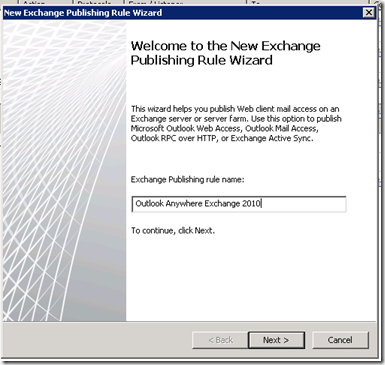

Vamos a la parte izquierda de la consola, en Firewall Policy, botón derecho “New” –> “Exchange Web Client Access Publishing Rule…” y lanzamos el Asistente.

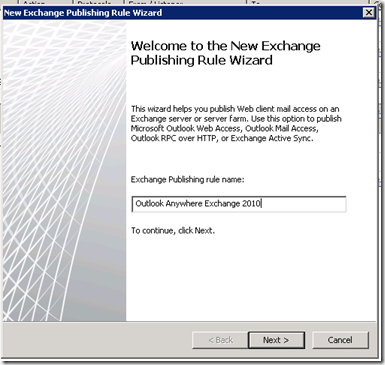

Damos un nombre a la regla

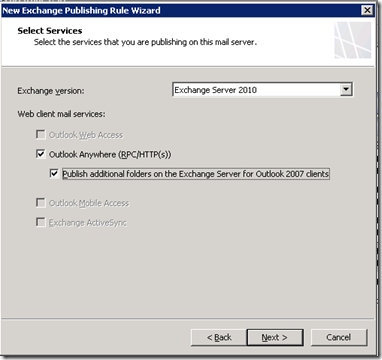

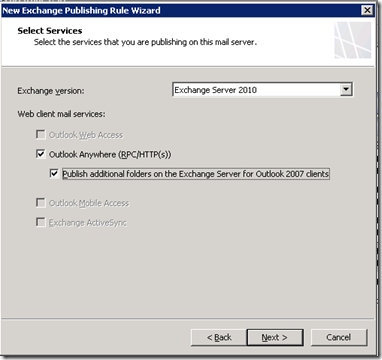

Seleccionamos del desplegable “Exchange 2010” y “Outlook Anywhere (RPC/HTTP(s))” y continuamos con el Asistente

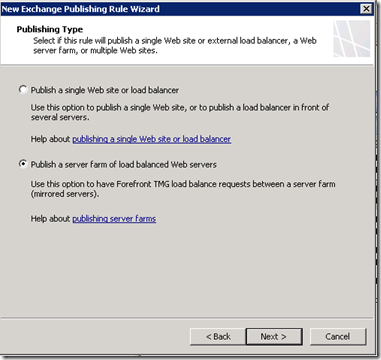

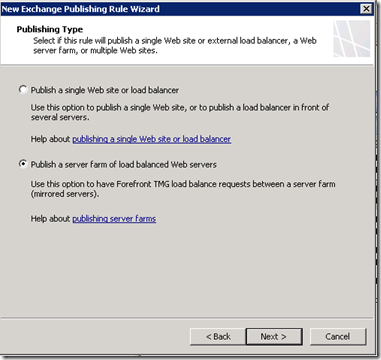

Escogemos la opción de Servidores web balanceados

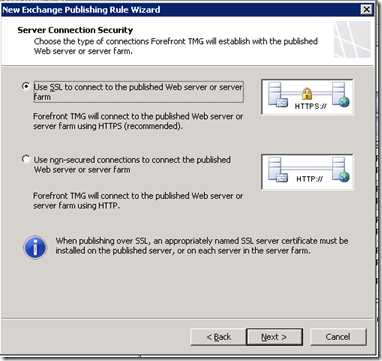

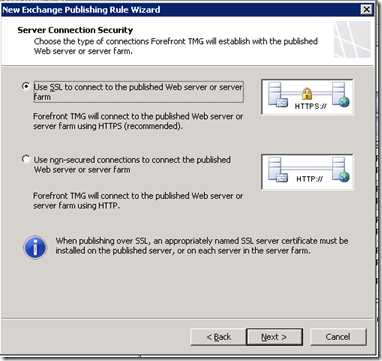

Y conexión SSL entre el cliente y los servidores

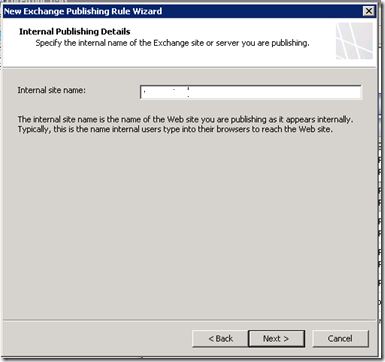

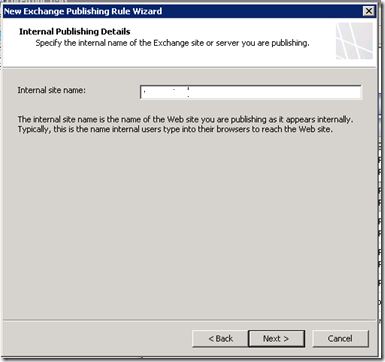

Proporcionamos un nombre interno para el clúster de CAS que en este caso es “cas.midominio.es”

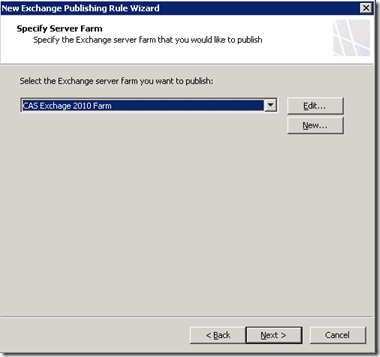

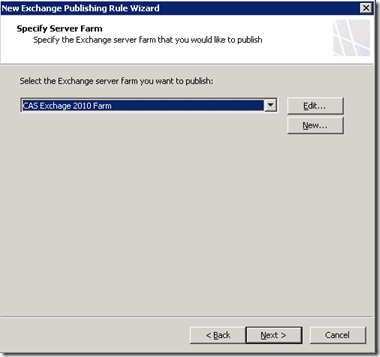

Seleccionamos la Server Farm ya creada y proseguimos.

Proporcionamos el nombre con el que vamos a publicar externamente el OA, oa.midominio.es, y proseguimos con el Asistente.

Seleccionamos el listener anteriormente

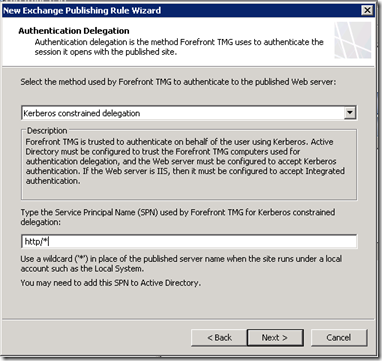

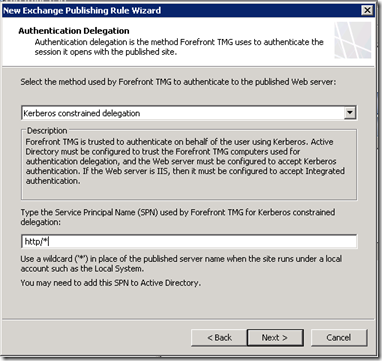

Autenticación por delegación Kerberos. Completamos el nombre del SPN con http/* dado que al usar una granja de servidores para el balanceo no sabemos a cuál de los dos servidores se le dirigirá la petición de acceso vía Outlook Anywhere

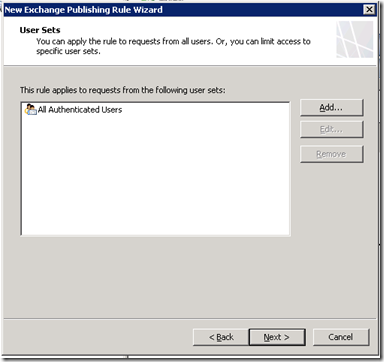

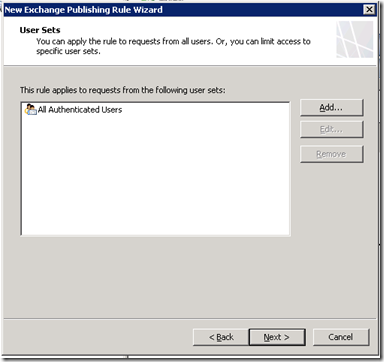

Para todos los usuarios autenticados en el dominio

Y finalizamos el Asistente.

Pero esto no ha acabado, todavía quedan cosas a modificar en las cuentas de los equipos dentro del Directorio Activo. Vamos a ver qué nos falta.

3. Asignanción de entradas SPN en la cuenta del servidor de TMG que presenta los CAS en Internet

Para que la delegación Kerberos (KDC) funcione correctamente, se han de asigrnar sendas entradas SPN para que los servidores CAS respondan al nombre “cas1.midominio.local” y “cas2.midominio.local” en la cuenta del servidor TMG del Directorio Activo de nuestra organización.

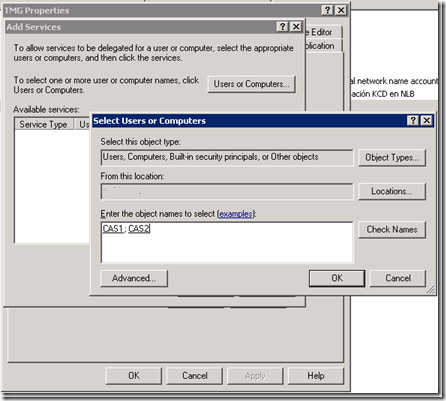

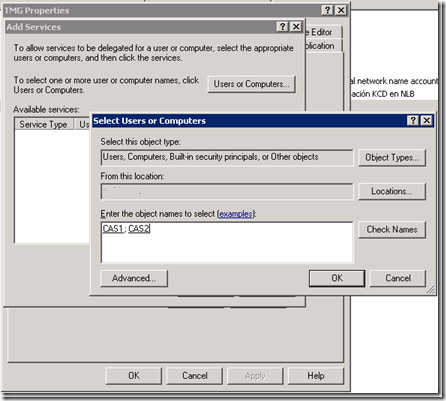

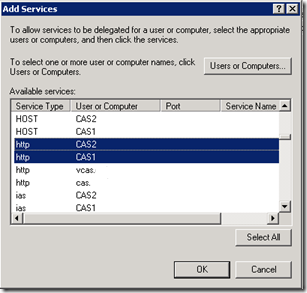

Para ello, abrimos la consola de administración del dominio en uno de los DC, seleccionamos la cuenta del servidor TMG ubicada en Servidores –> Equipos Exchange. Vamos a la pestaña “Delegation” y pulsamos sobre “Add”.

Buscamos los servidores CAS1 y CAS2, y los añadimos

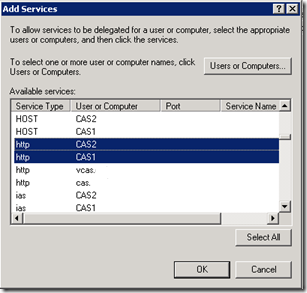

Y seleccionamos el servicio “http” para ambos servidores

El resultado final tiene que ser el siguiente:

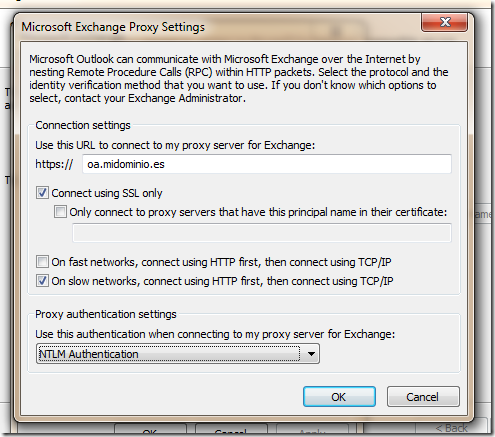

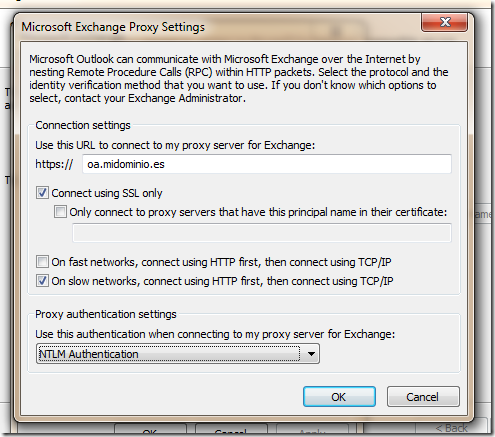

Sólo queda configurar un equipo para que use “oa.midominio.es” con autentiación NTLM

y acceder desde fuera de nuestra red para validar que el nuevo entorno funciona.

Una vez llegados hasta aquí ya tenemos la infraestructura mínima para proceder a migrar los usuarios entre los dominios, pasos que se explicarán en entradas sucesivas.

Marc