Migración de bosques AD: implementando la solución (II)

Siguiendo con lo mío… y sabiendo que ya hay muchos post, enlaces y tutos de cómo crear una Relación de confianza entre bosques, voy a añadir mi granito de arena con mi propia entrada del tema.

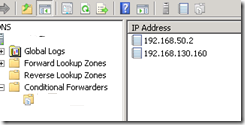

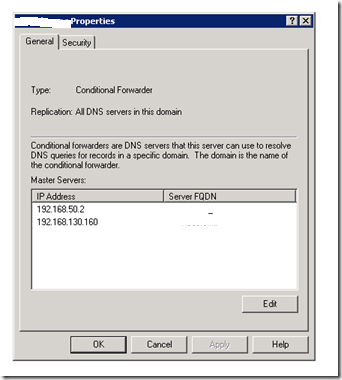

Antes de nada, hemos de resolver el tema de la “localización” de los dominios entre sí por lo que usaremos una característica ya incluída en Windows Server 2003: los Conditional Forwarders

El objetivo es que toda petición dirigida a “mi_dominio.local” desde “midominio.local” vaya directamente a los servidores DNS autoritativos de esa zona, que serán los servidores DNS del dominio origen mientras que el resto de peticiones, usen los DNS del ISP, router o lo que haya configurado para salir a Internet.

El mismo caso pero a la inversa se hace para “midominio.local” de modo que el tráfico de consultas DNS se encamina sólo hacia los servidores que gestionan cada una de las zonas en cada uno de los bosques.

Configuración en el nuevo bosque

En las propiedades del DNS de uno de los DCs del nuevo bosque, añadimos las IPs de los DNS del otro bosque, como se ilustra en las siguientes imágenes

Configuración en el viejo bosque

En las propiedades del DNS de uno de los DCs del bosque antiguo hacemos lo mismo que antes pero a la inversa.

Y nada más, tan sencillo como esto.

Evidentemente, hemos de realizar pruebas desde ambos dominios para asegurarnos que la resolución cruzada funciona.

Otra cosa ha hacer, y se puede hacer por GPO – lo recomiendo – es forzar que la lista de sufijos DNS de la conexión incluya el dominio propio y el contrario para facilitar un orden de resolución correcto.

Una vez llegados a este punto… vamos con las…

Relaciones de confianza

Para poder migrar usuarios entre distintos bosques y/o dominios de Directorio Activo, es necesario establecer relaciones de confianza entre ambos entornos de modo que un usuario de un dominio pueda usar los recursos del otro dominio, siempre que los permisos establecidos para esos recursos brinden el correcto acceso a los mismos.

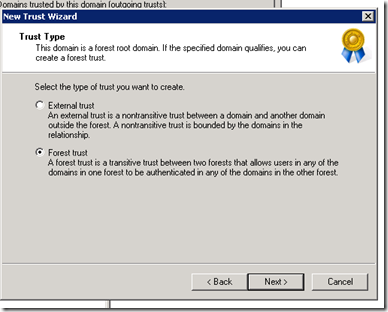

Para establecer relaciones de confianza entre dominios, debemos ir a Administrative Tools, Active Directory Domain and Trusts y, desde las propiedades del dominio, ir a la pestaña “Trusts”.

Desde aquí, escogemos la opción “New Trust” donde se lanzará un asistente que nos guiará en todo el proceso de generación de la relación de confianza entre los entornos.

Este asistente ha de ejecutarse en los dos dominios sobre los que queremos establecer la relación de confianza.

Avanzamos en el asistente

Introducimos el nombre NetBios o FQDN del dominio al que queremos establecer la relación y continuamos con el asistente.

Escogemos el tipo de confianza que vamos a establecer. En nuestro caso, a nivel de Bosque dado que ambos entornos están funcionando en modo Nativo Windows Server 2003 o superior.

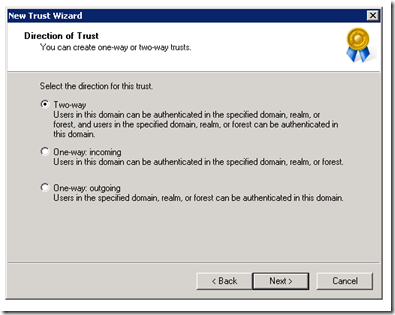

La relación será bidireccional, de modo que un usuario del dominio “mi_dominio.local” pueda acceder a los recursos de “midominio.local” y viceversa.

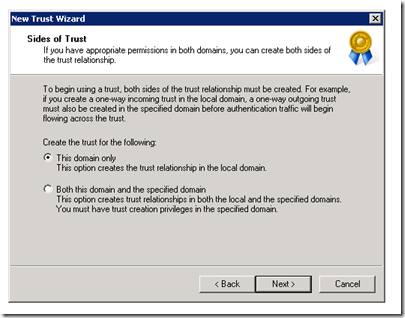

Limitamos la creación de la relación sólo al dominio actual de modo que deberemos generar la contraria al finalizar el asistente en el otro dominio.

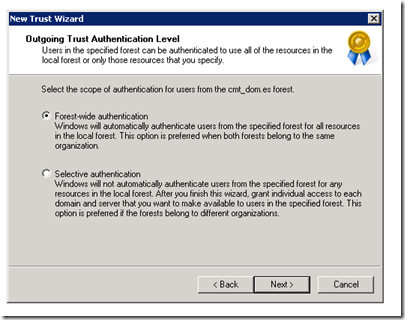

No limitamos el acceso entre dominios dado que la relación de confianza sólo existirá durante la transición de bosques y no necesitamos filtrar los usuarios que podrán acceder a los recursos del dominio contrario.

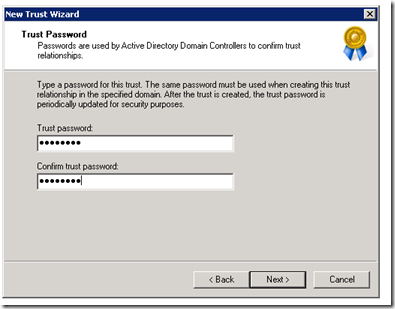

Establecemos un password para generar la relación de confianza. No es necesario que este password pertenezca a ningún usuario a la par que se puede cambiar en cualquier momento y revalidar la relación de confianza después del cambio.

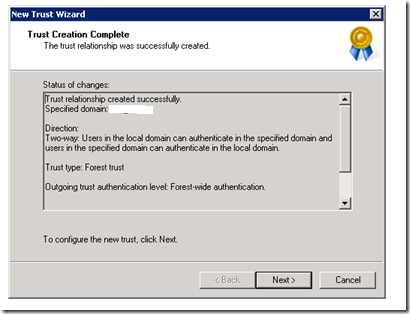

Con todos los datos introducidos en el asistente.

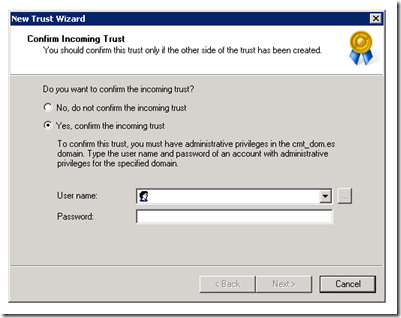

Una vez finalizado el asistente, procedemos a validar la nueva relación de confianza con un usuario del dominio contrario que tenga los privilegios necesarios. Confirmamos la relación entrante.

Una vez repetido este proceso en ambos dominios, tendremos la relación de confianza totalmente funcional.

Dominio MiDominio.local

Dominio Mi_Dominio.local

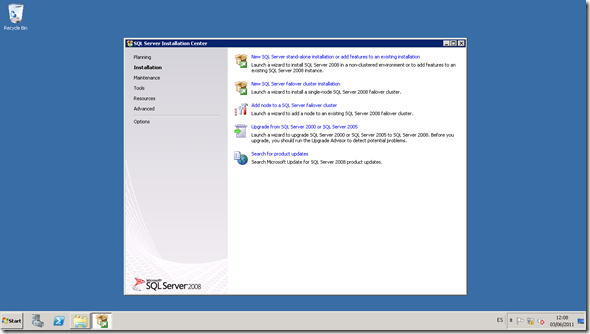

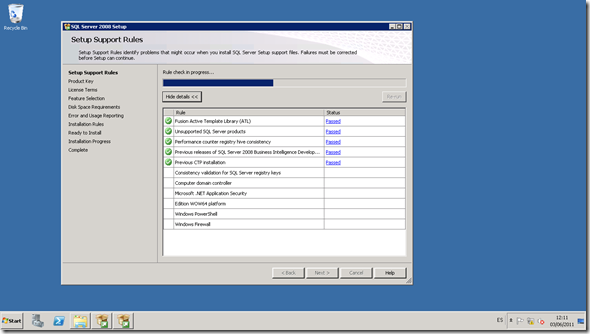

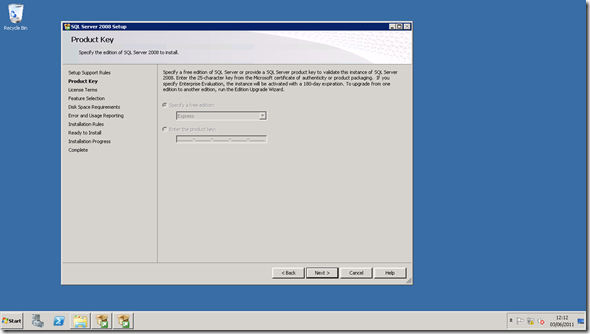

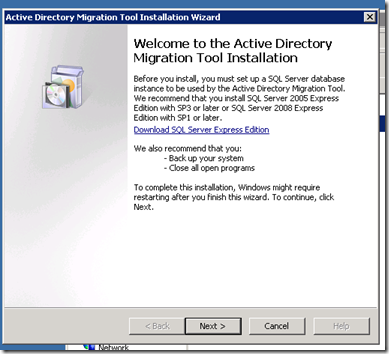

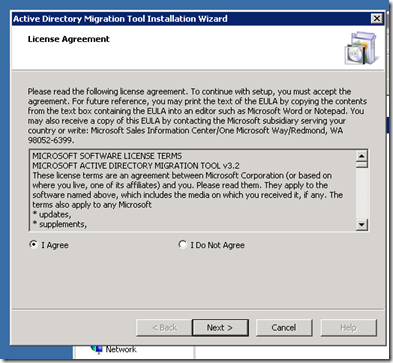

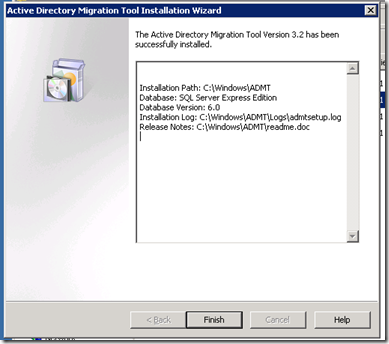

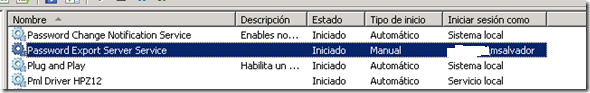

Avanzaremos un poco el siguiente tema que será instalar la herramienta ADMT y configurar los dominios para permitir su uso. Así que lo primero a hacer es….proceder a la desactivación del SID Filtering. Este paso se debe hacer desde el dominio destino o nuevo, con los comandos

- netdom trust midominio.local /domain:mi_dominio.local /quarantine:no

- netdom trust midominio.local /domain:mi_dominio.local /EnableSIDHistory:yes

Marc