Buenos dias a todos.

Buenos dias a todos.

Aprovechando estas fechas, suelo darle salida a aquellas lecturas que durante el año he ido acumulando, tanto de tecnología como lúdicas. En este caso os voy a comentar el siguiente libro Remote Desktop Services para adinistradores de IT (RDSIT).

¿Que son los Remote Desktop Services de Windows Server, antigüamente conocidos como «Terminal Server»? Son los servicios de Infraestructura de Escritorios y aplicaciones remotas donde pones a disposición de los usuarios tanto escritorios como aplicaciones para que accedan ya sea desde dentro como desde fuera de la Infraestructura empresarial. Aqui os dejo el link oficial: RDS.

Me vais a decir que tengo predilección por este autor, y tengo que confirmaros que …… es cierto. Tengo una gran debilidad por Xavier ya que creo que es uno de los grandes «formadores» de la Tecnologia que tenemos por estas tierras. Es capaz de mantener un gran Blog (sysadmit.com), por no decir que espectacular, y tocar múltiples tecnologias de infraestructura como pueden ser Windows Server, Linux, VMWare, Veeam, Nakivo, Altaro, PRTG, sin olvidar que le da tiempo a escribir libros, algunos de ellos he comentado ya en el Blog:

-

WS2016LABS de Xavier Genestós – Lectura recomendada.

-

Lecturas recomendadas de Septiembre – EX2016ADM de Xavier Genestós.

-

Lecturas recomendadas: “WS2012 LABS” de Xavier Genestos.

Documentación, blogs y artículos, hoy en dia hay muchos y algunos muy buenos, pero en castellano y con esta calidad, sinceramente Xavier me tiene ganado.

No hay que olvidar que, desde que tengo referencias suyas se ha dedicado a la enseñanza de las Tecnologias, y sé que últimamente también se dedica a dar Sesiones de formación por su tierra, Barcelona, de manera altruista.

Sinceramente, envidia, envidia cochina. Yo, probablemente con tanto tiempo dormiria, jajajaja 😉

Mi opinión

La filosofia de este libro es la de explicar todas las funcionalidades, protocolos, arquitecturas posibles, etc., de los Servicios de Escritorio Remoto (Remote Desktop Services – RDS) de Microsoft Windows a traves de múltiples ejemplos y, sobre todo, laboratorios claros y concisos, dejando muy claro todos los principales conceptos que debemos tener.

Sin olvidarse ningún parámetro de configuración, mejora, puesta en producción etc. Vamos que siguiendo cualquiera de los escenarios que nos muestra y la aplicación de la mayoria de las GPOs que pone a nuestra disposición, seremos capaces de poner en Producción un servicio de RDS en un tiempo record!!! Cuidando puntos tan candentes como el rendimiento, la administración y, como no, la seguridad.

A Destacar

Yo destacaría los siguientes bloques o niveles:

Introducción.

Me gustaría destacar la introducción donde empieza explicando el historial de versiones de RDP (Remote Desktop Protocol), concepto y recomendaciones del uso de NLA (Network Level Authentication), Puertos que vamos a necesitar tener abiertos en cada uno de los Roles de los Servidores implicados, compresión y cifrado RDP, etc. muy importantes para tener claro los siguientes puntos.

Arquitectura

Nos expone uno a uno todos los roles de servidores involucrados, con un gran diagrama conceptual:

Ademas, de tener unas Preguntas Frecuentes (FAQ) que nos van a ir guiando sobre qué arquitectura montar y en qué casos, trata temas como:

- ¿Cómo dimensiono mi granja de RDS?

- Tunning y recomendaciones para mejorar el rendimiento de nuestra granja de RDS.

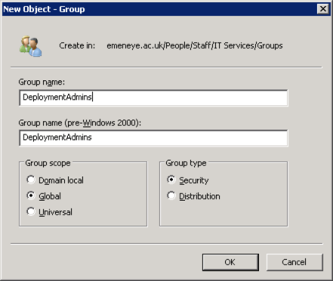

- Si desplegamos nuestra granja dentro de un dominio de Active Directory o si lo hacemos en Workgroup

Ya sea via entorno gráfico (GUI), por línea de comando (cmd), Powershell y/o herramientas adicionales.

Apps y Configuración adicional

En este tercer apartado, trata sobre parámetros de configuración adicional que tenemos que tener en cuenta:

- las Colecciones, cómo crearlas y gestionarlas, creación y distribución de RemoteApps,

- Certificados SSL necesarios de cada uno de los Roles de nuestra granja.

- Asi como un punto decisivo, el Licenciamiento, con unas cuestiones generales y las CALs por Usuario vs CALs por máquina.

- Otro gran detalle, imprescindible para la administración en servicios via Directorio Activo, es la gran cantidad de GPOs que nos explica el auto para la configuración, tunning, etc., por no decir que nos lo da todo hecho.

Casos Prácticos: Escenarios de ejemplo.

En este caso plantea dos escenarios de despliegue «completo» de la solución:

- RDS con Broker y dos Host de sesión sin balanceo.

- RDS con uso de Remote Desktop Gateway

Detalles de configuración adicionales.

En este apartado se tratan temas de configuración adicional como son:

En este apartado se tratan temas de configuración adicional como son:

- Portapapeles.- Resolución de problemas, redirección, etc.

- Impresoras.- ¿Quien no ha tenido problemas alguna vez con la redirección de las impresoras?.

- Shadow.- Funcionalidad que permite al administrador tomar el control de una sesión RDP. Muy interesante para la resolución de incidencias.

- Drain Mode.- La configuración de manera temporal que no se produzcan nuevas conexiones a nuestros Hosts RDSH.

- Instalación de Apps.-Procedimiento «correcto» de la instalación de nuevas aplicaciones ya sea via GUI o línea de comando.

Seguridad y Gestión.

Este es uno de los puntos que mas me suele gustar, por la experiencia y el día a día de los administradores de IT, me suelo sentir muy identificado con las situaciones que Xavier expone:

- Herramientas administrativas.- El autor nos muestra múltiples herramientas via línea de comando (cmd), Powershell u opciones mstsc, que nos ayudaran en la gestión diaria de este servicio.

- Seguridad.-

- ¿Quién puede conectarse via RDP?.

- Cómo verificar los derechos del usuario.

- Aplicación de GPOs específicas.

- Establecimiento de límites de tiempo den la sesiones RDP.

- GPO Loopback.- Aqui le doy un voto de confianza adicional a Xavier ya que es de los pocos autores que trata los GPOs de Loopback, para entorno donde necesitamos que los usuarios dispongan de Directivas de grupo distintas al acceder a un RDSH o a su equipo local.

- Resolución de problemas.- Ya sea via Eventviewer o utilizando otras herramientas como Process Explorer o Process Monitor.

Un detallazo que tiene Xavier con nosotros es el de proporcionarnos un Checklist de resolución de problemas ya sea en el lado Cliente como en el lado Servidor. 😉

Alta disponibilidad

Para terminar, y no es poco lo que hemos visto, encontramos el despliegue de todos los roles en Alta Disponibilidad (HA), como colofón.

De momento no hagais caso de todo lo concerniente a Azure, lo veremos mas adelante 😉

¿Donde comprarlo?

En la Editorial LULU: http://www.lulu.com/shop/search.ep?contributorId=1107000

Si tenéis dudas sobre su compra, podéis repasar el FAQ: http://www.sysadmit.com/p/faq-libros.html asi como los reviews de otros bloggers, aquí: https://www.sysadmit.com/p/vista-previa.html

Y os aconsejo antes de comprarlo, echar un vistazo a los códigos de descuento de la editorial: https://www.lulu.com/home

Un abrazo y hasta Septiembre …. o no

Buenas tardes, último día de curro!! y os dejo con una perlita informativa.

Buenas tardes, último día de curro!! y os dejo con una perlita informativa.