Hoy es dejo esta perlita informativa sobre cómo quitar un controlador de dominio que, además es la Entidad Certificadora, todo ello sin que haya pérdida del servicio, y vuelva a la normalidad, vamos, sin que pase nada, sobre un Windows Server 2003.

Los siguientes gráficos nos muestran cómo es la situación inicial y cómo queremos que sea la final, el camino ….. se hace al andar.

Antes

Despues

Nuestro objetivo es empezar a eliminar servicios publicados en Windows Server 2003 y elevar la funcionalidad de nuestro dominio DMZ.com a Windows Server 2008 R2 o superior.

Lo normal en estos casos es buscar un poco de información en Internet, como apoyo, ver HowTo, documentos, experiencias de otros Administradores. Si haces una búsqueda en Google sobre «Migrar entidad certificadora» aparecen los siguientes items:

Es un honor para mi compartir links de resultados con dos gurus de la tecnologia, maese Josep Ros (@josepros), y el Gran Bujarra 3.0, (Hector Herrero (@nheobug). Apuntaros sus twitters y sus blogs ya que son dos referentes del panorama IT en castellano.

Los pasos a seguir serán los siguientes:

- Copia de seguridad de nuestra CA.

- Eliminar el Rol de CA.

- Realizar un DCPromo.

- Volver a instalar el rol de CA.

- Verificar el entramado

0 Realizar Copia de Seguridad de la Entidad Certificadora.

Este es el punto inicial para la gran mayoria de actuaciones, tener o realizar una copia de seguridad. Este punto ya lo hemos visto en un post del mes pasado «Migración de una Entidad Certificadora de Servidor. Parte I – Exportación«.

Poco o nada puedo aportar. Hago un breve resumen:

- Realizar Backup de la CA.

- Exportar la configduración del registro de nuestra CA.

1 Eliminar Rol de Entidad Certificadora (CA).

Como es un Windows Server 2003 desde Panel de Control, agregar o quitar programas, procedemos a eliminar el rol de Certificate services:

También se reconfigurarán los servicios de IIS

Y finalizará exitosamente:

Como veis, muy sencillo este paso.

2 Depromocionar el rol de Controlador de Dominio.

Lanzamos a nuestro gran amigo «DCPromo», ya desaparecido en Windows Server 2012 y 2012 R2, apareciéndonos el asistente de «depromoción» de Controlador de Dominio de Directorio Activo (AD):

En nuestro caso no es el último controlador del Dominio, asi que dejaremos en blanco esta selección:

Pondremos password a la cuenta de Administrador local del servidor, ahora que va a dejar de ser Controlador de Dominio:

Un pequeño detalle, puede aparecer que este Controlador de Dominio tambén sea Catálogo Global (GC), por lo que tendremos que quitar éste rol antes de proceder a realizar el Depromocionado. Continuamos y, nos informa que va a proceder a eliminar el rol de Controlador de Dominio del dominio DMZ.com:

Procederá a parar servicios como NETLOGON:

El servicio RPCLOCATOR:

Y eliminando LDAP así como RPC:

Nos informará, nuevamente, de que ha sido eliminado el rol de DC:

No hay que olvidarse que este proceso, obligatoriamente, requiere un reinicio:

O sea, este servidor ya no es ni Controlador de Dominio del dominio DMZ.com, ni Entidad Certificadora de dicho dominio, ya no es nadie, jejejeje.

3 Instalación del Rol Entidad Certificadora.

Llegamos al ecuador de nuestro post del dia. Ahora llega lo mas dificil. Ya hemos visto como montar un Entidad Certificadora en un post del mes pasado «Migración de una Entidad Certificadora de Servidor. Parte II – Importación«, concretamente en el primer punto de post veiamos como montar una CA sobre Windows Server 2008 R2, pero, en este caso es una CA en Windows Server 2003. Es muy parecido, por no decir que igual.

Desde Panel de Control, Agregar o quitar programas:

Seleccionaremos el rol de Certificate Services. Posteriormente nos aparecerá el tipo de Entidad Certificadora queremos instalar, en nuestro caso Enterprise root CA:

Continú la instalación y nos pregunta sobre la Clave Pública y la Clave Privada. Como hemos hecho una copia de seguridad en el paso Cero, lo podemos restaurar ahora, o cuando se termine de instalar el rol. Si restauraremos ahora la clave pública:

Nos informa de si queremos sobreescribir, ya que los ficheros existen del paso 1:

También podremos seleccionaremos nuestro CSP y el algoritmo Hash:

Nos informará sobre la identificación de nuestra Entidad Certificadora, Common name, Distinguished name y la validez de la misma:

Seleccionaremos las rutas de la base de datos y los logs. En la captura vienen las rutas por defecto:

Nos avisará que los servicios de IIS se pararán durante la instalación…

Reinstalación de los servicios de IIS:

Y ya está instalado el rol.

Como he comentado antes, podíamos realizar una instalación con todos los parámetros por defecto y posteriormente restaurar el backup y la clave del registro con toda la configuración que funcionará perfectamente, esta opción también la hemos comentado el mes pasado en el siguiente post «Migración de una Entidad Certificadora de Servidor. Parte II – Importación«. Aunque … Lo dejo a vuestra elección.

4 Chequeo de funcionamiento.

Nos faltaría realizar las comprobaciones pertinentes, os dejo los chequeos principales, que ya hemos visto en el Chequeo de la Entidad Certificadora:

- Podemos acceder al certificado de la CA y comprobar todas sus características.

- Que todos los certificados emitidos por la CA siguen funcionando correctamente.

- Que podemos emitir nuevos certificados que sirven a su función.

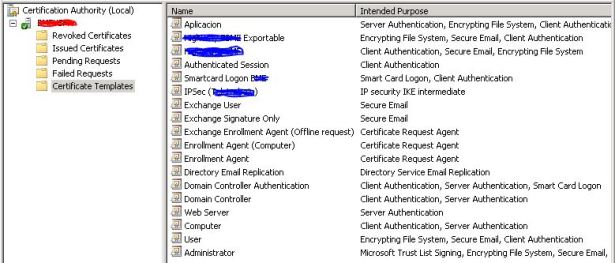

- Que vemos todas las plantillas que se publican en Directorio Activo.

- Podemos ver todos los certificados revocados,

- Podemos visualizar los certificados emitidos por la anterior CA.

- Podemos acceder a la lista de revocación de certificados (CRL).

- Comprobar todas las Extensiones tanto del Punto de distribución de la CRL como del Acceso a la Información de la Autoridad (AIA), etc.,

Y también nos faltaría realizar las comprobaciones pertinentes en los Controladores de Dominio:

- Verificar el estado lanzando la herramienta DCDIAG.

- Echar un vistazo a los visores de eventos tratando de encontrar algún error.

- Verificar la replicación entre los Controladores de Dominio existentes, por ejemplo con repadmin o con «AD Replication Status Tool«

- etc.

Pues ya estaría.

Si quería dejaros un pequeño listado de errores que me han aparecido en este proceso:

- El Controlador de Dominio Windows Server 2003 también es Catálogo Global.- Tenemos que quitar el rol de Catálogo Global antes de realizar el DCPromo.

- En el proceso de Depromocionar nuestro Controlador de Dominio nos ha dado un error de «time out» a la hora de reiniciar el servicio NETLOGON.- Esto es algo, relativamente normal. Así que vuelves a lanzar el proceso de DCPromo y solucionado.

- Error a la hora de importar Backup de la Entidad Certificadora.- Suele pasar al tratar de restaurar un backup de la base de datos de la CA sobre un directorio que ya contiene datos. Tiene que estar en blanco.

- Error de Caché en el Pool de Aplicación que utiliza la Entidad Certificadora.- Esto pasa porque el usuario con el que se ejecuta el Pool de Aplicación no tiene permiso en una serie de directorios de C:. Se dan los permisos y funcionando.

Todos ellos fáciles de solucionar. Para que luego digan que todo sale a la primera, o a la segunda. Normalmente hay que ir solucionando algún que otro error.

Espero que os haya gustado y, sobre todo, que os sea util. Buena semana a todos.