Buenos dias,

Después de casi una semana de vacaciones, retomamos nuestros quehaceres cotidianos. Hoy empezamos con algo sencillo y directo. ¿Cómo hacer copia de seguridad de nuestros Objetos de Política de Grupos (GPO) de Directorio Activo utilizando Powershell.

Comentar que a partir de Windows Server 2008 R2, o sea, Powershell v2, se dispone de cmdlets específicos para la gestión de GPO’s de Directorio Activo. Primero tendremos que cargar el módulo «GroupPolicy», si no lo tenemos cargado por defecto. Podemos ver todos los cmdlets relacioandos con las GPOs:

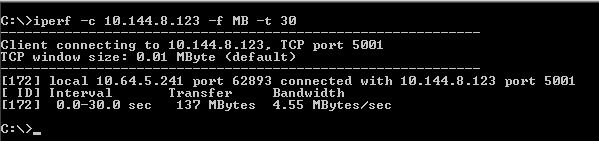

Vamos a realizar nuestro primer Backup:

Backup-GPO -All -Path I:\GPOS_AD

I:\GPOS_AD es la ruta donde vamos a ubicar nuestro backup. y, para este ejemplo, hemos hecho un backup completo de todas las GPOs de nuestro dominio.

Por cierto, si os habeis fijado, en la primera captura he realizado un Get-Host para ver que versión de PowerShell tenía, la mas baja para nuestras intenciones, v2. Pues podemos ver qué módulos podemos importar, por defecto, a través del siguiente cmdlet:

Son muy pocas, Active Directory, ADRMS, AppLocker, BestPracties, ……… y GroupPolicy, por supuesto.

Para terminar este «Post Express«, como Buena Práctica que espero sigais, tendremos que programar un Backup ya sea por el entorno gráfico (GUI) como por Powershell pero esto, lo dejamos para otro Post. Yo ya lo tengo preparado:

Para rizar el rizo os dejo estas lecturas recomendadas con opciones mejoradas:

- Script básico de realizar Backup de todas las GPOs con formato de fecha deseado.

- Backup de todas las GPOs que han sido modificadas el último mes.

- Blog Powershell.

Que tengais buena semana, yo empiezo hoy 😉