Último dia laboral del año. Entonces pensé, voy a empezar una serie de posts dedicados a OMS y último post del año, primero de esta serie, que mejor dia que «Hoy» 😉

Hace mucho tiempo, en una galaxia muy lejana, os hablé en este post sobre «System Center Advisor, monitorización en la nube«, un producto gratuito de Microsoft para la monitorización, era el embrión de lo que hoy os voy a contar. Poco tiempo después, vi que tenía un nuevo nombre, «Azure Operational Insights«, la vida da mil vueltas y un cambio de nombre y mejoras incluidas, seguía creciendo el producto.

Hoy voy a hablar de mi libro, jejejeje, de Microsoft Operations Management Suite, Producto ya maduro e indispensable en la monitorización global. Os explico de una manera rápida y sencilla la situación actual:

Con nuestras infraestructuras en entornos físicos, virtuales, hibridos, en la nube, con equipos de desarrollo situados en cualquier lugar, con tanta movilidad de dispositivos, etc., los departamentos de IT tienen que hacer frente a la monitorización de todas estas infraestructuras, todas estas tecnologias, ubicadas en cualquier lugar conocido del planeta, cada una de su padre y de su madre claro está, pero distintas. ¿cómo podemos de ser mas proactivos y menos reactivos? ¿mas productivos y menos bomberos? Pues desplegando OMS.

Vale de acuedo, podeis decirme, vaya, otra herramienta de monitorización como una de tantas que ya tengo desplegadas, o una Prueba de Concepto (PoC) en la empresa y que al final no ha quedado en nada!!!. Dejadme un momento que os cuente algo mas.

¿Que nos proporciona OMS que no tengamos ya? OMS ayuda a simplificar la gestión de nuestros activos del centro de datos donde quiera que estén. Es totalmente agnóstico a nuestro proveedor de servicio en la nube. Esto significa que cualquier instancia de cualquier nube, incluyendo nuestro centro de datos On-Premise, Azure, AWS, Windows Server, Linux, Google, VMware, OpenStack, etc. puede ser monitorizado, controlado, gestionado, auditado, securizado, etc., a un costo menor que la mayoría de las soluciones de la competencia.

Echadle un vistazo a este video ….

Y, además, es una solución Software as a Service, vamos que no tengo que preocuparme por las actualizaciones del producto, para mi son totalmente transparentes. Os puedo asegurar que son constantes.

Según comenta el equipo de desarrollo de OMS, lo han rediseñado siguiendo los consejos, necesidades y sugerencias de los clientes. Que sea fácil de manejar, para empezar, que sea fácil de utilizar, que me ayude a administrar a con un moderno conjunto de soluciones que pueda decidir si las aplico o no, si las necesito o no. Es posible tenerlo instalado y funcionando en cuestión de minutos, no largos y tediosos dias.

OMS está construido sobre una plataforma analítica que permite ofrecer una visión global a través de un tablero o panel de instrumentos, como podeis observar:

Los principales escenarios, o como se denominan en OMS, servicios a monitorizar son los siguientes:

- Log Analytics:Inteligencia operacional en tiempo real. Recopilar, almacenar y analizar los datos de cualquier registro de logging, de cualquier fuente.

- Automation: Simplificar la gestión de nuestra nube o enterno Hibrido a traves de la automatización de procesos. Lo que todos queremos, crear, monitorizar, administrar y desplegar recursos en nuestros entornos mientras reducimos errores y aumentamos la eficiencia, sin olvidarnos de la reducción de costes operativos.

- Availability: Solución de alta disponibilidad totalmente integrada incluyendo recuperación de desastres. Posibilidad de habilitar la copia de seguridad y la recuperación integrada para todos nuestros servicios y aplicaciones críticas.

- Security: Control de seguridad centralizado. Identificar actulizaciones de los sistemas gestionados, estado del malware, recopilación de eventos relacionados con la seguridad y realización de análisis forenses.

Y he hablado de los cuatro pilares básicos de OMS pero no se vayan, aún hay mas!!!. Si, dentro de las soluciones disponemos, de diversos paquetes preparados y listos para desplegar, unos están en producción y otros en preview. Para monitorizar nuestras suscripciones de Office 365, assesment de SQL, Backup, Containers, AD Assesment, etc., etc.,

Vamos, pedazo de Suite tiene Microsoft. Bien pues empezaremos con algo como:

- Introducción.

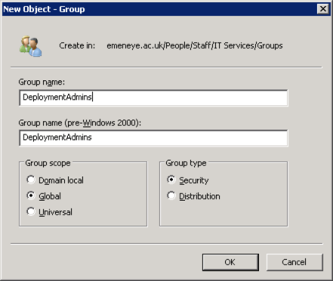

- Creación de WorkSpace.

- Configuración inicial de OMS.

- Despliegue de agentes.

- Despliegue de Soluciones: Insight & Analytics.

- Despliegue de soluciones: Security & Compliance.-

- Despliegue de soluciones: Automation & Control.

- Webcast OMS tu consejero en la nube.

- Despliegue de otras soluciones.

- Creación de queries personalizadas.

- Creación de alertas.

- ….

Se admiten sugerencias.

Para terminar, queria desearos Feliz año 2017 a todos los que me leeis, me seguis y apreciais el trabajo que conlleva tener un blog de este tipo, continuar con el empleo cotidiano y tratar de sacar el máximo tiempo para estar con la familia, que por cierto, en estos momentos estamos haciendonos la ecografia de las 20 semanas!!!! Que viene otro peque, y serán Tres!!! Estamos locos o que? Espero que venga con un pan debajo del brazo.

Besos y abrazos.

Buenas tardes, último día de curro!! y os dejo con una perlita informativa.

Buenas tardes, último día de curro!! y os dejo con una perlita informativa.