El año pasado tuve ciertos problemas con las relaciones de confianza entre distintos dominios y, sobre todo, de cómo auditar y comprobar que están activas y funcionando correctamente.

El año pasado tuve ciertos problemas con las relaciones de confianza entre distintos dominios y, sobre todo, de cómo auditar y comprobar que están activas y funcionando correctamente.

La verdad es que he encontrado poca documentación sobre el tema y he tratado de resumir qué chequeos se pueden realizar y qué herramientas podemos utilizar para asegurarnos de que todo está bien.

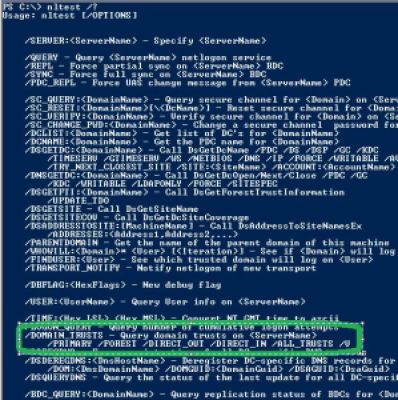

Desde una línea de comando, podemos ejecutar el comando Nltest con el parámetro para relaciones de confianza:

Nltest /DOMAIN_TRUSTS

Un ejemplo de la ejecución:

o podemos volcar la información a un fichero y reenviarla por correo, por ejemplo:

Nltest /DOMAIN_TRUSTS > c:trusts.txt

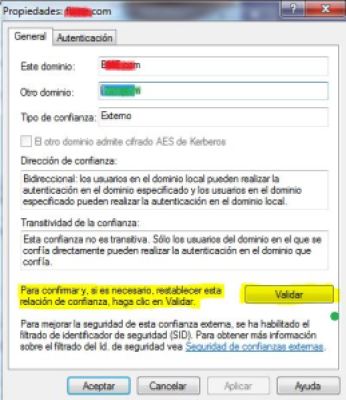

Ademas de a través de la herramienta gráfica de Active Directory Domain & Trusts (ADDT). Abriremos cada relación de confianza y pulsaremos el botón de «Validar»:

Si todo está correcto nos aparecerá el siguiente mensaje:

Otras herramientas que podemos utilizar:

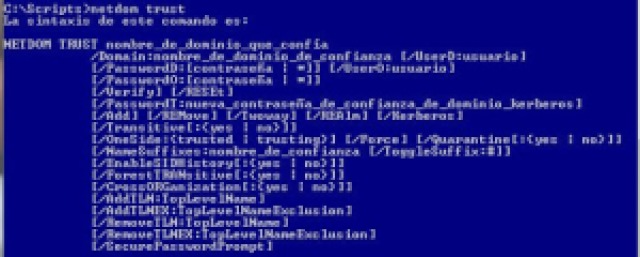

- Netdom .- comando para establecer o romper relaciones de confianza, podemos ver en este link como funciona y cuales son sus parámetros.

- Netdiag.- determinadas salidas de este comando nos pueden dar el estatus de nuestras relaciones de confianza.

Por otro lado, tenemos a nuestro amigo Powershell, encontré este script (ver este link), muy interesante que nos muestra información sobre las relaciones de confianza existentes

Y si queremos rizar el rizo, hace tiempo utilicé esta herramienta gráfica denominada DCDiag & NetDiag GUI Tool (ver este link: DNGT), para aquellos que no os guste el cmd o powershell, pero ahora me resulta imposible conseguirla. Avisadme si la teneis.

O esta otra, TrustViewer. Desde Codeplex, tenemos esta herramienta que se puede descargar aqui y que, en principio nos aportaba la siguiente información:

- Trust Flags – In Forest, Direct Outbound, Tree Root, Primary, Native Mode, Direct Inbound

- Trust Type – Uplevel, Downlevel, MIT, DCE

- Trust Attributes – Non-transitive, Uplevel Only, Quarantined (Sid-History), Forest Transitive, Cross Organization, Within Forest, Treat As External, Uses RC4 Encryption

- When the password was last changed on inbound trusts.

vamos, la leche, pero no he conseguido que me funcione correctamente. Si teneis otras formas de hacerlo, no dudes en aleccionarme.

Feliz año 2013.

Nos vemos