4.- CREAR EL PRIMER DOMINIO

Ahora que ya hemos visto algunos conceptos, es el momento de crear nuestro primer dominio. Para ello necesitamos una máquina adecuada y el software servidor, sea Server 2000, 2003 ó 2008. De todos los servidores que montemos en un dominio, al menos uno tiene que configurarse como Controlador de Dominio (DC, de Domain Controller), aunque es más seguro disponer de más de uno, más aún si tenemos nuestro dominio repartido en varias redes o Sitios de AD. A los servidores del dominio que no sean DC,s les llamaremos «Servidor Miembro».

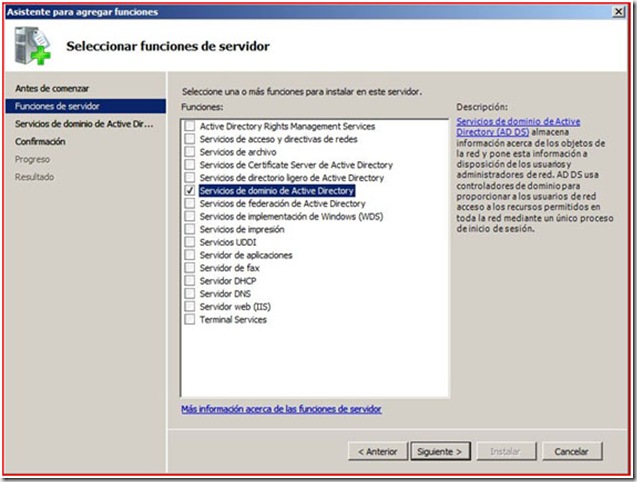

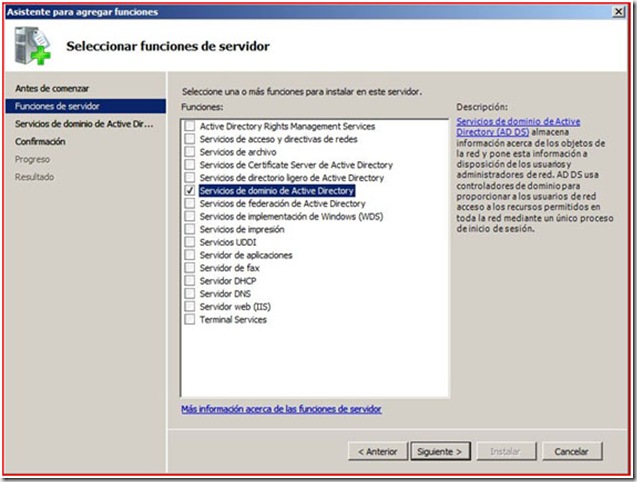

Para que un servidor pueda ser promovido a Controlador de Dominio es preciso que tenga instalados los archivos necesarios para ello. En Server 2000 y 2003 lo están por defecto, mientras que en Server 2008 es necesario primero usar el asistente de instalación de roles para añadir los servicios del Directorio Activo. Por otro lado, he comentado antes que el Directorio Activo depende al cien por cien de una estructura DNS, por lo que será preciso crear ésta de forma adecuada. Aunque podemos hacerlo a mano, la verdad es que lo mejor es dejar que el propio asistente instale y configure el servicio «Servidor DNS» en el equipo durante el propio proceso de promoción. De hecho, en Server 2008, si le instalamos el rol de servicios de AD, veremos que ni siquiera nos va a permitir instalar el rol de servidor DNS por nuestra cuenta, sino que lo hará él mismo cuando promocionemos el servidor.

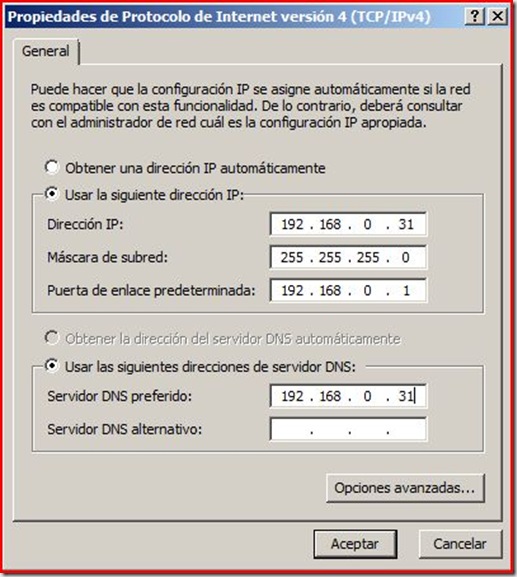

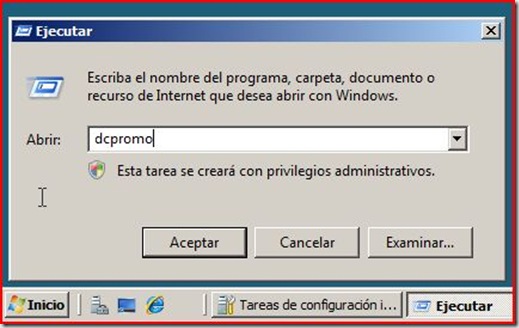

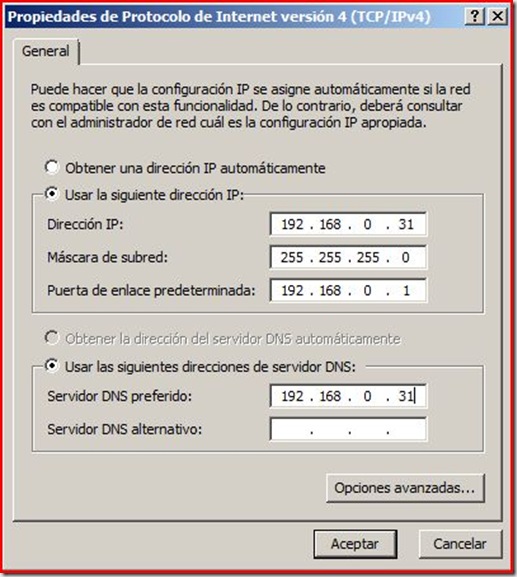

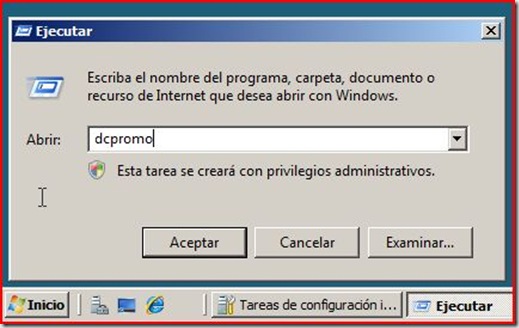

Con el servidor iniciado, y configurada su tarjeta de red con una dirección IP fija y poniéndole como servidor DNS principal a sí mismo, pinchamos en Inicio – Ejecutar y tecleamos el comando «dcpromo».

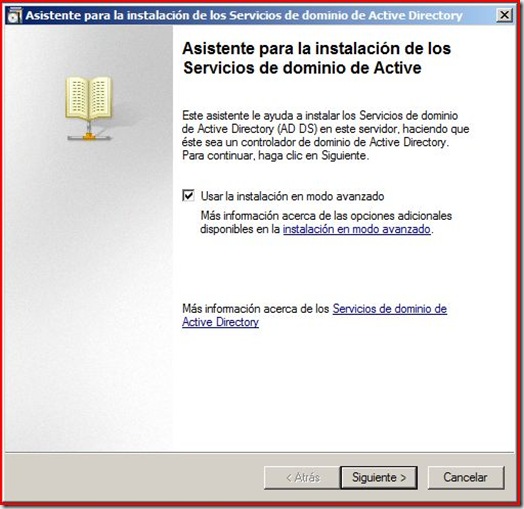

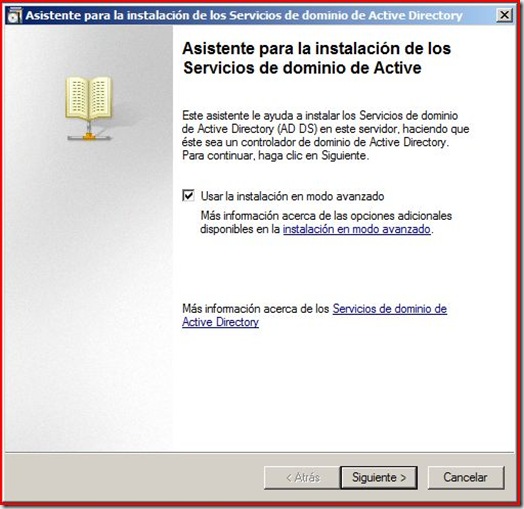

Tras comprobar que se han instalado previamente los archivos correspondientes al rol de servidor de directorio activo, se inicia el asistente. Para controlar todos los aspectos seleccionaremos la instalación en modo avanzado.

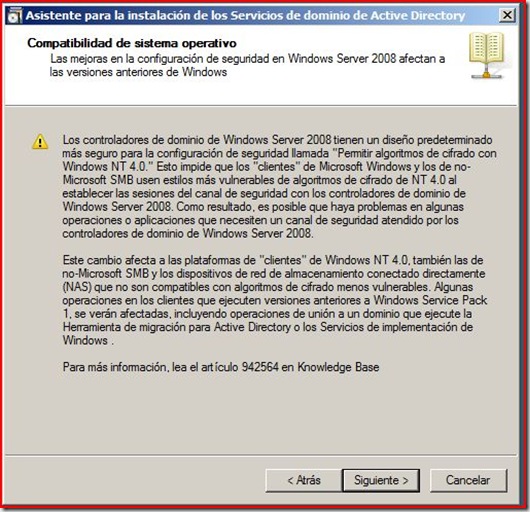

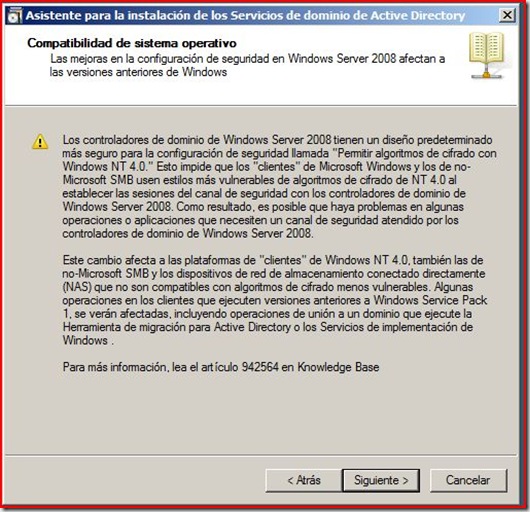

Nos muestra una advertencia de compatibilidad con determinados clientes antiguos, que generalmente podremos ignorar. Si nos afecta, el artículo indicado tiene información más completa.

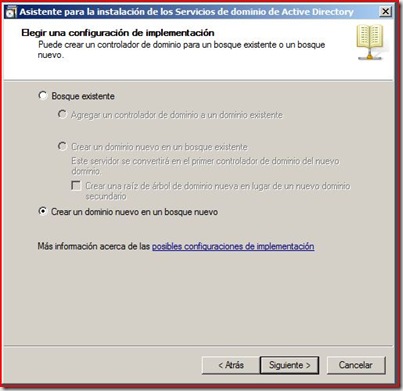

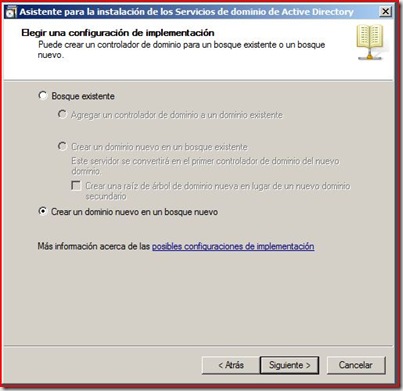

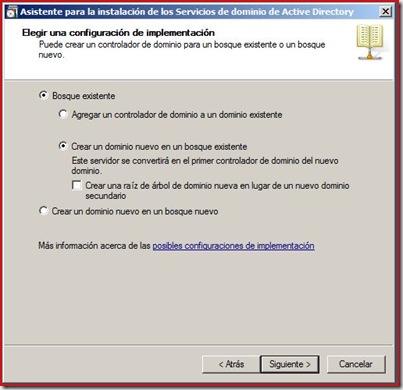

Lo primero que nos pregunta el asistente es qué es lo que queremos hacer. Desde crear un bosque nuevo, a añadir un nuevo controlador de dominio a uno ya existente, crear un subdominio, o crear un nuevo árbol en un bosque existente.

En nuestro caso, como estamos creando el bosque desde cero, seleccionaremos la opción de crear un dominio nuevo en un bosque nuevo.

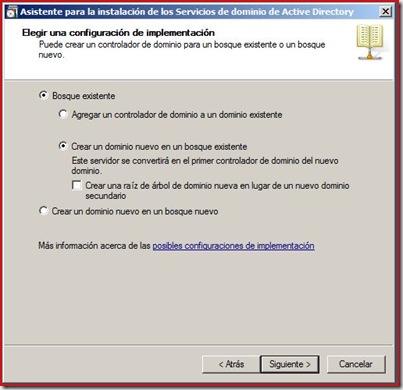

El resto de opciones en esta pantalla está muy claro: si queremos añadir más controladores de dominio a un dominio que ya existe para tener redundancia usaremos la opción de la segunda imagen; para crear un árbol de dominios nuevo que pertenezca a un bosque existente, la tercera y para crear un subdominio de otro que ya existe la cuarta.

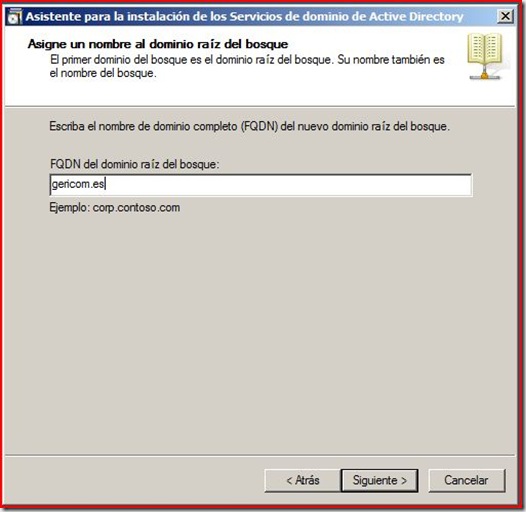

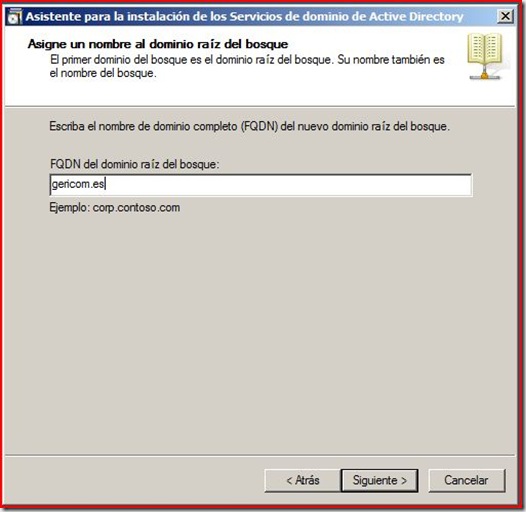

El siguiente paso es dar un nombre FQDN (Full Quallified Domain Name) al bosque, que coincide con el nombre del dominio raíz. Debemos usar un nombre con puntos intermedios, ya que en caso contrario aparecen algunos problemas secundarios posteriormente, y procuraremos que el nombre sea representativo de nuestra organización.

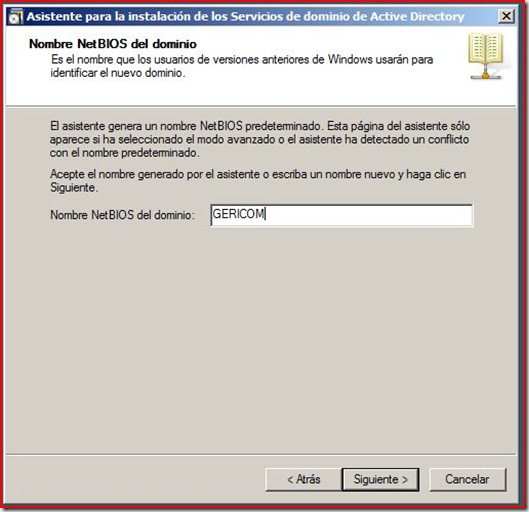

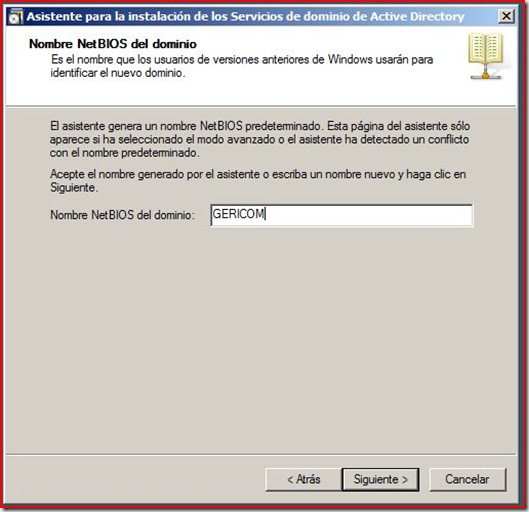

Una vez hecho esto, tenemos que seleccionar el nombre NETBIOS del dominio. Nos ofrece por defecto la primera parte del nombre FQDN, pero podemos poner cualquier nombre que cumpla las reglas de nombres NETBIOS, y por supuesto, que no esté ya en uso.

Como vemos, y a pesar de que ya cuando se lanzó Windows 2000 con el Directorio Activo se pretendía eliminar progresivamente NETBIOS y basar todo en resolución de nombres DNS, la realidad es que todavía hay muchas aplicaciones que se basan en resolución de nombres NETBIOS. Es posible montar un entorno cien por cien DNS, pero a la hora de la verdad está limitado, ya que no tendremos certeza de que funcionen correctamente aplicaciones que requieran resolución NETBIOS (hay antivirus de red que se basan en esto para gestionar los clientes en que están instalados, por ejemplo), y algunas ni se instalarán (El propio Microsoft System Center Configuration Manager basa gran parte de su código en NETBIOS).

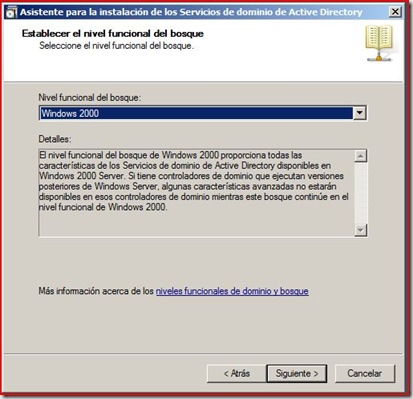

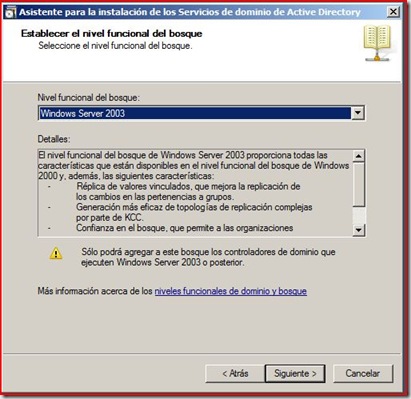

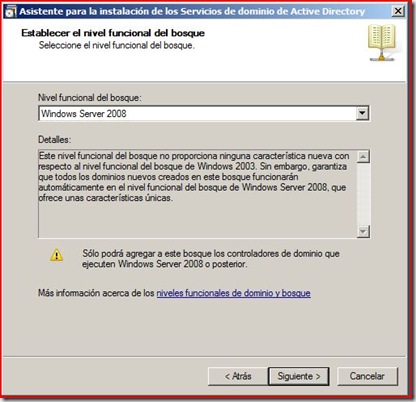

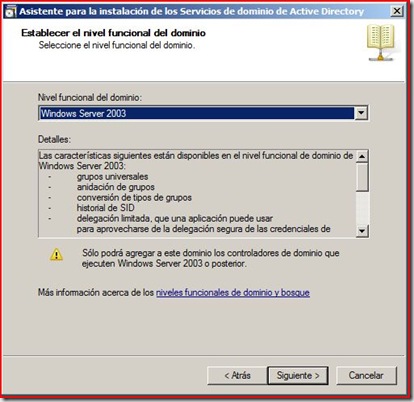

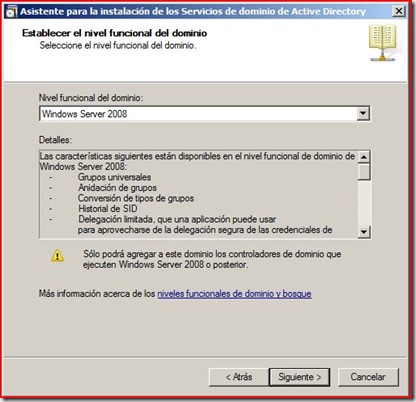

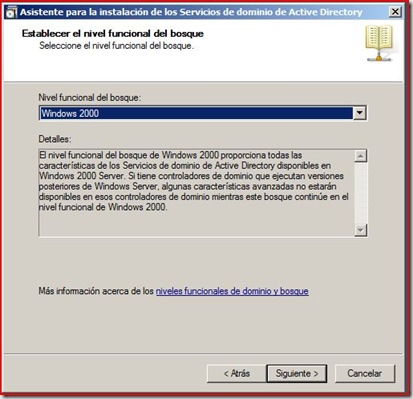

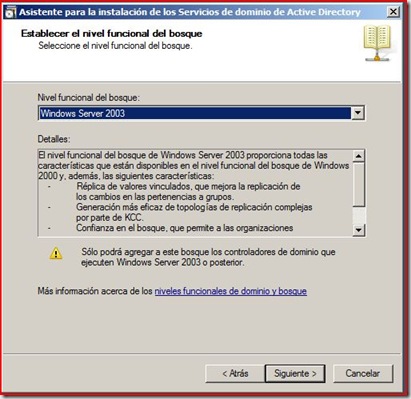

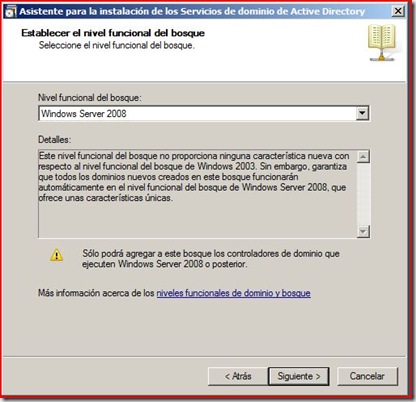

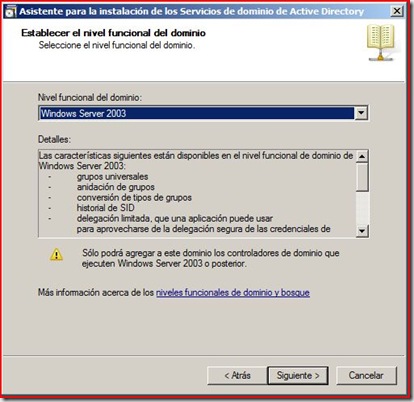

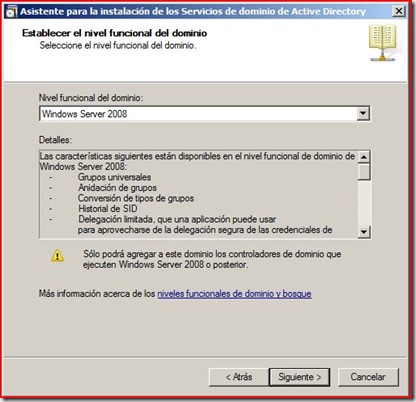

La siguiente decisión que tenemos que tomar es la elegir el nivel funcional, tanto del bosque como del primer dominio. Por explicarlo en pocas palabras, un dominio o un bosque proporciona unas determinadas funcionalidades en función de la versión de sistema operativo servidor en la que se basan. A más moderno el sistema operativo, más funcionalidades aporta su directorio activo. El total de funcionalidades correspondientes a un sistema operativo en un dominio se consigue cuando todos los DCs del dominio tienen al menos ese sistema operativo, y el de un bosque se consigue cuando todos sus dominios tienen el nivel funcional correspondiente o superior.

Si montamos un dominio nuevo con un servidor 2008, lo lógico es seleccionar el nivel funcional de Server 2008 tanto para el dominio como para el bosque, salvo que necesitemos instalar expresamente un DC con un sistema operativo anterior (recalco lo de que sea un DC, ya que los servidores miembro pueden tener cualquier versión anterior).

Si partimos de un bosque con dominios en nivel 2000, éstos sólo podrán tener DCs con Windows 2000 o superior, pero aunque tengamos en el dominio DCs con 2003 ó 2008, las funcionalidades del dominio seguirán siendo las correspondientes a Windows 2000. En el momento en que hayamos migrado o actualizado todos los DCs de un dominio del bosque al menos a Server 2003 podremos modificar el nivel funcional del dominio al de Server 2003, o al de Server 2008 si ya sólo tenemos DCs con este Sistema Operativo. La operación de cambiar el nivel funcional se denomina «elevar» el nivel funcional del dominio, y una vez hecha no tiene vuelta atrás.

Para elevar el nivel funcional del bosque a Server 2003 es preciso que todos los dominios del bosque tengan el nivel funcional 2003 o superior, y para nivel funcional 2008, todos los dominios del bosque tienen que tener nivel funcional 2008. Más tarde veremos cómo se realiza la operación de elevar el nivel de dominios y bosque.

Y para el dominio, seleccionamos el nivel que deseemos

La siguiente decisión es determinar si queremos que el controlador de dominio sea servidor DNS. Para el primer DC es lo más aconsejable, aunque no imprescindible, y para el resto de DCs lo mejor es hacer primero una planificación detallada de cómo queremos nuestra topología de servidores DNS en la red.

El primer DC del bosque tiene obligatoriamente el rol de Catálogo Global del bosque (GC), que es una funcionalidad adicional de los DCs que hacemos que sean GC por la que además de toda la información de todos los objetos correspondientes a su dominio, también albergan un subconjunto de los atributos de todos los objetos de todos los dominios del bosque.

Por fin, y sólo en los servidores 2008, aparece la posibilidad de que el DC sea de tipo RODC (Read Only Domain Controller), muy útil en situaciones como la de enviar un DC a una sede remota con conexión intermitente en la que no queremos que se pueda modificar nada del directorio, sino tan sólo usarlo. Como se ve en la figura, obviamente en primer DC de un dominio tiene que ser obligatoriamente de tipo lectura/escritura, de ahí que la opción esté desactivada.

Al pulsar «siguiente», el equipo ha detectado que tiene direcciones ip dinámicas, y nos avisa que deben ser estáticas. En Server 2000 y 2003 no suele aparecer el mensaje, ya que generalmente habremos puesto previamente una dirección ip fija (aunque si se nos ha olvidado, es el momento de solventarlo). Sin embargo, en Server 2008 nos aparece casi siempre, aunque le hayamos puesto una ipv4 fija, ya que éste también considera las ipv6, y salvo que lo sepamos y le hayamos configurado una ipv6 fija, normalmente no la tendrá configurada así y nos avisará, aunque sin especificar. Si no vamos a usar ipv6 en nuestra red, podemos ignorar el mensaje y decirle que sí, que siga aunque tenga una ip asignada dinámicamente. Eso sí, asegurarse primero de que la ipv4 sí se la hemos configurado fija.

Si detecta que nuestra configuración DNS está integrada en una topología DNS existente, intentará ubicarse en ella. Esto, que cuando creamos el bosque por primera vez no suele tener mayor importancia, es trascendental cuando estamos creando dominios secundarios o nuevos árboles en un bosque existente. Si no es capaz de detectarlo el propio asistente y crear las delegaciones adecuadas, tendremos que crearlas a mano en los servidores DNS que estén por encima en la cadena DNS.

En el caso del primer dominio del bosque, obviamos el mensaje y le decimos que continúe.

Lo siguiente es elegir la ubicación de los archivos del AD. Está recomendado usar discos distintos para cada una de las opciones con el objeto de mejorar el rendimiento (usar distintas particiones del mismo disco no mejora nada), pero la realidad es que salvo en ADs muy grandes y con muchas modificaciones y con gran frecuencia, lo normal es que se puedan poner todos en la misma partición sin que se note en el rendimiento.

La siguiente pregunta es la contraseña para cuando queramos reiniciar el servidor en el modo de restauración de los servicios de directorio. Esta contraseña no tiene nada que ver con la del usuario administrador, y sirve sólo para iniciar en el modo indicado. Este modo de arranque, sólo disponible en los DCs, sirve para realizar tareas de mantenimiento, como, por ejemplo, una restauración del AD en modo autoritativo.

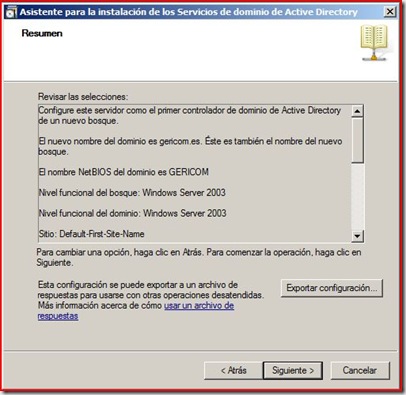

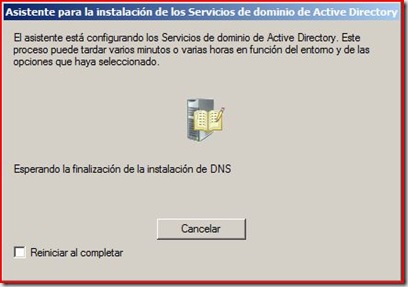

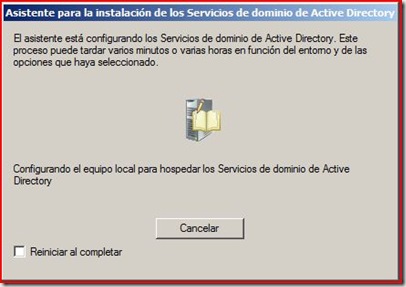

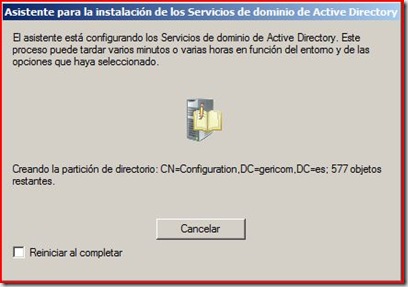

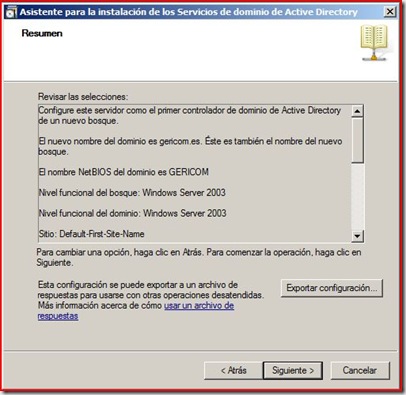

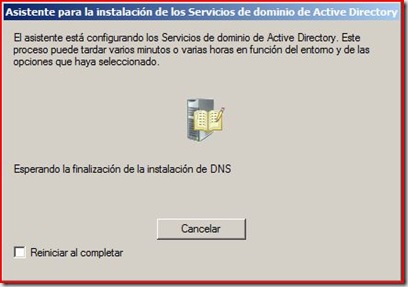

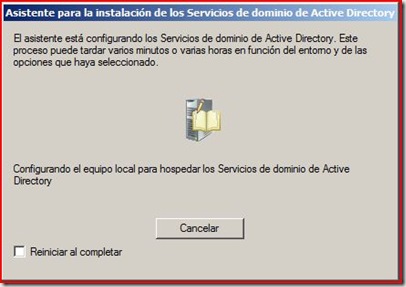

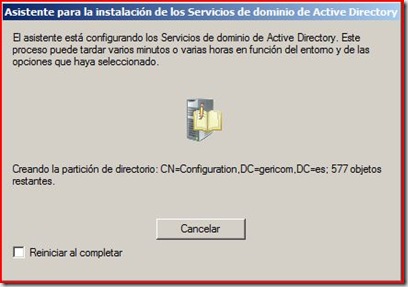

El asistente nos muestra un resumen de lo indicado, tras lo cual comenzarán los trabajos de promoción del servidor a Controlador de Dominio, tal como indican las imágenes a continuación.

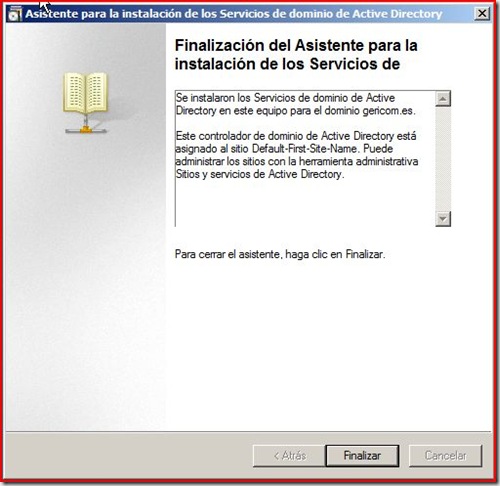

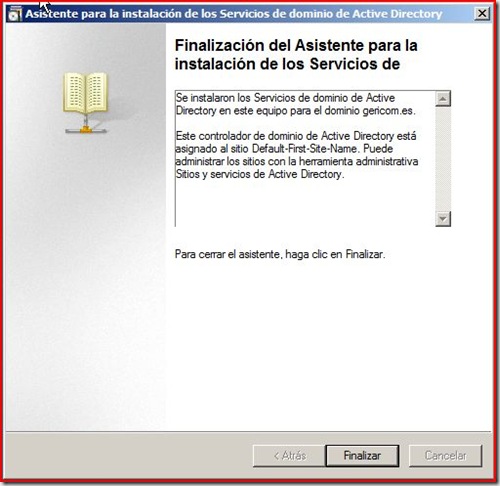

Una vez finaliza el proceso nos muestra el mensaje de haberlo hecho, tras lo cual reiniciaremos el servidor.

Tras el reinicio ya podremos iniciar sesión con un usuario administrador del dominio. En el caso del primer DC del bosque, su contraseña coincide con la del usuario «administrador» local que tuviéramos en el equipo antes de promocionarlo.

Comentarios recientes