Windows Server 2012, Nuevas características

Ya hace algunas semanas que tenemos entre las manos la Consumer Preview de Windows 8, tanto en su versión cliente como en la versión servidor (Server 2012). Si he de ser sincero, cuando vi por primera vez el nuevo interfaz metro, con la Developer Preview, me echó para atrás, pues aparte de feo, se me hacía incómodo de manejar. No voy a profundizar aquí sobre el tema metro, pues creo que tiene tantos fans como detractores, pero es lo que hay y Microsoft no lo va a cambiar de aquí a la versión final. La verdad es que te terminas acostumbrando, y si no quieres salir del escritorio clásico, tampoco cuesta tanto hacerlo.

Pero independientemente de que te guste o no el sustituto del menú de inicio, la verdad es que Windows 8 está lleno de novedades verdaderamente interesantes, y en particular en la versión servidor son más que suficientes para que valga la pena la actualización.

A continuación voy a enumerar algunas de las novedades que trae el nuevo sistema operativo, y por las que vale la pena planear la migración a esta nueva versión.

HYPER-V v3

La nueva versión de HV trae las siguientes nuevas características:

o Host: hasta 160 procesadores lógicos y 2 Tb RAM

o Máquinas Virtuales: hasta 32 procesadores virtuales y 1 Tb RAM

o Soporte arquitectura NUMA (para máquinas multiprocesador)

o Mejoras en la gestión de memoria

o Soporte para discos con sectores de 4 Kb

o Almacenamiento de vhx,s en SMB shares

o Nuevo formato de disco vhxd (mejoras de rendimiento, 16 Tb, mejoras anticorrupción en caídas de corriente, estructura adecuada a discos con sectores grandes)

Ya no es necesario exportar una máquina virtual previamente a su importación en otro host. Esto es mucho más práctico y permite recuperar más rápido las máquinas virtuales alojadas en un servidor caído.

· Virtual switches. Si siempre les habíamos llamado así, ¿por qué han tardado tanto en cambiar el nombre?

· Virtual SAN. Permite a las máquinas virtuales acceder directamente a una SAN de fibra óptica, sin depender del host. Permite mover máquinas virtuales de host sin perder el acceso a la SAN.

· Live Migrations. Nos va a permitir migrar una máquina virtual a otro servidor en caliente, sin que los usuarios pierdan acceso a la misma.

· Réplica a través de LAN/WAN, SAN o SMB Share. Con esta característica podemos tener una réplica en otro Hyper-V de una máquina virtual, y que ésta pase a dar servicio en caso de fallo de la original.

· Mejoras para soportar controladores de dominio en máquinas virtuales. Se ha mejorado la sincronización de ntp directa al reloj del host, evitando fallos de sincronía, y también se ha implementado una mejora sustancial en la gestión de instantáneas, evitando las inconsistencias causadas por forzar un DC a volver al estado de una instantánea anterior.

· Hyper-V metering. Permite evaluar el costo de uso de recursos por las máquinas virtuales por parte de los usuarios.

ReFS (Resilient File System)

· Mantiene principales características de NTFS: ACL,s, Enlaces, Bitlocker, etc. No dispone de cuotas de disco ni encriptación a nivel de fichero. Tampoco deduplicación. La verdad es que la falta de estas características puede echarnos para atrás a la hora de montarlo en un servidor de archivos, en particular la falta de cuotas de disco, pero es una primera versión, que evolucionará con el tiempo y terminará añadiendo (esperemos) las funcionalidades que nos son imprescindibles. No obstante, para otros usos, como albergar bases de datos o máquinas virtuales, por ejemplo, es totalmente funcional.

· Concepto de “Integrity Streams” para evitar la corrupción de ficheros. Cuando se modifica un fichero, el nuevo fichero se guarda en otros sectores del disco distintos del fichero original, lo que permite revertir al estado anterior en caso de corrupción.

· “Scrubbing” feature. En combinación con los storage spaces, hace un expurgado de todas las copias de un fichero en los Storage Spaces, y compara sus metadatos. Si se encuentra un fichero corrupto, se sustituye automáticamente por una copia buena.

· Solo está implementado por ahora en versiones servidor, y no soporta particiones de arranque (por ahora). En un futuro se implementará en las versiones cliente de Windows 8, probablemente en un Service Pack o como actualización independiente.

· Al hacer un “check and repair” sobre la marcha, evitamos los tiempos fuera de servicio de NTFS mientras hacemos un chkdsk offline.

Storage Spaces

· Organización de discos físicos en “Storage Pools”, y “virtual disks” o “Spaces”, que se ven como un único disco lógico, y que pueden tener distintas tecnologías (USB, SATA, SAS). En un “Pool” podemos crear uno o varios “Spaces”.

· Dispone de características de paridad y mirroring.

o Paridad: almacena información adicional para permitir recuperar datos en caso de error

o Mirroring: se asegura de que la información se almacena en al menos dos discos físicos

· El tamaño del volumen lógico puede ser mayor que la suma de los discos iniciales, y se puede aumentar con posterioridad.

· “Thin provisioning”: cuando el SO vea que necesita más espacio físico, pedirá que se añada un disco.

SMB 3.0

El protocolo SMB se actualiza a la versión 3, y presenta las siguientes nuevas características

· SMB for Server Applications. El nuevo SMB está optimizado para aquellas aplicaciones que pueden alojar datos en SMB Shares, tales como SQL Server o Hyper-V. En determinados escenarios va a rivalizar con el almacenamiento por Fibra, a un coste menor y más sencillo de implementar.

· Activo-Activo File Shares. En Server 2008 R2 teníamos el modelo Activo-Pasivo, en el que en un cluster con un File Share solo uno de los nodos estaba activo. En Server 2012 se añade el tipo File Server For Scale-Out Application Data, que permite que un Share esté activo en varios nodos. Está pensado para aplicaciones tipo SQL Server o Hyper-V.

· SMB Direct (SMB over Remote Direct Memory Access (RDMA)). Permite transferencias directas de datos de memoria a memoria entre los procesos de origen y destino, con mínima latencia y uso de CPU. Para ello es preciso que las tarjetas de red de ambos servidores soporten RDMA.

· SMB Multichannel. Esta característica permite aprovechar la disponibilidad de varias conexiones de red para sumar ancho de banda en el acceso a los shares de un servidor, así como tener tolerancia a fallos de red mediante el uso de múltiples rutas de acceso al recurso compartido.

· Failover transparente de nodos mejorado para mejorar la alta disponibilidad en el acceso a los SMB Shares.

· VSS para SMB File Shares. Ahora es posible el uso de VSS (Volume ShadowCopy Service) para la creación de Shadow Copies de datos almacenados en File Shares.

· Encriptado SMB. Permite aumentar la seguridad en las transferencias de datos encriptando los datos a copiar.

· SMB Directory Leasing. Mejora el rendimiento de acceso a documentos a través de redes con altas latencias.

Soporte nativo de teaming para tarjetas de red.

Incrementa la disponibilidad de la red, rendimiento y fiabilidad, sin necesidad de instalar software de teaming de terceros. Ahora está implementado en el propio Sistema Operativo.

Conectividad a servicios de nube.

Simplifican el acceso a los recursos desde dentro y fuera de las fronteras de nuestra organización, manteniendo la seguridad de las aplicaciones y proporcionando un servicio de login único (single sing-on) a los usuarios.

· Servicios de Identidad común

· Federación de identidades

· Protección de datos

· Relaciones de confianza entre federaciones

Cross-premises connectivity: permite conectar varias LAN de nuestra organización de forma segura a través de la nube, entre ellos y con servicios alojados en la nube (p.e. subredes privadas), mediante el rol de “remote access server”. La seguridad se basa en IKEv2-IPSEC.

Flexibilidad en la instalación de servidores.

En Windows 8 se puede cambiar de server core a completo con GUI sobre la marcha, e incluso revertir de nuevo a core. Se puede comenzar con una instalación de server core e ir añadiendo roles y características conforme vayan siendo necesarias.

Offload Data Transfer (ODX)

Windows 8 incorpora un nuevo sistema de copia para movimientos de grandes volúmenes de datos, el ODX. En lugar de la copia tradicional, este sistema se basa en aprovechar el administrador de copia de datos que tenga implementado nuestro sistema de almacenamiento. ODX inicia una operación de copia mediante una lectura offload, obteniendo un token que representa los datos a copiar en origen. A continuación realiza una escritura offload con el citado token; el administrador de copia del dispositivo de almacenamiento realiza el movimiento de datos de acuerdo a la información en el token. Con este sistema se reduce considerablemente el tráfico de red y el uso de procesador. ODX se puede usar para despliegue de máquinas virtuales, migraciones masivas de datos, etc.

ODX tiene los siguientes requisitos para poder funcionar:

· El sistema de almacenamiento debe soportar ODX

· El origen y destino de los datos deben estar en el mismo sistema de almacenamiento

· Si la copia offload falla, Windows 8 realiza la copia con el sistema tradicional de lecturas y escrituras con buffer.

Novedades en el Directorio Activo

· Clonado de VM,s con DC,s virtualizados simplificado

o Copia del vhd, script de configuración

o Permite el despliegue rápido de DCs adicionales

o Solo los admins del dominio pueden preparar y autorizar DCs para clonado

o La nueva VM contacta con el DC con rol de emulador PDC, que debe ser W8

o El PDC comprueba si la operación está autorizada, y en caso afirmativo asigna SID, nombre y contraseña a la VM, la cual completa el proceso de promoción a DC clonado.

o http://technet.microsoft.com/en-us/library/hh831734.aspx

· Seguridad en la virtualización de DC,s

o Detección de aplicación de instantáneas y copia de VM,s

o Generación de un VM-GenerationID asociado al DC en VM durante el dcpromo

o Mediante comparación del VM-GenerationID en el AD y en el DIT (Windows\NTDS) determina si es correcto: en cada reinicio del DC y en cada transacción

o Si no coincide, descarta el RID pool actual y crea uno nuevo para evitar inconsistencias en la creación de USN

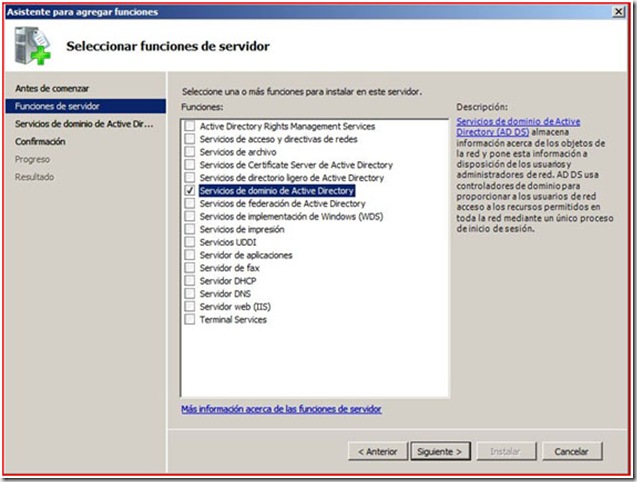

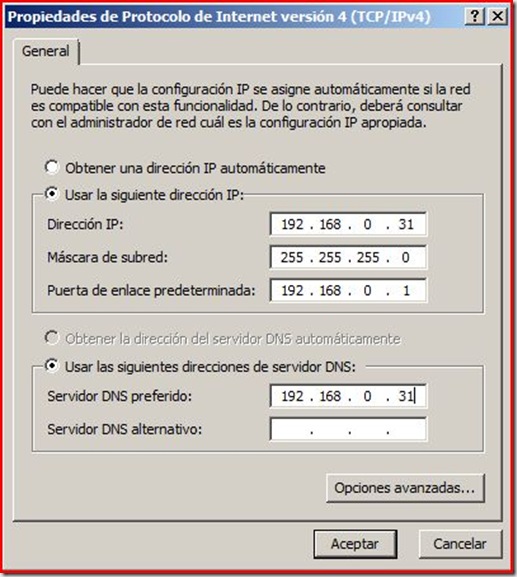

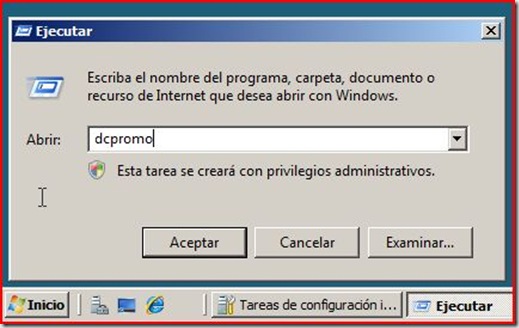

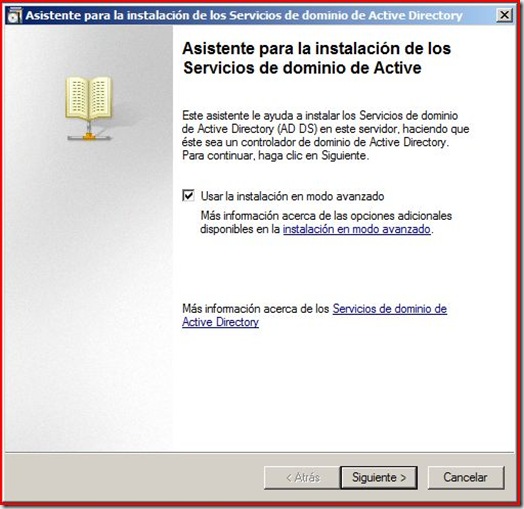

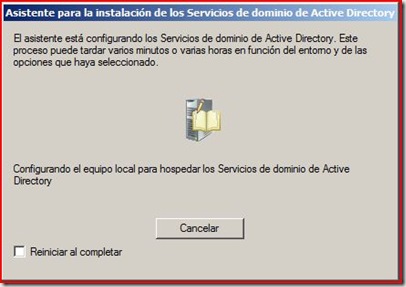

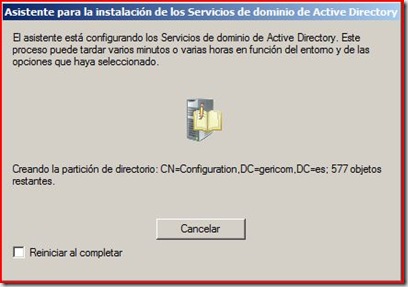

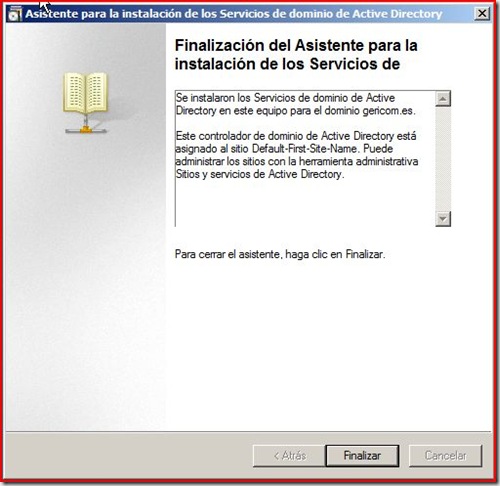

· Integración de AD DS en Server Manager

o ADprep está integrado en la promoción con Server Manager

o Validación de prerrequisitos antes del despliegue de DCs

o Todo el proceso está integrado en Server Manager, también para equipos remotos

o Construido en Powershell para consistencia entre Server Manager y línea de comandos

· AD FS (Active Directory Federation Services) ahora es un rol de W8

· Unión de Equipos al Dominio desde Internet si tiene habilitado “Direct Access”

o Preparación del “blob” con certificados y GPOs

o Admin aplica el “blob” offline al equipo

· Interfaz gráfico para la papelera de reciclaje del AD (en AD Administrative Center)

o Permite recuperar objetos borrados accidentalmente (hasta 180 días)

o Es preciso habilitar la papelera expresamente, y no tiene vuelta atrás

· Visor de Powershell scripts en AD AC (Administrative Center)

o En AD AC un admin realiza una operación

o El UI muestra el script powershell equivalente

o El administrador puede copiar el resultado y usarlo en sus propios scripts

o Reduce la curva de aprendizaje

o Proporciona a los administradores confianza en el uso de scripts

o Genera mayor interés en el descubrimiento de powershell

· AD AC facilita aplicación de Fine-Grained Password Policies, ya presentes desde Server 2008, permitiendo diferentes políticas de contraseñas a distintos grupos de usuarios.

· Cmdlets de Powershell para administración de AD

o Creación y configuración de Sitios de AD, enlaces, subredes, etc

o Configuración y supervisión de la réplica entre DCs

· AD BA (AD Based Activation)

o Activación de clientes mediante el AD (sin necesidad de servidor KMS)

o AD BA es un rol de W8 server

o Puede coexistir con servidores KMS

· KCD (Kerberos Constrained Delegation) entre dominios y bosques

o Añade KCD intra-dominios e intra-bosques

o La autorización se hace en el back-end que posee los recursos

o Ya no requiere permisos de admin del dominio, solo admin de la cuenta en el back-end que proporciona los servicios

· Flexible Authentication Secure Tunneling (FAST): Kerberos Armoring

o Reduce ataques de diccionario a logons basados en contraseña

o Proporciona protección adicional entre clientes y DCs evitando ataques de spoofing

o El admin puede exigir FAST a todos los clientes (GPO, todos los DCs W8)

Comentarios recientes