Buenas

El pasado 19/11/2015 salío a la luz la TP4 (Techinical Preview 4) de windows server 2016. Entre otras novedades incluidas en esta Technical Preview me gustaría destacar y comentar la funcionalidad de Hyper-V Containers.

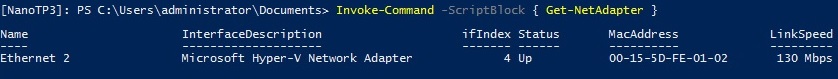

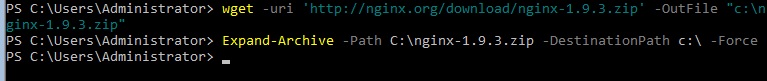

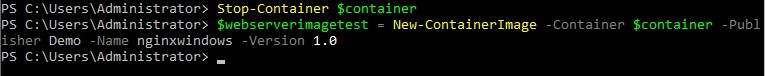

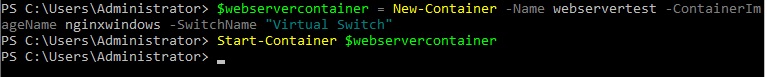

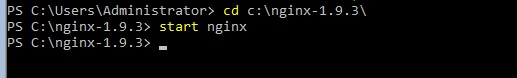

En este primer post de la serie me gustaría hacer una introducción un poco más teórica sobre que son los Hyper-V Containers y en qué se diferencian de los Windows Servers Containers para en la segunda entrada de la serie demostrar de manera práctica como crear un Hyper-V server container sobre Windows Server 2016 TP4.

Primero que todo me gustaría refrescar que son los containers y que nos aportan. Los Containers en sí mismo son otro tipo de virtualización también conocida como virtualización del Sistema operativo en la cual la aplicación que corre bajo un container tiene la percepción de que sea ejecutando sobre un sistema operativo totalmente aislado e independiente.

Dentro de los containers en el mundo Windows encontramos dos tipos:

Windows server containers: Este tipo de containers ya existían en versiones anteriores a la TP4 de Windows server 2016 los cuales comparten el Sistema operativo con otros containers y con el propio host por lo tanto al no existir una capa que aislé realmente unos containers de otros podría suceder que un incidencia en un container afectará al resto o al porpio host. Estos containers son ideales para escenarios en los que el host realmente confía en el comportamiento de los containers que ejecuta y los containers también son confiables entre ellos, también serán la mejor opción para aplicaciones que se dividen en multiples container o micro-services.

Hyper-V containers: Como ya he mencionado anteriormente este tipo de containers han aparecido como novedad en la TP4 de Windows Sever 2016 y la principal diferencia con respecto a los Windows Server Containers es que los Hyper-V containers tienen una copia del kernel y parte de la memoria directamente asignado a los mismos, de esta manera se consigue un nivel de aislamiento total. Al ofrecer un nivel de aislamiento mayor los Hyper-V Containers tardan algo más de tiempo en arrancar y la densidad de consolidación por host es algo menor. Sin embargo, este tipo de containers serán la solución idónea para evitar que un incidente en un container pueda afectar al rendimiento del host o de otros containers.

Igualmente me gustaría menciona que tanto los Windows server container comos los hyper-V Containers se puede administrar tanto con el cliente de docker como con Power Shell y que es posible migrar fácilmente un aplicación de un Windows server Container a un Hyper-V container.

Por último, como normalmente una imagen suele ser más explicativa que 1000 palabras me gustaría dejaros una pequeña imagen que creo que refleja bien la diferencia entre Windows Server Container e Hyper-V Containers.

Espero que os resulte de utilidad, en la segunda entrada de la serie veremos como crear hyper-V container usando Windows server 2016 Tp4.

Un saludo