Buenas,

En esta última entrada de la serie veremos el procedimiento que debemos seguir para configurar un pull Server de DSC con el objetivo de aplicar las configuraciones mediante pull a nuestros clientes de DSC de manera automática en lugar de aplicar las mismas de manera manual haciendo un push de las configuraciones.

Primero que todo, me gustaría recomendaros la lectura del resto de entradas de la serie sobre DSC. Los mismos os ayudaran muchísimo para entender esta funcionalidad.

Power Shell Desired State configuration (DSC) – Introducción Teórica

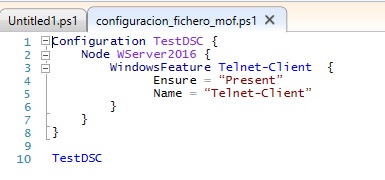

Power Shell Desired State configuration (DSC) – Recuros y Generación del fichero MOF

Power Shell Desired State configuration (DSC) – Aplicando las configuraciones

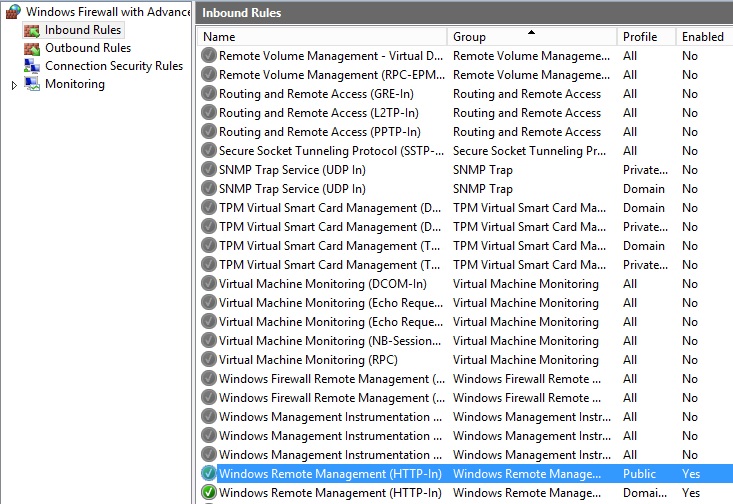

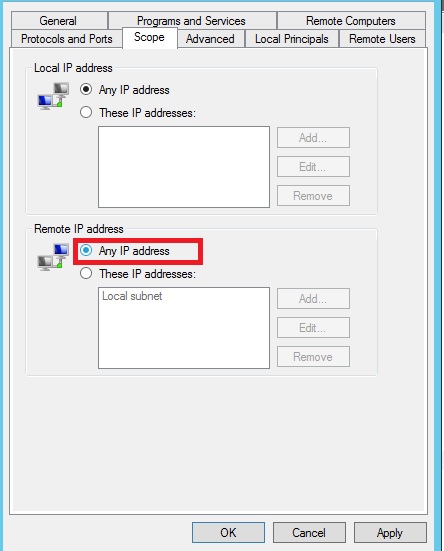

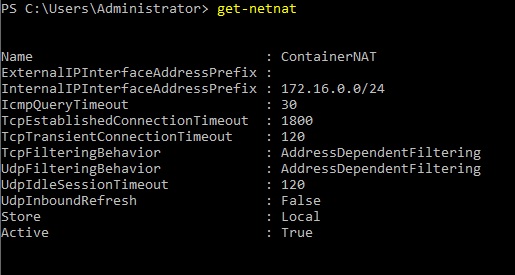

Antes de comenzar con la parte práctica me gustaría mencionar que el Pull Server de DSC se puede configurar para distribuir las configuraciones tanto por SMB como por https y aunque cada una tiene sus Pro & Cons como norma general yo recomendaría configurarlo por https puesto que normalmente tendremos menos problemas de firewalls que puedan bloquear la comunicación con los clientes de DSC.

Una vez hecha esta breve introducción teórica pasamos a detallar los pasos para configurar el pull Server:

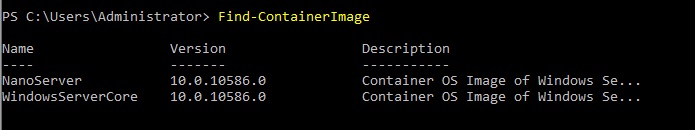

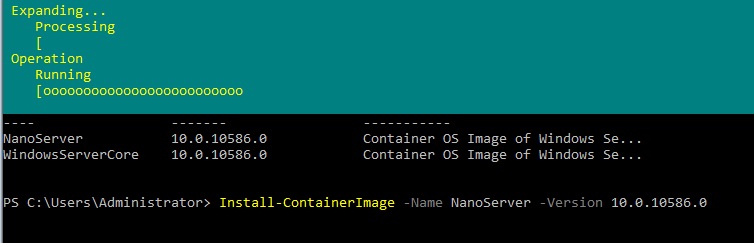

1- Nos aseguramos de tener los modulos de DSC descargados y descomprimidos en %programfiles%/WindowsPowerShell/Modules

(Esta procedimiento está perfectamente detallado en la segunda entrada de la serie “Recuros y Generación del fichero MOF”

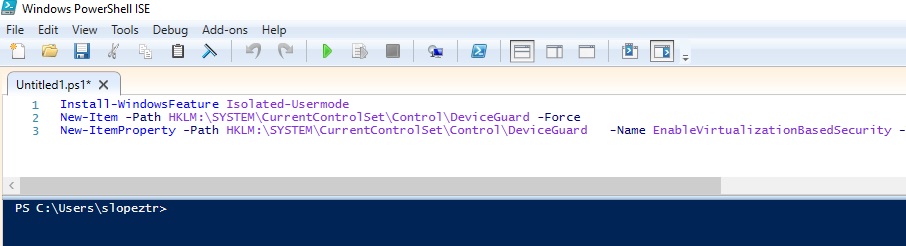

2- Instalamos la funcionalidad de DSC en el pull server ejecutando el siguiente comando

Install-WindowsFeature DSC-Service –IncludeManagementTools

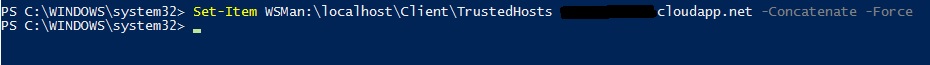

3– Habilitamos el servicio de Winrm ejecutando el siguiente comando

Winrmquickconfig

4- Ejecutamos el script de configuración del DSC Pull el cual podemos decargar desde la siguiente url de github

https://github.com/adbertram/Random-PowerShell-Work/blob/master/DSC/SetupDscPullServer.ps1

5- Copiamos los ficheros MoF los cuales queremos publicar a nuestros clientes de dsc y que ya explicamos como configurar de manera detallada en entradas posteriores de la serie en el siguiente directorio

C:\Program Files\WindowsPowerShell\DscService\Configuration

De una manera muy simplificada estos serían los pasos a realizar, aunque me gustaría recomendaros la lectura del siguiente artículo si quereis profundizar un poco más en los mismos.

http://blog.pluralsight.com/powershell-dsc-pull-server

Espero que resulte de utilidad

Un saludo