Buenas,

Continuamos hoy con esta segunda entrada de la serie en la que entraremos a comentar la estructura que deben seguir los ficheros xml que serán los encargados de definir los parámetros que tomar el controlador de dominio virtual clonado.

Como mencionamos en la primera entrada de la serie, los dos ficheros xml que debemos editar son DcCloneConfig.xml y CustomDcCloneAllowList.xml los cuales deben estar en directorio %windir%\NTDS

Una vez hecha esta pequeña introducción pasamos a detallar la estructura que deben de seguir estos ficheros:

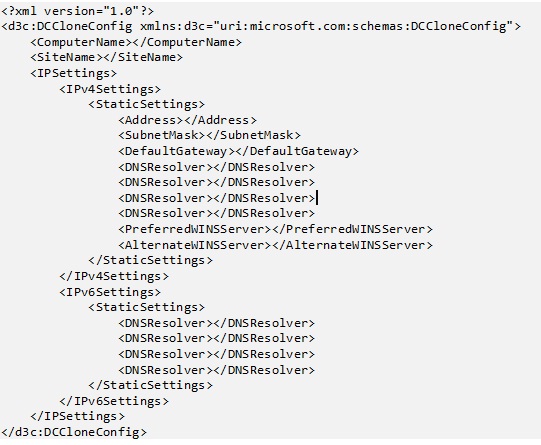

– DcCloneConfig.xml

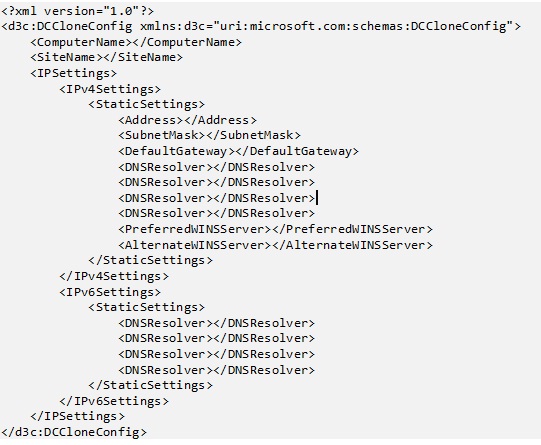

A diferencia CustomDcCloneAllowList.xml es obligatorio que exista para poder realizar el proceso de clonación, sin embargo puede estar vacío y en este caso tomara las definiciones por defecto para este tipos DCS. Cuando creemos un fichero Dccloneconfig.xml con información como será en la mayoría de los casos este tendrá la siguiente estructura:

Como se puede observar el fichero es bastante sencillo de completar y tan solo debemos especificar el nombre del DC, el nombre del site de Active Directory y los parámetros de red de ipv4 o ipv6.

Es importante mencionar que los campos que dejemos en blanco tomaran su configuración por defecto, que si definimos un dato de manera incorrecta como puede ser un nombre de dc duplicado la proceso de clonación no se realizara y que podemos encontrar un fichero dccloneconfig.xml de ejemplo en el siguiente path %systemroot%\system32\SampleDCCloneConfig.xml.

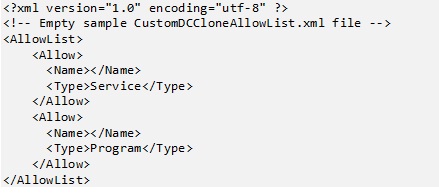

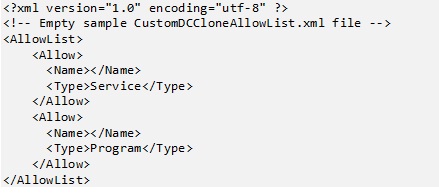

– CustomDcCloneAllowList:

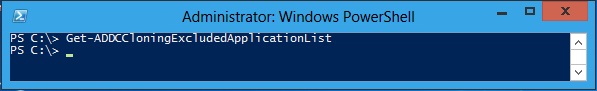

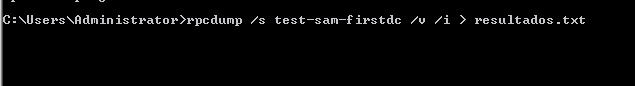

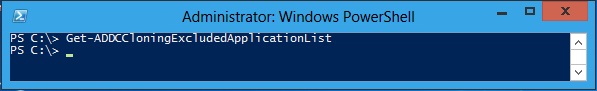

Este fichero el cual no es obligatorio que exista nos permitirá definir programas o servicios que pueden ser clonados a pesar de aparecer como incompatibles en el proceso de clonación. Para determinar si nuestro controlador de dominio origen tiene alguna incompatibilidad de software o servicio para ser clonado usaremos el siguiente power Shell:

En el siguiente ejemplo nuestro controlador de dominio tendría una incompatibilidad para ser clonado por tener el servicio de DHCP activo

La estructura del fichero customDcCloneAllowList será la siguiente:

Espero que os resulte de utilidad.

Un saludo