Buenas tardes,

En esta semana he estado jugando bastante y probando ADFS 2016, la verdad es que la versión 2016 incorpora bastantes funcionalidades las cuales me han sorprendido bastante y por ello me gustaría compartir con todos vosotros las más reseñables.

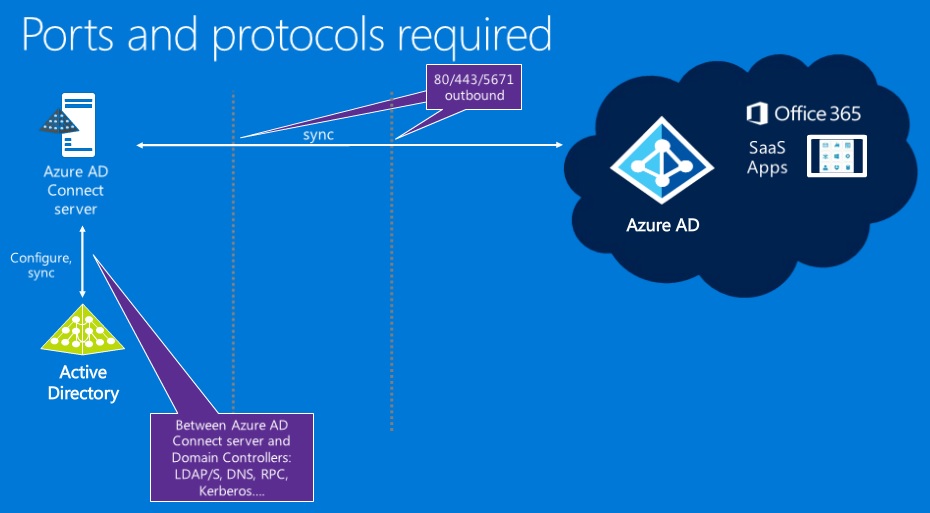

Autentiación desde directorios LDAP V3: Esta es quizás la más reseñable, ADFS 2016 no se integra solo con directorio activo como proveedor de credenciales sino que también tiene la posibilidad de hacerlo con cualquier LDAP corriendo en versión 3 como puede ser por ejemplo un Open LDAP.

Branding por cada IDP: En la versión 2016 también podemos personalizar de una manera bastante sencilla el branding por cada proveedor de identidad, de tal manera que los usuarios podrán autenticarse en una página totalmente distinta dependiendo del servicio de internet que vayan a consumir.

Conditional Access mejorado: Ahora es posible configurar políticas de acceso condicionales que requieren distintos parámetros de seguridad dependiendo donde se encuentren nuestros usuarios. Con esta funcionalidad podemos por ejemplo definir la autenticación de dos factores cuando los usuarios están fuera de la red corporativa y no requerida cuando están en la misma.

Azure Multifactor Authentication: En efecto, haciendo una integración entre ADFS 2016 y Azure AD es posible proveer multifactor authentication a las aplicaciones federadas, donde el primer factor de autenticación será normalmente la password y el segundo estará integrada con el dispositivo móvil donde podemos jugar con códigos sms, huella dactilar ….

Administración Delegada: Dentro de ADFS ahora es posible delegar la administración por IDP sin necesidad de delegar la administración del servidor ADFS por completo

Actualización sencilla desde ADFS 2012 R2: De una manera muy similar al role de Hyper-V existe la posibilidad de tener granjas de servidores ADFS con servidores en versión 2012 R2 y servidores en versión 2016, esto nos permite actualizar servidores de una manera cómoda y transparente para los usuarios donde actualizaremos el nivel funcional de la granja una vez actualizados todos los servidores.

Espero que resulte de utilidad

Un saludo