Preguntas y respuestas sobre actualizaciones de Windows

Hola.

Tras impartir un par de formaciones sobre Wsus a administradores de sistemas, os enumero a continuación las preguntas y respuestas que han surgido en relación a las actualizaciones y que me parece interesante compartir.

¿Qué tipos de actualizaciones hay?.

Tipos:

Actualizaciones críticas: Resuelven errores críticos no relacionados con seguridad. También actualiza base de datos de suplantación de identidad (phising) o correo no deseado, así como aplica a sistema operativo y aplicaciones.

Controlador: Actualización de drivers.

Actualización de seguridad: Ofrece solución ante una vulnerabilidad específica de producto relacionada con la seguridad. Las vulnerabilidades se catalogan en función de su gravedad, critica, importante, moderada o baja. http://support.microsoft.com/kb/824689/es

Service Pack: Conjunto acumulativo y probado de todas las revisiones y actualizaciones de seguridad y actualizaciones criticas. Pueden contener también resolución a problemas detectados internamente y cambios de diseño o características tanto para sistema operativo, complementos o programas.

Clasificaciones:

Importantes: significativas para la seguridad, privacidad e incorporación de características. Deben ser instaladas tan pronto como sea posible.

Recomendadas: No criticas, ayudan a obtener una mejor experiencia.

Opcionales: Puede incluir actualización de drivers, nuevo software y ayudan a mejorar experiencia de usuario.

¿Donde puedo consultar las actualizaciones que necesita mi equipo?

En un equipo de muestra del parque puedes ir a inicio, buscar y escribir Windows Update.

¿Cómo puedo hacer que en mis equipos se instalen actualizaciones de forma forzada?

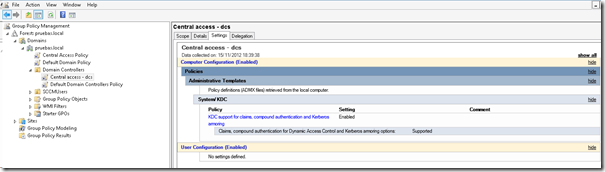

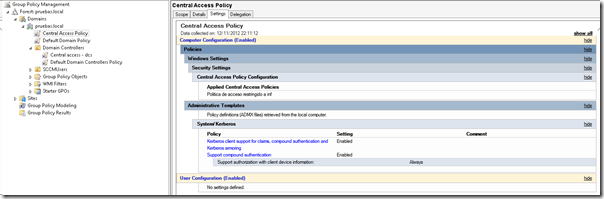

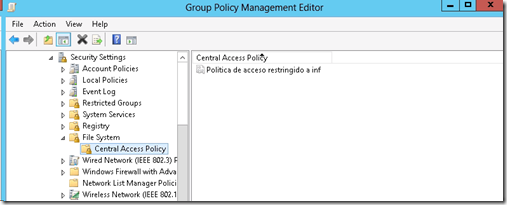

Sin duda a través de gpos en computer configuration – plantillas administrativas – windows update.

En un entorno empresarial es imprescindible combinarlo con una buena infraestructura de WSUS.

¿Cada cuando he de revisar actualizaciones?.

Microsoft publica actualizaciones el segundo martes de cada mes, anteriormente a eso, se pueden recibir y consultar las actualizaciones que serán liberadas en el boletín de seguridad de MIcrosoft.

https://technet.microsoft.com/es-es/library/security/dn631938.aspx

¿Qué pasa si me olvido o no aplico una actualización?.

Tu equipo quedará expuesto en mayor o menor medida.

¿Puedo desinstalar actualizaciones?.

La mayor parte si, solo no se pueden desinstalar las que afectan a archivos críticos de sistema operativo. Estas pueden ser desinstaladas volviendo a un estado anterior, gracias al punto de restauración que su instalación crea o bien en inicio-panel de control-desinstalar programas-ver actualizaciones instaladas.

¿Por qué en equipos tengo problemas al instalar actualizaciones?.

No debería haber problemas generales, pero pueden ocurrir problemas específicos en ciertos equipos.

Se aconseja repasar los problemas y soluciones comunes: http://windows.microsoft.com/en-us/windows/troubleshoot-problems-installing-updates#1TC=windows-8 . Como principales motivos y cosas a tener en cuenta se encuentra revisar la hora de windows y asegurarse de que tanto Windows como Office tengan licencia y estén activados correctamente.

La web anteriormente enlazada también descarga el programa “Troubleshooting and help prevent computer problems (WindowsUpdateDiagnostic.diagcab. )