En esta práctica se configurará un dominio de pruebas con un Controlador de Dominio (DC1), donde se compartirá una carpeta para verificar acceso, y se instalará el servicio RADIUS server (IAS); un servidor VPN con ISA Server 2006 (ISA) y un cliente XP (CL). Se instalará luego en DC1 el servicio necesario para las pruebas: Certificate Server, y RADIUS (IAS) a fin de mostrar su funcionalidad.

El objetivo es simular una red LAN con las características mencionadas, y la máquina cliente que se pueda conectar tanto en forma local como remota. A tal fin se simulará y analizará una conexión a través de Internet desarrollandose las configuraciones necesarias para tres protocolos diferentes: PPTP, L2TP+IPSec y EAP-TLS y autenticación-autorización a través de Internet Autentication Service (RADIUS)

Configuración Instalada

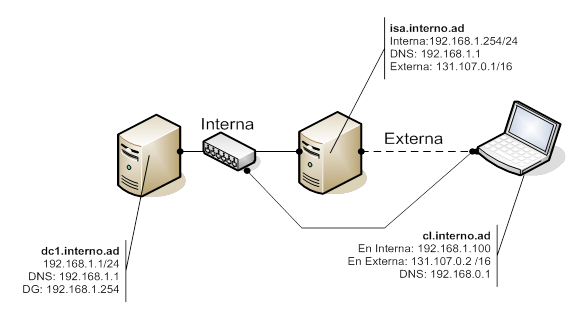

La configuración ya instalada consiste de 3 máquinas (2 Windows 2003 R2 Enterprise Edition + 1 Windows XP) en ambiente de dominio (interno.ad), inicialmente en la misma red (192.168.1.0/24)

Procedimientos Iniciales de Preparación

Los procedimientos de preparación a ejecutar por el asistente incluirán:

- Configuración de IAS (Internet Authentication Server = RADIUS)

Instalación y configuración de Internet Authentication Service (IAS – RADIUS)

Creación de la adecuada RAS Policy. Se utiliza IAS para demostrar su uso con RAS Policies, y no sólo a través de los permisos por usuario - Configuración CA (Certificate Authority)

Instalación y configuración de una Autoridad Certificadora de tipo Enterprise Root. Esto es necesario para otorgar certificados digitales a máquinas y usuarios, ya que con L2TP+IPSec y EAP son necesarios

Se demostrará cómo crear un nuevo Template de Certificado Digital - Instalación y configuración ISA Server 2006

Instalación básica de ISA Serve 2006 y su correspondiente configuración para permitir el acceso por VPN de clientes, utilizando protocolos PPTP, L2TP+IPSec y EAP-TLS; además su integración con un RADIUS

Procedimientos de Demostración

Los objetivos a demostrar son:

- Conexión de cliente remoto de VPN por PPTP

- Conexión de cliente remoto de VPN por L2TP + IPSec

- Conexión de cliente remoto de VPN por EAP-TLS

Desarrollo Procedimientos Iniciales de Preparación

Máquina DC1

Instalación inicial:

Windows 2003R2 Enterprise Edition, controlador de dominio AD “interno.ad” con nivel funcional de dominio Nativo 2003

Nombre: DC1

Parámetros de IP:

IPAddr: 192.168.1.1/24 DNS: 192.168.1.1 DefGat: 192.168.1.254

Procedimientos:

- Crear en C: una carpeta compartida “Shared” con permisos para Everyone

- Crear en Users cuenta:

- Usuario “User Uno” (U1) con contraseña compleja

- Completar el campo mail (necesario para obtener certificado)

- Crear en Users un grupo:

- VPNUsers de tipo Global-Seguridad

- Incluir a usuario U1 en grupo VPNUsers

- Instalar el servicio IAS (Internet Authentication Service)

- Registrar el servidor en Active Directory

- Crear el cliente para máquina VPN (192.168.1.254)

- Incluir secreto compartido

- Crear una RAS Policy tal que permita:

- Conectarse por VPN al grupo VPNUsers

- Autenticación sólo MS-CHAPv2

- Sólo “Strongest encryption

- Instalar el servicio Certificate Server

- Crear “Test CA” de tipo Enterprise Root

- Editar la Default Domain Policy para que las máquinas obtengan Certificado en forma automática (Computer ConfigurationWindows SettingsSecurity SettingsPublic Key PoliciesAutomatic Certificate Request Settings)

- Reaplicar las policies (GPUPDATE) en los tres equipos (DC1, ISA y CL)

- Como los DCs pueden demorar hasta 6 horas en obtener el certificado, si no apareciera inmediatamente hacer el requerimiento manualmente

- Verificar en los equipos que fue otorgado el Certificado de Computer (Los certificados serán necesarios para conexiones L2TP+IPSec y EAP)

Máquina ISA

Instalación inicial:

Windows 2003R2 Enterprise Edition en el dominio “interno.ad”

Nombre: ISA

Parámetros de IP:

Red Interna IPAddr: 192.168.1.254/24 DNS: 192.168.0.1

Red Externa IPAddr: 131.107.0.1/16

Procedimientos:

- Instalar ISA Server 2006 Standard Edition (Typical)

- Seleccionar la placa Interna correspondiente

- Configurar ISA para conexiones VPN:

- En ISA Server Management / Virtual Private Networks (VPN)

- Select Access Networks

- Ficha Access Networks: verificar que está External

- Ficha Address Assignment: agregar rango 192.168.100.1 a 192.168.100.6

- Ficha Authentication: Sólo MS-CHAPv2

- Ficha RADIUS: marcar Use RADIUS for authentication, y en RADIUS Server agregar 192.168.1.1 y el correspondiente secreto ingresado durante la configuración del IAS

- Configure VPN Clients Access

- Ficha General: Enable, 5 clients

- Ficha Protocols: Observar que está sólo PPTP

- Aplicar la configuración en ISA Server Managment

- En Firewall Policy crear una Access Rule que permita todo el tráfico desde VPN Clients a Internal, y aplicar la configuración

Máquina CL

Instalación inicial:

Windows XP Professional en dominio interno.ad

Nombre: CL

Parámetros de IP:

En Red Interna IPAddr: 192.168.1.100/24 DNS: 192.168.0.1

En Red Externa IPAddr: 131.107.0.2/16

1 – Desarrollo Cliente de VPN por PPTP

Máquina CLIENT

- Iniciar sesión como administrador y poner a U1 en el grupo local Administrators, para que pueda cambiar luego la configuración de red

- Iniciar sesión como U1 (Para crear perfil local que se necesitará cuando la máquina esté fuera de la red)

- Cerrar la sesión y volver a inciar como U1 para asegurarse tener perfil local

- Cambiar dirección IP y máscara de acuerdo a red Internet: 131.107.0.2/16

- Conectar de ser necesario la placa de red a la red Internet

- Crear una nueva conexión:

- Completar datos Location si aparecieran

- Conexión tipo VPN

- Nombre: PPTP-Corp

- VPN Server: 131.107.0.1

- En las propiedades de la conexión seleccionar PPTP específicamente

- Conectar

- Debería poder conectarse a: \dc1shared

- En el Status de la conexión observar datos (Autenticación, Encriptación, Compresión, etc.)

- Desconectar

2 – Desarrollo Cliente de VPN por L2TP+IPSec

Para este caso se necesitan Certificados de máquina

Máquina ISA

- En ISA Server Management, Virtual Private Networks (VPN)

- Configure VPN Client Access

- Ficha Protocols: marcar Enable L2TP/IPSec

- Aplicar configuración

- Configure VPN Client Access

Máquina CL

- Iniciar sesión como U1 si fuera necesario

- Verificar que la dirección IP sea 131.107.0.2

- Crear una nueva conexión:

- Conexión tipo VPN

- Nombre: L2TP-Corp

- Que no haga otra conexión antes

- VPN Server: 131.107.0.1

- En las propiedades de la conexión seleccionar L2TP-IPSec específicamente

- Conectar

- Debería poder conectarse a: \dc1shared

- En el Status de la conexión observar datos (Autenticación, Encriptación, Compresión, etc.)

- Desconectar

3 – Desarrollo Cliente de VPN por EAP-TLS

Para este caso se necesita Certificado de Usuario en el cliente y Certificado de Máquina en el ISA server.

Es el método de autenticación user-level más seguro. En este ejemplo se utilizará el certificado de usuario que estará localmente en la máquina por simplicidad; en ambientes productivos se recomienda el uso de SmartCards

Máquina DC1

- Crear un Certificate Template para los usuarios de VPN, copiando el template de Users, renombrándolo como UsersVPN, y asegurándose que VPNUsers tenga permiso de Enroll (MMCCertificate Templates)

- En Certificate Authority, agregar el nuevo tipo de certificado (Certificate TemplatesNew Certificate to Issue)

- En la consola IAS, editar la RAS Policy para VPN, modificando el Profile para elegir entre los métodos de autenticación EAP con “Smart Card or other certificate” y reiniciar el servicio

Máquina ISA

- En ISA Server Management, Virtual Private Networks (VPN)

- Select Access Networks

- Ficha Authentication: marcar Extensible authentication protocol (EAP) with smart card or other certificate

- Select Access Networks

- Aplicar configuración

Máquina CL

- Conectar la placa de red a la red Interna y cambiar la dirección IP a la red interna (192.168.1.100/24)

- Crear una consola MMC con Certificates de Usuario y obtener un certificado de usuario UsersVPN

- Conectar la placa de red a la red Externa y cambiar la dirección IP a la red externa (131.107.0.2/16)

- Crear una nueva conexión:

- Conexión tipo VPN

- Nombre: EAP-Corp

- VPN Server: 131.107.0.1

- En las propiedades de la conexión seleccionar uso de EAP (Security Advanced Settings Use EAP) además ingresar en las propiedades y elegir Use a Certificate in This Computer, usando como Trusted Root Authority a “Test CA”. Desmarcar: “Connecto to this servers” y “Validate sever certificate”

- La conexión se hará automáticamente utilizando como credenciales el certificado de usuario provisto (Aclaración: a veces la primera vez necesita un segundo intento)

- Debería poder conectarse a: \dc1shared

- En el Status de la conexión observar datos (Autenticación, Encriptación, Compresión, etc.)

- Desconectar