Ransomware y nuestras acciones como primera línea de defensa

Hablar de consejos sobre proteger nuestra privacidad, no dejarnos engañar por estafas en línea y por e-mail o proteger nuestra reputación, son asuntos necesarios cuando nos sentamos frente a un dispositivo electrónico conectado a internet. Hace algún tiempo me hice eco en http://blogs.itpro.es/abueno/?s=jw de un didáctico video que la web jw.org publicó.

En ésta ocasión, el 30 de noviembre es la fecha elegida cada año para celebrar el Día Internacional de la Seguridad Informática (DISI), con la idea de que tanto los usuarios como las organizaciones estén conscientes de las amenazas de seguridad, aquí van algunas acciones como primera línea de defensa.

En consejos sobre seguridad y protección el primer punto que sufrimos muchos administradores y que yo alistaría figura el de, educar a los usuarios, y para ello el Centro de Seguridad y protección de Microsot: http://www.microsoft.com/security/online-privacy/phishing-scams.aspx nos ayuda a proteger nuestra privacidad del robo de identidad. Reconociendo que los usuarios son el primer factor de infecciones en una empresa, es esencial asegurar que los usuarios tengan el nivel adecuado de conocimientos para que NUNCA hagan clic en un archivo adjunto de correo electrónico o un enlace sospechoso, incluso si se trata de una fuente conocida.

Algunas versiones de virus, como “Ransomware” (del inglés ransom rescate y ware, software), son seguramente los invitados más invasivos y no deseados que siendo uno de los virus más detectados, paradójicamente es el virus con peor solución para los archivos infectados. Para los que no estén familiarizados con éste virus, Ransomware tiene a gala haberse hecho en su definición su hueco en la Wikipedia, como un tipo de programa informático malintencionado que restringe el acceso a determinadas partes o archivos del sistema infectado, y pide un rescate a cambio de quitar esta restricción. Este tipo de infección se propaga por correo electrónico, utilizando la máquina infectada como un relé, con el usuario infectado como emisor.

Si a esto le sumamos un adjunto, con un icono que nos resulta familiar (documento de Office, PDF, carpeta …) y decidimos hacer doble clic sobre él… la infección está garantizada. Algunos Ransomware utilizan esos iconos para engañar la vigilancia del usuario. Además, si un archivo adjunto de correo electrónico solicita la ejecución de una aplicación, los usuarios NUNCA deben aceptar la ejecución. Si un usuario tiene alguna duda, tiene que tomar el hábito de ponerse en contacto con el servicio de IT competente que seguramente le permitirá comprobar en un entorno aislado la validez de los datos adjuntos de su correo electrónico o si no es el caso siempre podemos comprobar la fuente desde enlaces como:

http://www.barracudacentral.org/lookups/lookup-reputation2

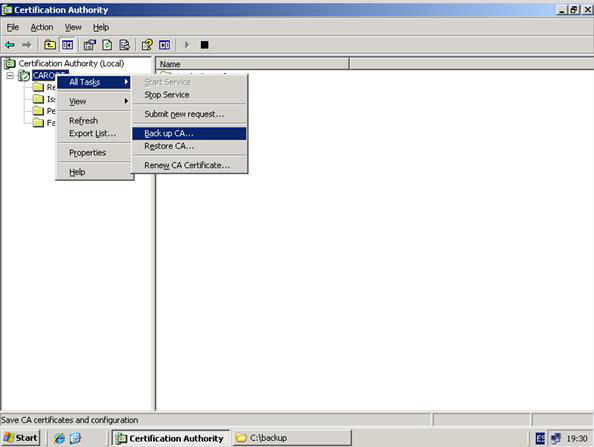

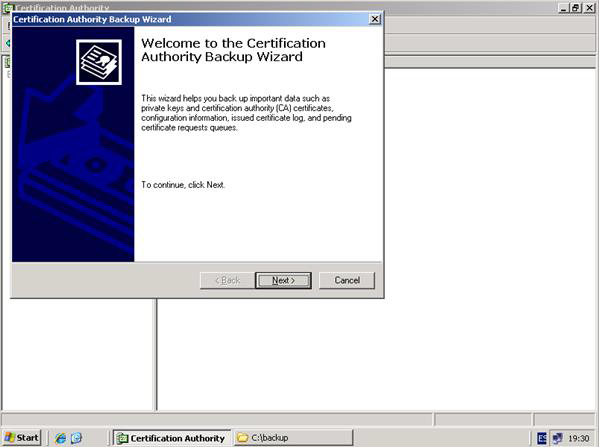

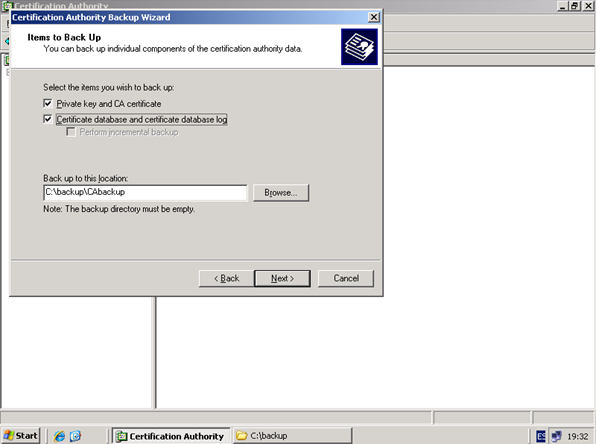

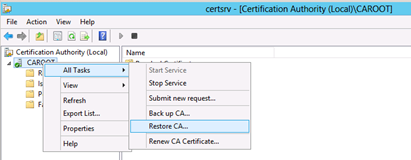

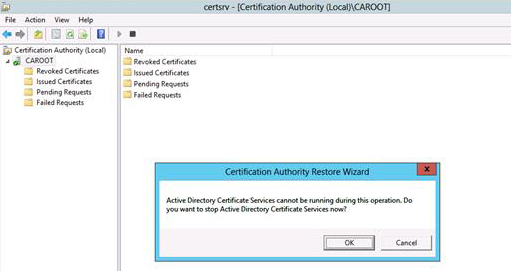

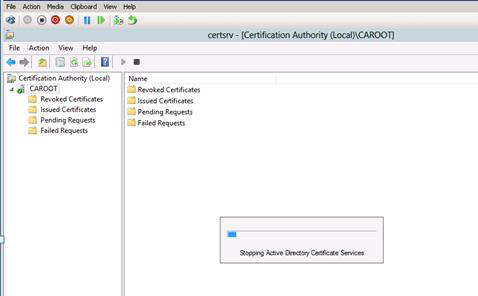

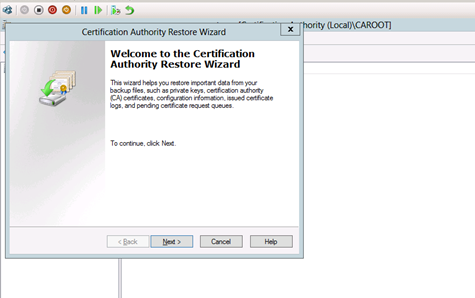

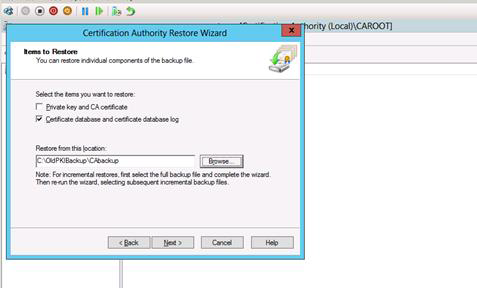

Si hemos sido infectados por un Ramsomware, será muy necesario que contemos con una solución de Backup-Restore. Debido a que la cave de descifrado de Ramsomware no es localizable, la mejor manera de obtener los archivos de nuevo será restaurar desde una copia de seguridad del sistema, como un Shadow Volume Copy o un System Restore. Lo mejor es poner en marcha un sistema de copia de seguridad fuera de línea, desconectado de la red para evitar que la copia de seguridad esté infectada por el Ransomware.

En este artículo se describe muy bien los principios:

http://www.backupassist.com/blog/support/cryptolocker-and-the-backup-impact/3

Actualizaciones. Es muy importante mantener el sistema operativo actualizado con las últimas actualizaciones de seguridad y para comprobar si todas sus máquinas han sido actualizadas para evitar un ataque con un problema de seguridad conocido, tanto de Microsoft como no Microsoft. Estadísticamente JAVA y Adobe representan el 90% de los vectores de intrusión.

Evite trabajar con un usuario con derechos locales de administración. Es muy recomendable no dejar que los usuarios pertenezcan al grupo administrador local de su máquina. De ésta forma se limitará su posibilidad de intrusión porque hay algunas acciones específicas que no se permitirán. Además, cualquier intrusión en su sesión tendrá el control de la máquina y pondría en peligro la integridad Directorio Activo si hablamos de un dominio.

Y algo difícil para muchos administradores.

Evitemos el uso de cuentas con derecho de Administración del Dominio.

El uso de las cuentas que son capaces de administrar el dominio deben reducirse al mínimo tiempo posible. Si una cuenta de dominio, con derechos de administración del dominio se ve comprometida, es fácil imaginar las consecuencias. No dudes en vestir a una lista de las cuentas que tienen el derecho de administrar el dominio y cambiar todas las contraseñas una vez que el ataque ha terminado.

Hay que prestar atención a los mecanismos de propagación.

Un recurso compartido, el correo electrónico… ransomware puede utilizar diversas formas de difusión. Por eso, acciones como, limitar el uso de permisos de escritura y hacer cumplir la seguridad en el archivo adjunto de correo electrónico son de las recomendaciones catalogadas como, mejores prácticas para limitar las posibilidades de propagación.

Administrar macros en Office. Muchas infecciones son procedentes de documentos de Office recibidos por e-mail que contiene macros maliciosos. El manejo de gestión de las macros es una buena idea para evitar que los usuarios ejecutar macros sin pensarlo dos veces. En primer lugar, desactivar la ejecución automática de macros. Aquí os adjunto como hacerlo: https://support.office.com/en-ZA/Article/Enable-or-disable-macros-in-Office-documents-7b4fdd2e-174f-47e2-9611-9efe4f860b12#bm2Es

Éste es sin duda un primer paso para evitar ser infectado de forma automática una vez que se haya abierto el documento de Office que contiene la macro maliciosa. Sin embargo, no impide que el usuario de clic en «Activar» para ejecutar la macro una vez que se abre el documento. Por lo tanto, bien como administradores de un sistema o a título individual, debemos poner en su lugar una ubicación de confianza para las macros, es decir, un usuario sólo podrá ejecutar macros desde una ruta previamente configurada, de nuevo os adjunto un muy buen enlace para saber cómo hacerlo:

El artículo podría parecer inútil, pero un usuario suele caer en la tentación de hacer clic en cada advertencia hasta que se ejecuta la macro. Esto evitará que un usuario ejecute una macro sin antes haber movido el archivo a una ubicación específica de confianza. Esto ayudará a reforzar la educación del usuario y por lo tanto el usuario puede pensar dos veces antes de ejecutar una macro contenida en un documento de Office que no se confía.

Activar la «Administración del filtrado de archivos», si ofrecemos recursos compartidos desde un entorno servidor de file share, este nos permite proteger los archivos y carpetas compartidas mediante la prevención, en función de las normas específicas definidas por usted mismo, la creación de archivos con la extensión mencionada y permite recibir una alerta si alguien trata de crear un archivo con un no permitidos extensión. Por ejemplo, es posible bloquear la creación de archivos con la extensión * .encrypted, *.hbbjfvd o cualquier otra extensión que utilice el virus para cifrar los datos. También podría impedir la creación de nada, excepto las extensiones que figuran en su lista blanca.

Los siguientes enlaces le ayudarán a configurar esta función:

- http://blogs.technet.com/b/josebda/archive/2008/08/20/the-basics-of-windows-server-2008-fsrm-file-server-resource-manager.aspx

- http://www.catalyticit.com.au/cryptolocker-file-screens/

- https://technet.microsoft.com/en-us/library/cc732074.aspx

Activar AppLocker (o SRP si aún calzas un Windows XP).

Es seguramente la protección más eficaz contra ransomware con el filtrado de URL y filtrado de archivo comprimido que contiene los ejecutables a nivel de proxy y el nivel de mensajería. Esta herramienta permite bloquear o autorizar la ejecución de programas específicos en función de varios criterios como colecciones (un conjunto de extensiones), versiones de archivos, firmas, rutas … y esto por los usuarios / grupos específicos de forma explícita.

Esos artículos deberían ayudarnos a configurarlo:

https://technet.microsoft.com/en-us/library/ee791885(v=ws.10).aspx

Casi perfecta, GPO App Locker:

Detener cryptolocker y ransomware:

https://4sysops.com/archives/stopping-cryptolocker-and-other-ransomware/

Además, aquí están el cryptolocker y los malwares más utilizados con sus rutas y extensiones:

- %OSDRIVE%\Users\*\AppData\Local\Temp\*.tmp

- %OSDRIVE%\Users\*\AppData\*\*.tmp

- %temp%\*.tmp

- %OSDRIVE%\Users\*\AppData\Local\Temp\*.exe

- %OSDRIVE%\Users\*\AppData\*\*.exe

- %temp%\*.exe

El mayor inconveniente de esta herramienta es que podría bloquear aplicaciones legítimas para ejecutar.

Seguridad vs. Funcionalidad.

Sin embargo, es posible configurar reglas de excepción para evitar problemas de compatibilidad, en el siguiente enlace explica como hacerlo:

https://technet.microsoft.com/en-us/library/dd759051.aspx10

Office 365 Implementar Filtrado Fuerte.

Existe malware que utiliza la ejecución automática para instalarse y propagarse. Parece obvia la recomendación, configurar una regla de transporte en nuestro servicio de correo, tal vez Exchange Server para bloquear o marcar mensajes de correo electrónico con contenido ejecutable. El motor se basa en la lista de extensiones y de análisis de contenido para determinar si un archivo es un ejecutable o no.

Para mí lo más fácil es consultar enlaces que detallen el procedimiento y puedan ofrecerme información adicional, personalmente éste lo utilizo bastante:

El artículo se basa en EOP (Exchange Online Protection), estos artículos traen información muy precisa sobre EOP:

• Información general del Intercambio Online Protection:

https://technet.microsoft.com/en-us/library/jj723119(v=exchg.150).aspx

• Las mejores prácticas para la configuración de EOP:

https://technet.microsoft.com/en-us/library/jj723164(v=exchg.150).aspx

• Configurar las políticas de Filtro:

https://technet.microsoft.com/en-us/library/jj200684(v=exchg.150).aspx

• Uso de reglas de transporte para inspeccionar archivos adjuntos de mensajes: http://blogs.technet.com/b/exchange/archive/2009/05/11/3407435.aspx

• Explicaciones genéricas disponibles aquí:

https://technet.microsoft.com/en-us/library/jj919236(v=exchg.150).aspx

Aplicar reglas de filtrado a nivel del rol de Edge o servidor de transporte de mensajería. Esto nos permitirá filtrar los archivos adjuntos de correo con anexos zip que contengan ejecutables.

Activar el filtrado de URL o activar el filtrado de URL en sus servidores proxy. Por ejemplo, en TMG:

https://technet.microsoft.com/en-us/magazine/ff472472.aspx)

Comentarios recientes