Siguiendo con la serie de entradas relativas a la migración de bosques, hoy procederemos a explicar cómo instalar la herramienta Active Directory Migration Tool

Instalando ADMT

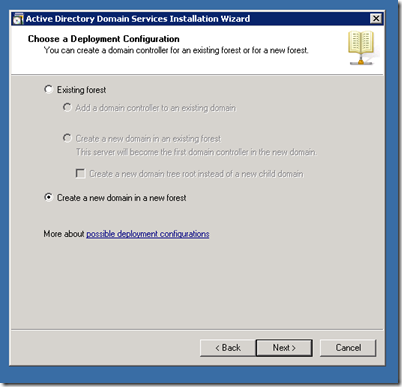

La herramienta de migración de usuarios, grupos, equipos y servidores, Active Directory Migration Tool (ADMT), se instala en un servidor de transición diferente y específico para la realización de este proceso y que, originalmente podríamos llamar “Migrador”. Lo integraremos como member server del dominio destino “midominio.local”

Esta herramienta se compone de dos partes:

- La propia ADMT que requiere de la instalación de un SQL Express 2008 SP1

- Y una segunda parte llamada Password Export Tool (PES) requerida para traspasar los passwords entre dominios.

La herramienta PES se instala en el servidor que tiene el PDC Emulator del dominio “mi_dominio.local” y deberá arrancar con una cuenta Domain Admin.

1.1 Instalación de SQL Express 2008 SP1

La herramienta ADMT requiere de una base de datos para funcionar que bien puede ser una instancia de un SQL Server 2005 o 2008 “completo” o las versiones SQL Express 2005 SP3 y/o SQL Express 2008 SP1

Para no complicar las cosas, se opta por instalar un SQL Express 2008 SP1. Los pasos seguidos han sido los siguientes

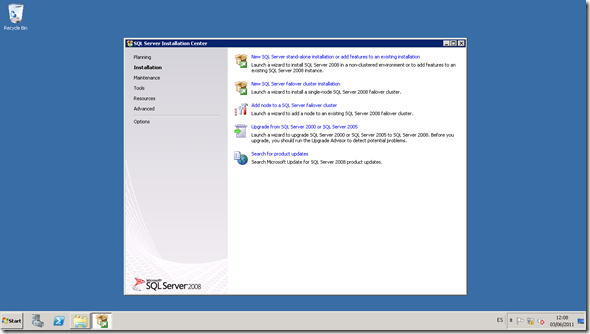

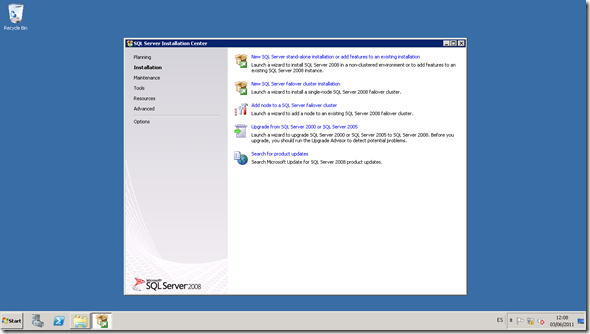

Lanzamos el instalador de SQL Express 2008 SP1

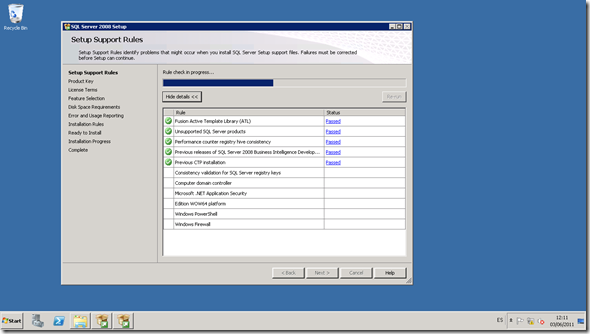

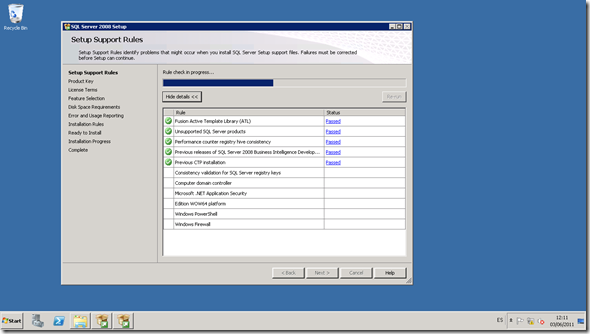

Dejamos que el programa de instalación haga las comprobaciones necesarias al entorno antes de proseguir con la instalación del producto

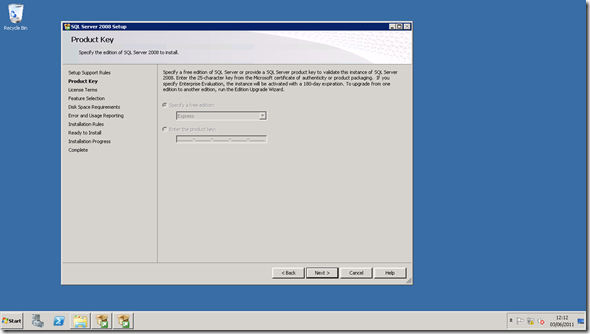

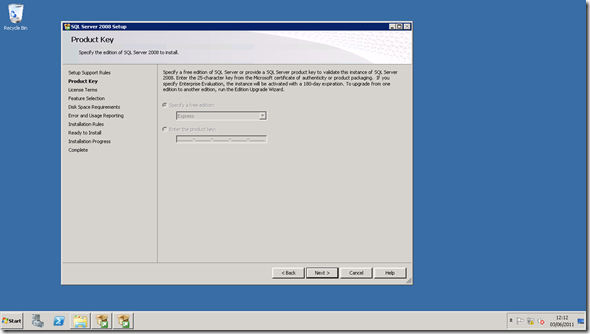

Una vez validado el entorno, procedemos a la instalación como tal

Avanzamos con el procedimiento de instalación de SQL Express

Aceptamos el CLUF

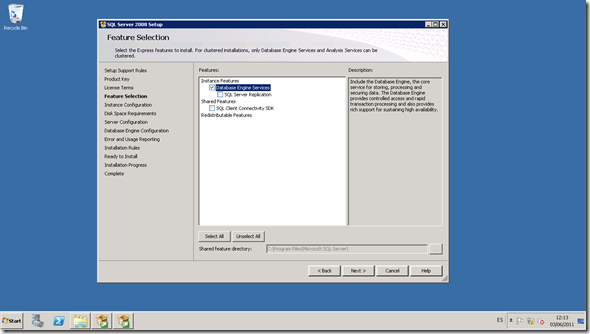

Le indicamos que genere una nueva DB.

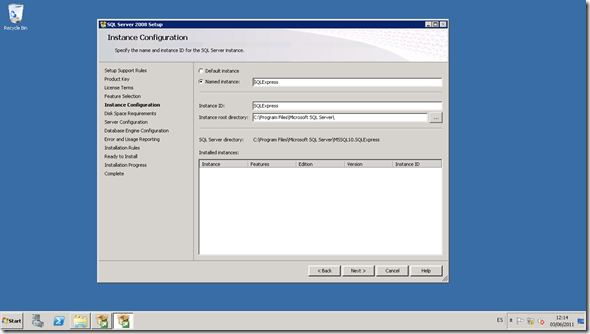

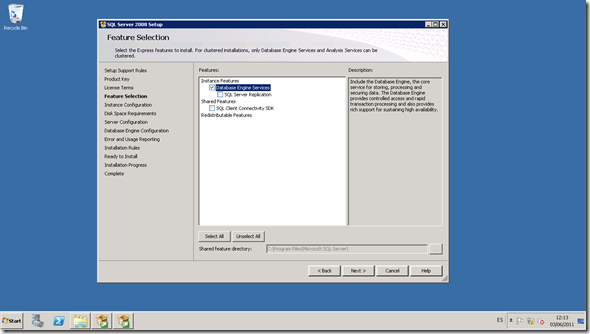

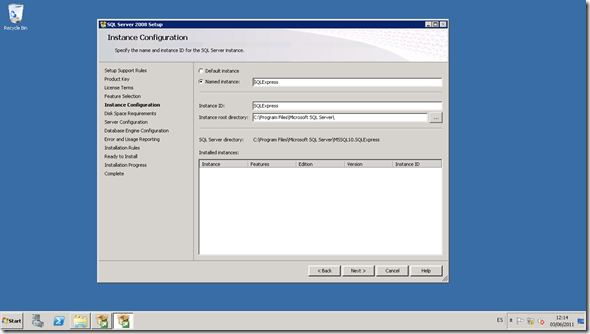

Le indicamos que cree la nueva instancia con los valores por defecto del producto.

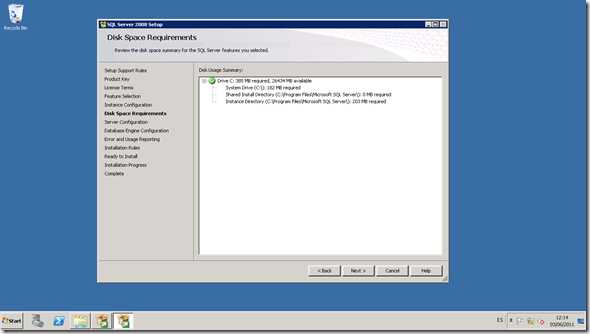

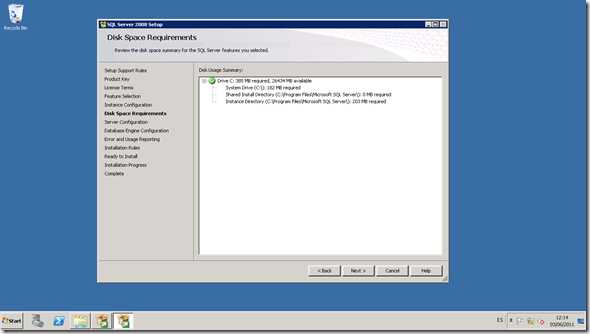

Se comprueba que hay suficiente espacio en el sistema para proceder a la instalación.

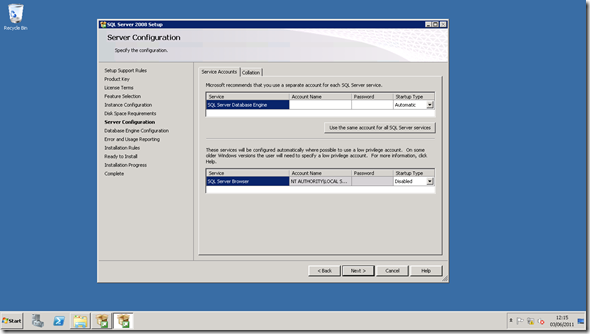

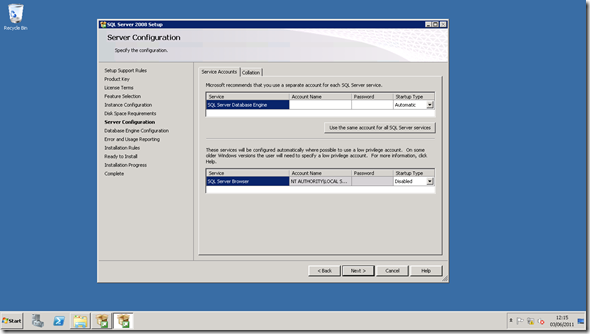

Escogemos cuenta local de sistema para arrancar la instancia del SQL Express

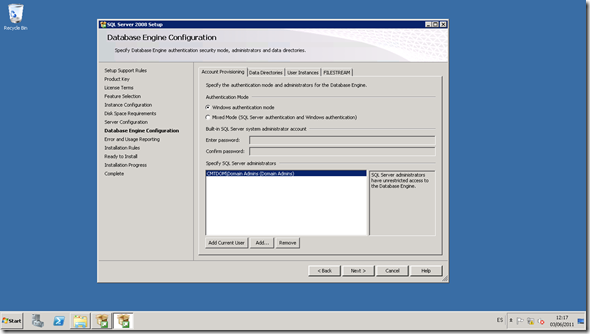

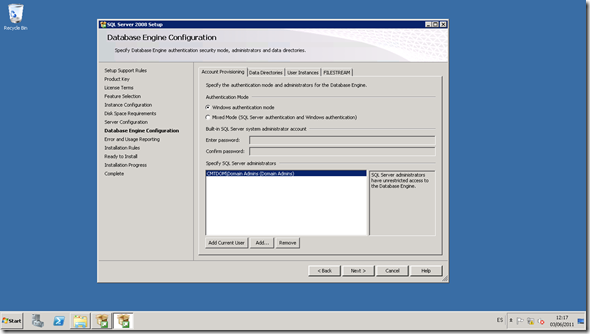

Como modo de autenticación, escogemos integrado en el sistema.

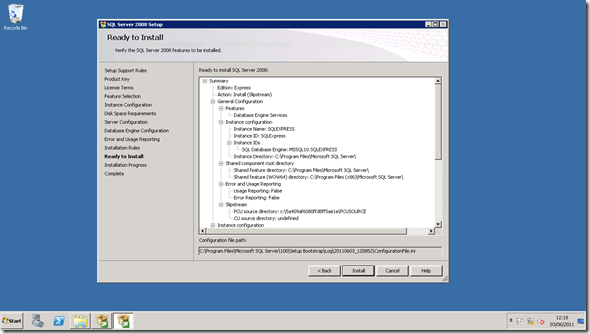

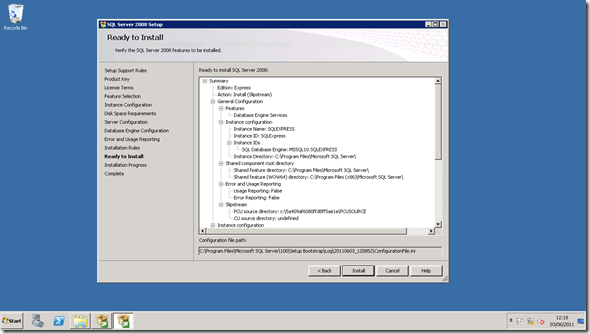

Finalizados todos los pasos del Asistente, iniciamos la instalación del producto.

Una vez finalizada la instalación, ya podemos instalar ADMT sobre esa instancia recién creada.

1.2 Instalación de Active Directory Migration Tool

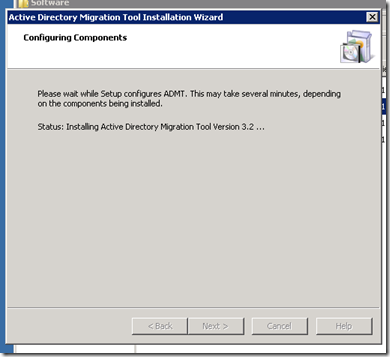

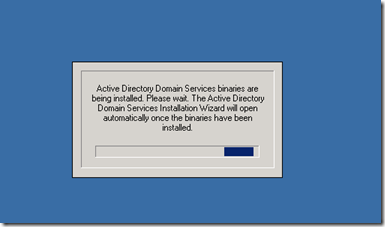

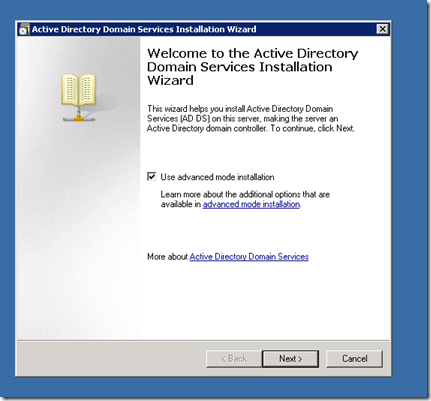

Después de instalar el SQL Express 2008 SP1, procedemos con la instalación del ADMT propiamente dicho.

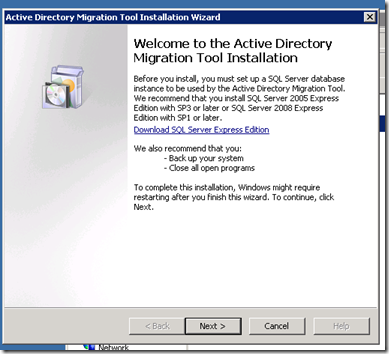

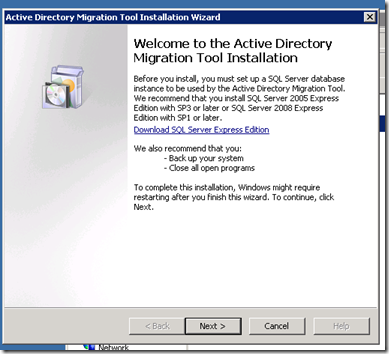

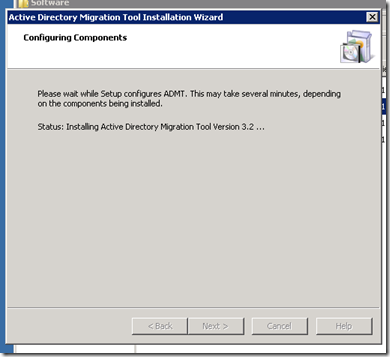

Lanzamos el Asistente y seguimos los pasos que nos indica

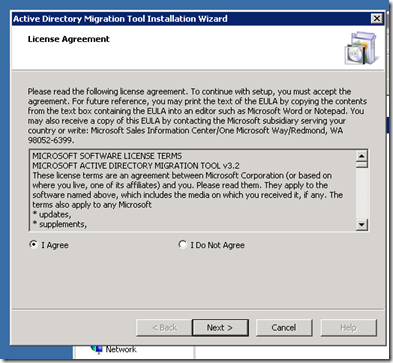

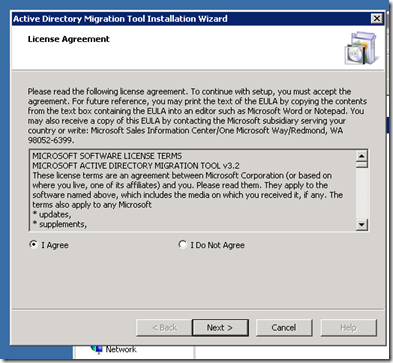

Aceptamos la licencia de uso o CLUF

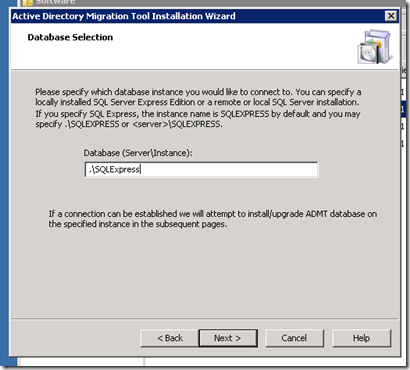

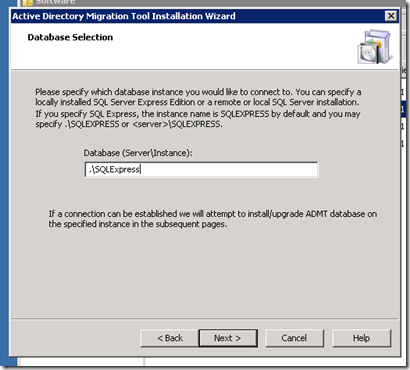

Indicamos la instancia de SQL a usar, que por defecto será “SQLExpress” del equipo local

Continuamos con la instalación

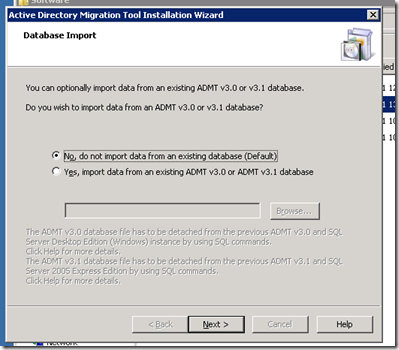

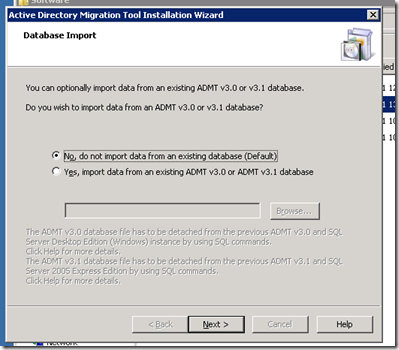

Como es una instalación desde cero, no requerimos de importar los datos de otra migración anterior.

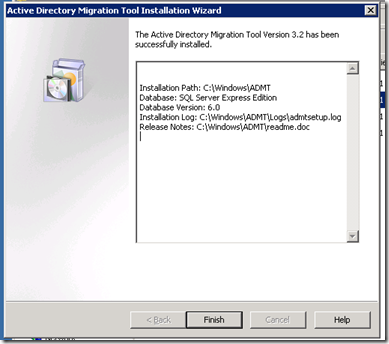

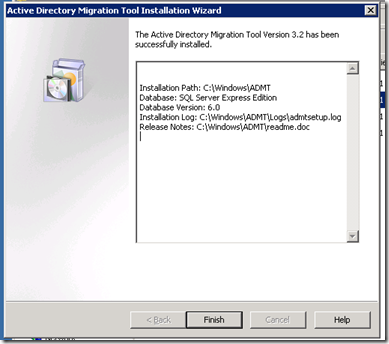

Una vez completados todos los pasos, ya tendremos la herramienta instalada y lista para su ejecución.

1.3 Instalación de Password Export Tool

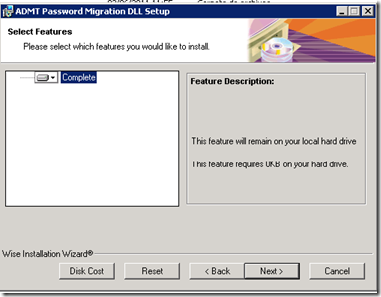

Para poder migrar las contraseñas de los usuarios entre bosques y/o dominios, es necesario instalar la herramienta Password Export Tool (PES) en el servidor origen que tiene el rol de PDC Emulator.

La instalación de PES requiere de una clave de exportación que se genera desde la línea de comandos del servidor donde se instala ADMT (Migrador) y tiene la sintaxis:

admt key /option:create /sourcedomain:mi_dominio.local /keyfile:C:\Export\password.pes /keypassword:*

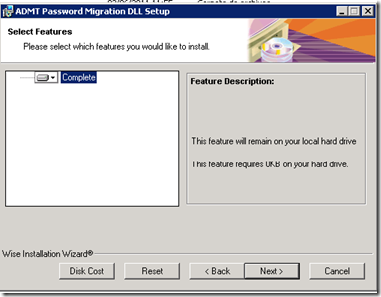

Después de generar la clave de exportación, la copiamos en el DC que tiene el rol de PDC y lanzamos el programa de instalación de PES, con privilegios elevados.

Seguimos el Asistente proporcionando la ruta del fichero “password.pes” cuando lo solicite. Introducimos el password que protege el fichero y finalizamos el asistente. Para concluir el proceso de instalación, reiniciamos el servidor.

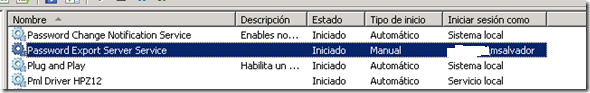

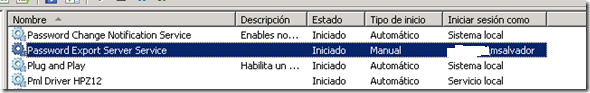

Después del reinicio, comprobamos que el servicio de PES arranca correctamente

Una vez tenemos ADMT montado y configurado, deberemos lanzar diferentes pruebas para validar que el proceso de migración de usuarios, grupos y passwords de un dominio al otro funciona correctamente.

Y hasta aquí la parte referente al montaje de un nuevo bosque, el establecimiento de relaciones de confianza y la instalación de ADMT.

La siguiente serie de entradas corresponderán a la instalación y configuración de Exchange 2010 SP1 para la migración de buzones inter-forest. Espero que os gusten.

Marc