En esta se utilizará un ambiente de dominio con Windows Server 2008R2 y Windows 7, donde se desarrollará una configuración simple demostrando el despliegue en forma automática de Certificados Digitales para usuarios y máquinas.

A tal fin se mostrará la configuración de Group Policies (GPOs) del dominio para automatizar el proceso que es objetivo de esta demostración.

Tanto los nombres de máquina utilizados como las direcciones IP pueden ser cambiados con tal que se respete el procedimiento.

La configuración inicial de partida es muy simple, ya que se trata de un Controlador de Dominio Windows Server 2008R2 Enterprise Edition, y un cliente Windows Vista 7 Ultimate unido al dominio.

Controlador de Dominio

Nombre: dc1.guillermo.ad

Dirección IP: 192.168.1.200 /24

Configuración DNS: 192.168.1.200

Cliente

Nombre: cl1.guillermo.ad

Dirección IP: 192.168.1.1 /24

Configuración DNS: 192.168.1.200

1.- Procedimientos Iniciales

DC1 ya es controlador del dominio de «guillermo.ad» en nivel funcional Nativo Windows 2008R2. Igualmente el nivel funcional del Bosque. Por supuesto, tiene instalado el servicio DNS y es Catálogo Global ya que es el único controlador de dominio del dominio en un único Bosque.

Preparación de la Estructura del Dominio

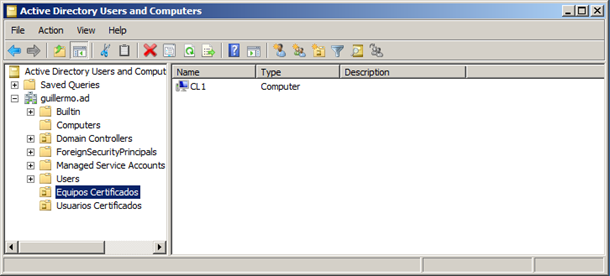

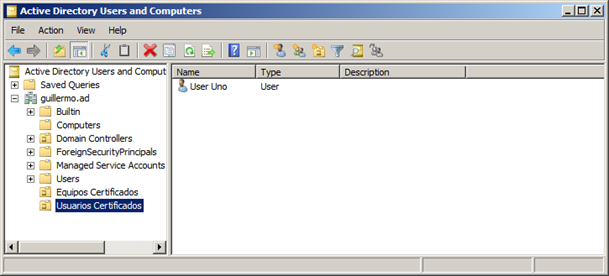

- Abrimos Active Directory Users and Computers

- Creamos una Unidad Organizativa «Equipos Certificadas» donde tendremos la cuenta de «cl1»

- Creamos una Unidad Organizativa «Usuarios Certificados» donde crearemos el usuario de prueba

- Dentro de esta última Unidad Organizativa, creamos una cuenta de usuario normal, que para este caso yo llamaré «User Uno» u1@guillermo.ad

Instalación de la Autoridad Certificadora

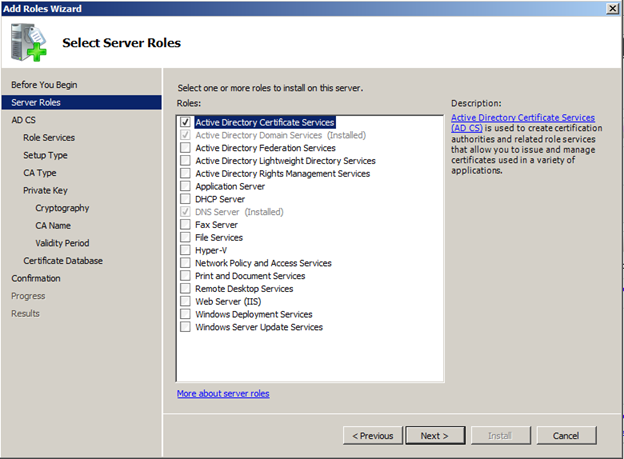

- Abrimos Server Manger

- Agregamos el Role Active Directory Certificate Services

Para este caso dejaremos todos los valores por omisión, es decir, que crearemos una Autoridad Certificadora de tipo Enterprise Root de nombre guillermo-DC1-CA, con la configuración sugerida por el asistente.

2.- Desarrollo

Creación Plantilla de Certificado personalizada para equipos

- Abrimos Certification Authority

- Con botón derecho sobre Certificate Templates, elegimos Manage

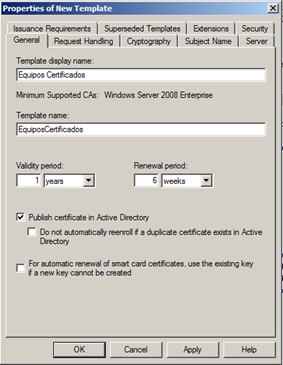

- Con botón derechos sobre la plantilla Computer, elegimos Duplicate Template, seleccionando de tipo Windows 2008 Enterprise.

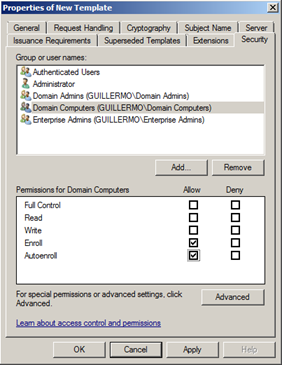

- Le asignamos un nombre a la nueva plantilla. Yo elegí «Equipos Certificados», y en la ficha Seguridad le asinagmos el permiso Autoenroll a Domain Computers

- Cerramos la consola Certificate Templates y volvemos a la de Autoridad Certificadora

- Con botón derecho sobre Certificate Templates elegimos New / Certificate Template to Issue seleccionando el previamente creado (Equipos Certificados)

Creación Plantilla de Certificado personalizada para usuarios

- Abrimos Certification Authority

- Con botón derecho sobre Certificate Templates, elegimos Manage

- Con botón derechos sobre la plantilla User, elegimos Duplicate Template, seleccionando de tipo Windows 2008 Enterprise.

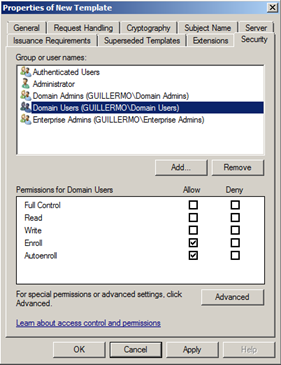

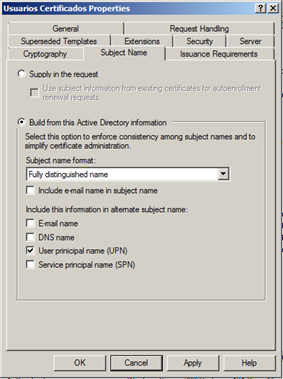

- Le asignamos un nombre a la nueva plantilla. Yo elegí «Usuarios Certificados», en la ficha Seguridad le asinagmos el permiso Autoenroll a Domain Users, y en la ficha Subject Name podemos desmarcarle la opción de Mail, si el usuario no lo tuviera configurado.

- Cerramos la consola Certificate Templates y volvemos a la de Autoridad Certificadora

- Con botón derecho sobre Certificate Templates elegimos New / Certificate Template to Issue seleccionando el previamente creado (Usuarios Certificados)

Asignación Automática de Certificados a Equipos

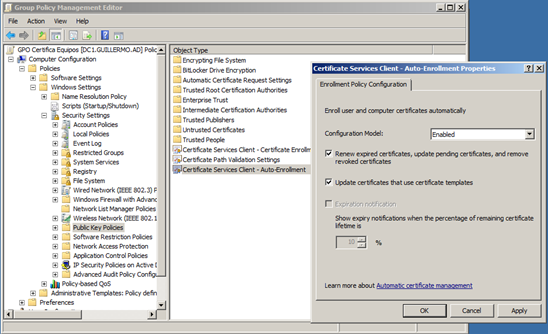

- En Group Policy Management crearemos y enlazaremos una GPO que yo llamaré «GPO Certifica Equipos»

- En esta GPO expandimos Computer Configuration / Policies / Windows Settings / Security Settings / Public Key Policies

- En las propiedades de Certificate Services Client – Auto-Enrollment seleccionamos como se ve en la figura

Asignación Automática de Certificados a Usuarios

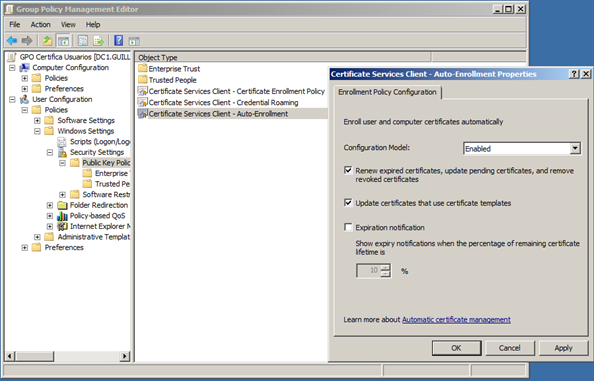

- En Group Policy Management crearemos y enlazaremos una GPO que yo llamaré «GPO Certifica Usuarios»

- En esta GPO expandimos User Configuration / Policies / Windows Settings / Security Settings / Public Key Policies

En las propiedades de Certificate Services Client – Auto-Enrollment seleccionamos como se ve en la figura

3.- Demostración

- Para asegurarnos la aplicación de las GPOs, reinicaremos CL1

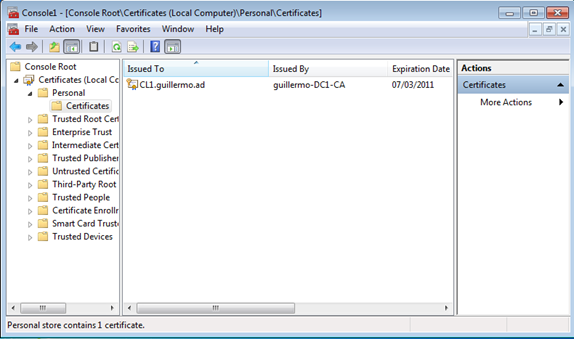

Verificación de la Instalación del Certificado de Equipo

- Iniciamos sesión en CL1 con la cuenta de administrador del dominio

- Iniciamos una consola (MMC.EXE) como administrador y cargamos el complemento (snap-in) Certificates sobre Computer Account.

- Debemos ver el certificado de equipo instalado

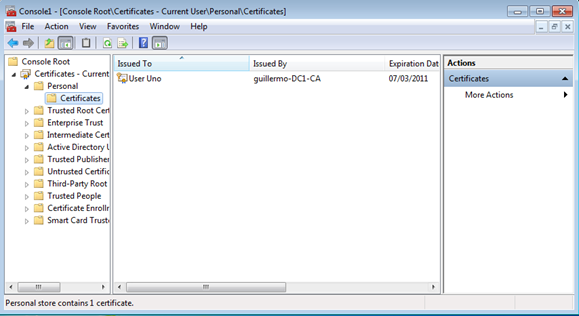

Verificación de la Instalación del Certificado de Usuario

- Iniciamos sesión en CL1 con la cuenta del usuario del dominio (u1)

- Iniciamos una consola (MMC.EXE) y cargamos el complemento (snap-in) Certificates.

- Debemos ver el certificado de equipo instalado

- Se puede necesitar un reinicio de CL1 para aplicar las GPOs

Comments

Fatal error: Uncaught Error: Call to undefined function ereg() in F:\blogs.itpro.es\wp-content\themes\notesil\functions.php:333 Stack trace: #0 F:\blogs.itpro.es\wp-content\themes\notesil\functions.php(35): notesil_commenter_link() #1 F:\blogs.itpro.es\wp-includes\class-walker-comment.php(179): notes_comments(Object(WP_Comment), Array, 1) #2 F:\blogs.itpro.es\wp-includes\class-wp-walker.php(145): Walker_Comment->start_el('', Object(WP_Comment), 1, Array) #3 F:\blogs.itpro.es\wp-includes\class-walker-comment.php(139): Walker->display_element(Object(WP_Comment), Array, '5', 0, Array, '') #4 F:\blogs.itpro.es\wp-includes\class-wp-walker.php(387): Walker_Comment->display_element(Object(WP_Comment), Array, '5', 0, Array, '') #5 F:\blogs.itpro.es\wp-includes\comment-template.php(2174): Walker->paged_walk(Array, '5', 0, 0, Array) #6 F:\blogs.itpro.es\wp-content\themes\notesil\comments.php(25): wp_list_comments('type=comment&ca...') #7 F:\blogs.itpro.es\wp-includes\comment-template.php(1512): require('F:\\blogs.itpro....') #8 F:\ in F:\blogs.itpro.es\wp-content\themes\notesil\functions.php on line 333