Desde hace muchos años y en multitud de veces hemos hablado de phishing, y por desgracia seguiremos hablando de esa cada vez más avanzada y efectiva técnica hacking. Hace un tiempo empezó a destacarse un nuevo término relacionado al phishing, el llamado VAP (Very Attacked Person), debido a que en los últimos años el objetivo de los ciberdelincuentes ha pasado de atacar la infraestructura informática de una compañía, a poner su punto de mira en las personas que forman parte de la misma. La razón es bastante obvia, debido a que la seguridad de los distintos componentes informáticos que se integran en una compañía ha mejorado exponencialmente, el ser humano sigue cometiendo una y otra vez, los mismos fallos. Sí, en ciberseguridad la mayor vulnerabilidad es el factor humano.

Pensando en términos negocio, para todos los ciberdelincuentes resulta muy complicado y costoso identificar y explotar con éxito una posible vulnerabilidad informática. Sin embargo engañar a los usuarios de esa tecnología, atacarles con phishing, suplantar su identidad, etc. sigue siendo muy sencillo. El ROI de este tipo de ataques es mucho mayor. Resulta sorprendente comprobar cómo mientras la mayoría de ataques dirigidos contra las empresas entran en alguna categoría de phishing, spoofing o de suplantación de identidad, las grandes empresas destinan menos del 10% de su presupuesto de seguridad informática en proteger el área más crítica de su seguridad informática: el correo electrónico de sus empleados. Y no sólo su correo corporativo: también su correo personal, sus cuentas en la nube y todo aquello que forma parte de su identidad on-line.

En resumen: «Very Attacked Person» es el cambio de estrategia de los ciberdelincuentes a atacar a las personas en vez de a los sistemas. Lo cual a los expertos nos supone un grandísimo desafío para identificar y proteger a los empleados, ya sea aplicando tanto tecnología como formación.

¿Qué técnicas se pueden aplicar en este aspecto?

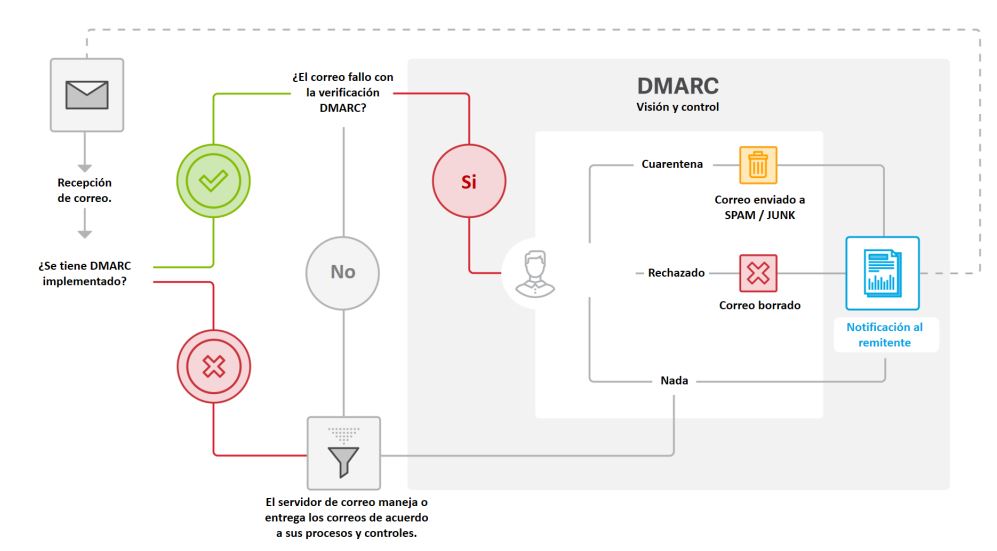

En 2012, los principales proveedores de servicio de correo electrónico como Microsoft, AOL, Yahoo, etc. desarrollaron DMARC (Autenticación de Mensajes, Informes y Conformidad basada en Dominios), que básicamente consiste en un sistema de verificación de identidades y que sin duda podría ser considerada una de las mejores medidas para prevenir este tipo de ataques.

Podríamos decir que funciona como una especie de control de pasaportes en el ámbito de la seguridad del correo electrónico. Garantiza una autenticación correcta de los remitentes, verificando que son quienes dicen ser, de acuerdo a los estándares DKIM (DomainKeys Identified Mail) y SPF (Sender Policy Framework), protegiendo a los empleados, clientes y socios frente a aquellos ciberdelincuentes que quieren hacerse pasar por una compañía o marca de su confianza.

De este modo, DMARC logra evitar el Spam y el Phishing vía Correo Electrónico y afectar positivamente la Tasa de Entregabilidad de los dominios protegidos y validados con este sistema. Cumplir con estos estándares asegurará en gran parte la llegada de tus Emails a la Bandeja de Entrada. E inclusive hará un interesante aporte a tu credibilidad como remitente.

¿Cómo implantar DMARC en Office 365?

Para el correo entrante:

No hay que hacer nada para configurar DMARC para el correo que se recibe en Office 365. Microsoft ya se ha encargado de todo. Si queréis saber lo que ocurre con el correo que no pasa las comprobaciones de DMARC, os recomiendo leer este punto: Cómo controla Office 365 el correo electrónico entrante que no supera las comprobaciones de DMARC.

Para el correo saliente:

- Identificar orígenes válidos de correo para el dominio

- Configurar SPF para el dominio en Office 365

- Configurar DKIM para el dominio personalizado en Office 365

- Formular el registro TXT de DMARC para el dominio en Office 365

Aquí encontraréis los pasos detallados: Implementar DMARC para el correo saliente de Office 365.

También te puede interesar: