Hoy, 28 de abril, se ha convertido en tema del día ya que todavía no nos ha dado tiempo a olvidar el gran ciberataque de ransomware que responde al nombre de WannaCry, y ahora nos encontramos con una amenaza todavía más letal llamada Petya o Petwarap!

Estamos hablando de una nueva variante del ransomware de Petya. Esta nueva variante está siendo referenciada como «GoldenEye», ya que combina algunas capacidades de explotación SMB, igual que WannaCry y el llamado EternalBlue Exploit. Estas combinaciones hacen de la nueva variante de Petya, un ransomware nunca visto hasta ahora, el cual continúa evolucionando sus TTPs (tácticas, técnicas y procedimientos) para mantener su dominio como el ransomware perfecto.

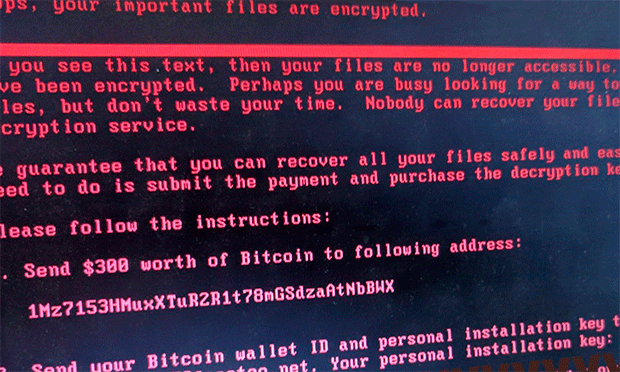

Los primeros países que han reportado infecciones de Petya son Rusia, Ucrania, España, Francia, Reino Unido, EEUU e India, pero por desgracia el número de países irá aumentando progresivamente, y las industrias que ya han reportado se dedican principalmente a servicios financieros, venta al por menor, hospitales, agencias de viajes, empresas energéticas, y servicios públicos, aunque España asegura que sus servicios públicos esta vez no se han visto afectados. La extorsión para la recuperación de los archivos cifrados es de unos $300 por dispositivo infectado.

El Global Threat Intelligence Center avisó con toda certeza que seguiríamos viendos «campañas malintencionadas» que aprovechan vulnerabilidades SMB, como las aprovechadas por WannaCry, EternarBlue y Petya, a pesar de que adelantándose a estas amenazas, el 14 marzo de 2017 Microsoft lanzó el boletín de seguridad MS17-010 que corregía la vulnerabilidad SMB, así como una serie de acciones recomendadas. Este boletín con sus correspondientes parches fue publicado incluso antes de que el grupo ShadowBrokers filtrara esta vulnerabilidad.

¿Cómo actúa Petya?

La infección de Petya Ransomware se inicia por un correo electrónico que recibimos de una fuente supuestamente fiable. Este correo adjunta un documento de Microsoft Word haciéndonos creer que se trata de un documento escaneado, por lo que la víctima no ve motivos para desconfiar y decide abrir el documento de Word. En el momento que tratamos abrir el documento de Microsoft Word, se ejecuta en segundo plano el malware en dos etapas:

- Durante la primera etapa, el archivo ejecutable del malware se elimina y en su ejecución, empieza a sobrescribir el Master File Table (MFT), incluyendo el Master Boot Record, y realiza una copia de seguridad cifrada (XOR) de todo el registro de inicio maestro (MBR). La primera etapa finaliza cuando se reinicia el dispositivo infectado, y debéis tener en cuenta que el mismo malware tratará de forzar el reinicio del equipo para bloquear al usuario.

- La segunda etapa se inicia después de que el dispositivo se reinicie, y es cuando se cifra la unidad completa del disco, y una vez cifrado mostrará la pantalla de bloqueo que solicitará el rescate.

Si el usuario infectado no tiene derechos de administrador, la infección no se extenderá más allá del dispositivo infectado. La infección se aislará sólo al sistema local, permitiendo el cifrado sólo después de reiniciar.

Si el parche MS17-010 no está aplicado, el malware se propagará por nuestra red a través de Microsoft Server Message Block, no obstante, aunque tengamos aplicado el parche MS17-010, si el malware logra los derechos de administrador, logrará propagarse lateralmente a través de WMIC.

En resumen, Petya se está conviritiendo en otro incidente mundial gracias a que las organizaciones no han parcheado. Podrían haber tomado WannaCry como un aviso u oportunidad para tomar las medidas oportunas, pero son muchas las organizaciones que apesar de la importancia que se le dió a la amenaza, la ignoraron.

Recomendaciones

Si sospechamos que acabamos de ser infectados, debemos evitar a toda costa el reinicio, lo que impide la segunda etapa de cifrado. Realiza una copia completa del disco para conservar la información, luego limpia y reinicia. Los siguientes sistemas operativos están expuestos a ataques de vulnerabilidad de SMB, así como otras variantes:

- Microsoft Windows XP

- Microsoft Windows Vista SP2

- Microsoft Windows 7

- Microsoft Windows 8.1 y RT 8.1

- Microsoft Windows 10

- Microsoft Windows Server 2003

- Microsoft Windows Server 2008 SP2 y R2 SP1

- Microsoft Windows Server 2012 y R2

- Microsoft Windows Server 2016

MS17-010 es el número de boletín de seguridad que Microsoft publicó con los parches que deben aplicarse, que incluyen:

- KB4012598

- KB4012215

- KB4012212

Además, Petya aprovecha la CVE-2017-0199, por lo tanto también se deben aplicar las siguientes.

- KB4015546

- KB4015549

Si no podemos aplicar los parches en estos momentos, debemos reforzar la seguridad SMB y cerrar el puerto 445 inmediatamente. En un artículo publicado recientemente por mi compañero Pablo Ortíz podréis conocer muchos consejos prácticos para mantenerse lo más protegidos posibles ante estas amenazas: WannaCry: no llores y plántale cara al Ransomware. Y a continuación os muestro otros consejos prácticos adicionales:

Podemos evitar la infección endureciendo la configuración de las herramientas y/o permisos que se pueden ejecutar en un equipo, así como las rutas de los archivos que se pueden ejecutar. Por ejemplo, impedir que los archivos que se encuentren en el directorio temporal, puedan ejecutar fuera de él. Debido a que todos los archivos binarios tienen permisos para escribir en el directorio temporal, a menudo es utilizado por el malware para la ejecución inicial.

Incrementar controles de punto final para proteger la carpeta AppData de Windows. Muchas variantes de malware, incluyendo CryptoLocker, utilizan la carpeta AppData para almacenar y llamar a archivos ejecutables y librerías DLL. Debemos impedir que archivos DLL y ejecutables puedan ser copiados o accesibles desde estas carpetas que pueden contener muchas variantes de ransomware comunes.

Por supuesto, la educación del usuario es un factor importantísimo. Los usuarios finales deben involucrarse en todas las medidas de seguridad que se recomienden, y conocer los detalles de las amenazas de la manera más llanamente posible. Los usuarios representan el factor más vulnerable ante prácticamente cualquier tipo de amenaza de ciberseguridad. Un usuario preparado es más probable que identifique y rechace un intento de ataque. La educación básica del usuario en torno a este tipo de amenazas debe incluir:

- Tipos de señuelo: Documentos de Word que se adjunta, y que afirma ser un documento escaneado.

- Confianza de documentos: No abrir documentos que no estemos esperando recibir. Esto incluye archivos adjuntos de remitentes desconocidos, así como documentos que se declaran como escaneos, faxes, facturas o recibos relacionados con algún tipo de negocio.

- Funciones de Microsoft Word: Si un documento recibido por correo electrónico se abre en modo protegido, el usuario no depe bermitir la edición del documento a menos que estemos completamente seguros de que el documento es de confianza.

Incrementar la seguridad en nuestro servidor de correo

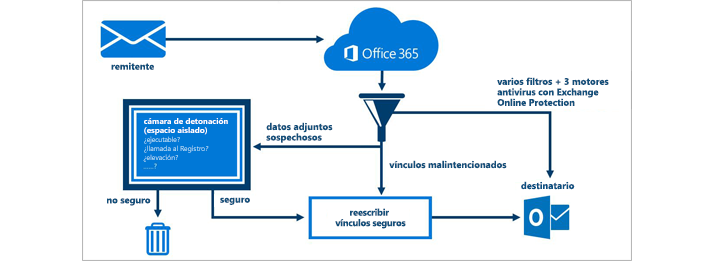

Tanto si contamos con un servicio de correo local como basado en nube, si es un servicio de correo de Microsoft como si es de cualquier otro proveedor/fabricante, podemos contratar con una solución avanzada que nos proteja de todas estas amenazas. Microsoft ofrece un servicio basado en nube llamado Exchange Online Advanced Threat Protection (Protección contra amenazas avanzadas) capaz de protege el correo electrónico en tiempo real contra ataques desconocidos y sofisticados. Mediante esta protección contra los archivos adjuntos no seguros y la protección ampliada contra los vínculos malintencionados, se proporciona una mejor respuesta ante los ataques de tipo ZeroDay.

Más información sobre Exchange Online ATP, o solicita jornadas de formación y/o consultoría a un asociado de Microsoft especializado en este ámbito.