Creo que con Murcia ya he cerrado todas las comunidades autónomas dando charlas, y esta ha sido un tanto especial. La temática, tal y como indica el título de este post, es Seguridad y Privacidad en Internet, principalmente he hecho enfoque en Redes Sociales. Este evento tuvo lugar en la Sede de Partido Popular de Murcia el pasado viernes 28 de febrero por la tarde. Como se puede apreciar en la foto, el escenario era una gran sala de juntas y las mesas formaban una enrome «O». Como asistentes tenía a diputados regionales y nacionales, vicesecretarios generales, alcaldes, y otros cargos públicos que se habían desplazado desde diferentes ciudades de la región de Murcia.

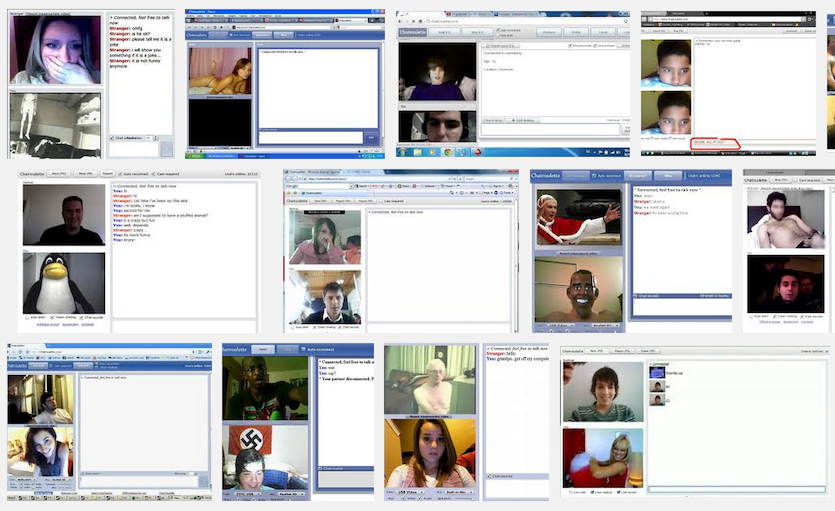

El evento tuvo una duración aproximada de 2 horas, de las cuales 1:30 fue mi sesión. En ella profundicé en la privacidad de las redes sociales, donde aproveché para clasificarlas y catalogarlas en relación a la seguridad y privacidad de las mismas, por ello también dediqué unos minutos a hablar del programa PRISM, desarrollado por la NSA de los Estados Unidos. Seguidamente hablé del Sexting y extorsionadores del Chatroulette, dado a que existen un gran desconocimiento de lo que ocurre detrás de este tipo de redes sociales, cuyo propósito de este popular sitio web es chatear con webcam con desconocidos. Si buscáis imágenes en un buscador (Bing, Google, …), podréis ver que su privacidad brilla por su ausencia.

Conozco varios casos de gente que ha utilizado este servicio, y se han llevado una desagradable sorpresa… Algunos pensaréis que la persona que estaba al otro lado en realidad no sería tan agraciada como se suponía, pero el problema es infinitamente peor. Voy a exponer los casos con un ejemplo:

Un usuario de este servicio se conecta con la intención de pasar el rato, conocer a alguien, o directamente tener «sexting». Y de repente…. BINGO! ahí te tienes hablando con la webcam con una chica, y todo parece bastante real… te escribes con ella, la ves con la webcam, incluso os aventuráis a tener una sesión de sexting. Luego, para no perder el contacto decidís compartiros vuestro Facebook, teléfono para chatear por WhatsApp, Skype, etc. y os agregáis como amigos. Más tarde (minutos, horas o días) la chica te propone hablar con la webcam, y tú muy contento inicias la sesión con Skype para hablar con ella, pero esta vez, en vez de verla a ella te estás viendo a ti mismo en una situación bastante comprometedora e incluso humillante, seguidamente esta persona te muestra todos tus contactos de Facebook y por último te extorsiona pidiéndote un pago mensual o compartirá tu vídeo con todos tus contactos. Normalmente la cantidad que solicitan oscila entre 200 y 3oo dólares. Explicado y resumido en 3 pasos:

- Chateas con una chica con Webcam y… sexting.

- La agregas a Facebook, Skype u otras redes sociales

- La «chica» te extorsiona pidiéndote una cantidad de dinero mensual o compartirá tus vídeos con tus contactos

Por supuesto lo primero que hay que hacer es evitar esta situación, y puedes cortar por cualquiera de los pasos para evitar llegar a ese triste final. Puedes evitar este tipo de actividad, o evita revelar tu identidad real y virtual a desconocidos. Si por algún casual te has visto en esta comprometedora situación o conoces algún caso, la opción que nos quedaría es generar una evidencia digital con eGarante, y eso te permitirá denunciar al acosador.

Bueno…. en el evento también hablé sobre la información que se no somos conscientes de compartir en Twitter, Facebook, WhatsApp, etc. En muchas ocasiones para hablar de este tema, digo que «Una imagen vale más que mil palabras«, y además literalmente. Acostumbramos a utilizar nuestro smartphone para hacer fotos y compartirlas con nuestros amigos, pero de lo que no somos consientes es de que las fotografías van acompañadas de una gran cantidad de información, así como las coordenadas geográficas del lugar donde se ha tomado la fotografía, la orientación cardinal hacia la que hacíamos enfoque, el día y la hora exacta del momento, y mucha otra información relacionada con nuestro dispositivo y otra información menos importante, como la configuración de la cámara. Esta información son metadata, que se extraen en «Exchangeable Image File» o formato EXIF, así que vimos la anatomía de una imagen.

Para que la gente pueda tener una idea de la magnitud de lo que puede suponer, analizando algunas fotos públicas, como fotos de Jessica Alba o la princesa Letizia Ortiz, he conseguido encontrar una información bastante relevante. Digamos que gracias a unas fotos familiares obtenidas del Facebook oficial de Jessica Alba, he podido obtener la ubicación exacta del lugar donde vive la famosa actriz. En el caso de Letizia Ortiz, obtuve información referente al tratamiento que había sufrido la imagen, que fue editado con Adobe Photoshop CS3 en MacOS, con la fecha y hora exacta. Imaginaros si un acosador u obsesionado sabe que se puede hacer todo esto? Por supuesto, en mi sesión mostré el procedimiento tanto técnico como funcional. Revelamos la información de algunas imágenes que tenía en mi equipo.

También hablé del nuevo servicio del servicio de protección infantil de Microsoft. Es un servicio espectacular, así que en breve le dedicaré un post! 🙂

Por último, realicé una demo en la que mostré lo sencillo que puede ser robar una contraseña de correo, Facebook, twitter o cualquier servicio de Internet, sobre todo si nos conectamos a una WiFi ajena sin permiso…. Digamos que sería EL CAZADOR CAZADO. Para ello mostré varias técnicas posibles, como Phishing (ingeniería social electrónica), Sniffing con WireShark, o envenenamiento DNS. Con este último método, hago que los que están en la misma red que yo, la cual estoy haciendo «ARP Poisoning«, se conecten a mi servidor Web, donde les espera una página web con el mismo aspecto que esperaban, pero este no les permitirá acceder al servicio deseado, sino que almacenaré el usuario y contraseña de las víctimas cuando intenten iniciar sesión.

Con estas prácticas de Hacking Ético mostré a los asistentes lo fácil que puede llegar a ser caer en malas manos, que no se trata de una película de Angelina Jolie y Jonny Lee Miller, que es más real de lo que la gente puede llegar a imaginar, y que desconocerlo o ignorarlo no nos mantiene protegidos. Conociendo el problema, estamos más cerca de la solución.

Bueno, dada la temática de este artículo, lo despido compartiendo este divertidísimo capítulo de Cálico Electrónico, en el que me podréis ver en acción luchando junto a Maligno (Chema Alonso) contra los malos…. Allí somos unos hackers mu’chungos en un retro-viaje a lo más profundo del Sistema Operativo.

Enjoy! 🙂