A principios de noviembre se lanzó una importante actualización de Azure Security Center. Esta actualización incorporó una nueva característica en preview, que permite analizar y detectar comportamientos maliciosos en máquinas Linux tanto en la nube como en local. De una manera muy similar a las detecciones del Centro de Seguridad para equipos con Windows, estas nuevas capacidades pueden utilizarse para detectar procesos sospechosos, intentos de inicio de sesión anómalos y otras acciones que podrían alertarnos si una máquina Linux está siendo atacada o vulnerada.

¿Cómo funciona?

Azure Security Center recopila registros de auditoría de las máquinas Linux utilizando auditd, uno de los frameworks de auditoría más comunes en Linux, que además forma parte del Kernel desde hace muchos años.

El sistema de auditoría consta de dos componentes principales:

- El primero es un conjunto de utilidades centradas en el usuario, donde se ofrece una amplia colección de operaciones que permite a los administradores gestionar las reglas, analizar los archivos de registro de auditoría y solucionar problemas si se detecta algún error de configuración.

- El segundo es un subsistema a nivel de kernel, que se encarga de supervisar las llamadas al sistema y filtrarlas por un conjunto de reglas preestablecidas. Ambos componentes se comunican a través del shocket de netkink.

Los registros de Audith se recopilan, se añaden en eventos y se enriquecen con la última versión del agente de OMS de Linux (el mismo agente que utiliza hoy Azure Security Center). Los eventos de auditoría se almacenan en su workspace y son analizados por el Security Center. Cuando se detectan amenazas, Azure Security Center genera una alerta de seguridad como la siguiente.

Instalar el agente de Azure Security Center en Linux

Ahora vamos a ver cómo incorporar máquinas Linux que no estén en Azure al Security Center. Para ello necesitamos instalar un agente. Por supuesto, el procedimiento de conectar máquinas Linux al Log Analytics de Azure sigue funcionando, pero utilizar la interfaz del Security Center es mucho más fácil y práctica. Para ello:

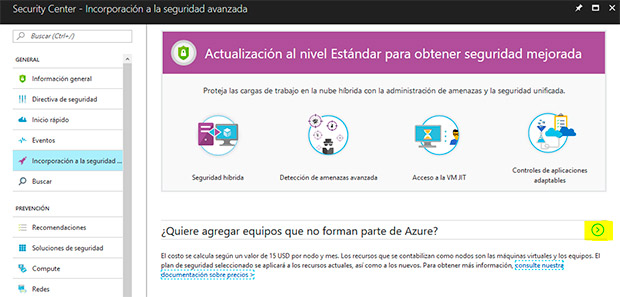

- Accedemos al Security Center desde el portal de Azure.

- Desde el menú de la izquierda del Security Center, encontraremos Incorporación a la seguridad avanzada.

- Veremos la pregunta ¿Quiere agregar equipos que no forman parte de Azure?, y a su derecha hay una fecha azul. ¡Púlsala!

- En la página Agregar equipos nuevos que no son de Azure, agregamos un área de trabajo nueva o seleccionamos una existente a la que deseemos conectar la máquina Linux al Security Center.

- Al hacer clic en “+ Agregar equipos”, se nos mostrará la página del Agente Directo.

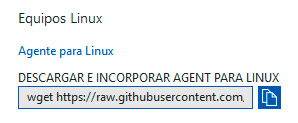

- Sobre DESCARGAR E INCORPORAR AGENTE PARA LINUX, pulsamos sobre el botón azul para copiar al portapapeles el comando wget.

- El comando debemos ejecutarlo en la máquina Linux. Como es un comando bastante largo, podemos abrimos el bloc de notas y pegamos el comando que hemos copiado. Guardamos el archivo en una ubicación que pueda ser accesible desde nuestro equipo Linux, luego desde Linux pegamos el comando y lo ejecutamos.

- Una vez finalizada la instalación, podemos comprobar que el agente de OMS está instalado y ejecutado utilizando el comando gprep omsagent, de modo que el comando nos devolverá el ID del proceso en ejecución.

12root@itprolinux:~# <strong>pgrep omsagent</strong>7243 - Los registros que recoge el agente de Security Center para Linux los podremos encontrar en: /var/opt/microsoft/omsagent/<workspace id>/log/

Pasados unos 30 mins aprox, nuestro equipo Linux aparecerá en Azure System Center donde podremos monitorizarlo cómodamente!